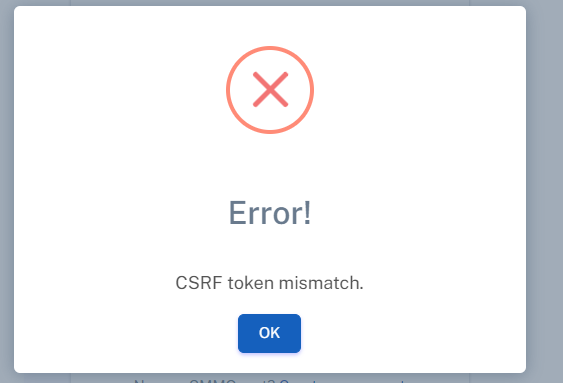

Una falta de coincidencia de token CSRF se produce cuando el token antifalsificación enviado con una solicitud HTTP no coincide con el token que el servidor espera para la sesión del usuario. En la práctica, esta falta de coincidencia puede indicar que la solicitud no procede legítimamente del usuario (frustrando así un posible intento de falsificación). petición cruzada ataque de falsificación) o apunta a un fallo grave de implementación o configuración que pone en peligro tanto la usabilidad como la seguridad.

Para el ingeniero de seguridad moderno, comprender CSRF token mismatch no se trata sólo de evitar fallos triviales en el envío de formularios. Se trata de reconocer un indicador sutil pero potente de una mala configuración de la sesión, anomalías de caché, interferencias de la capa proxy, SPA/API o incluso un ataque activo en curso.

Si crea o protege aplicaciones web con sesiones autenticadas, API o SPA, o si ejecuta análisis de vulnerabilidades automatizados o canalizaciones de CI, debe dominar los siguientes aspectos CSRF token mismatch como categoría afinará tanto su postura de detección como de corrección.

Por qué la falta de coincidencia de tokens CSRF es importante para los ingenieros de seguridad

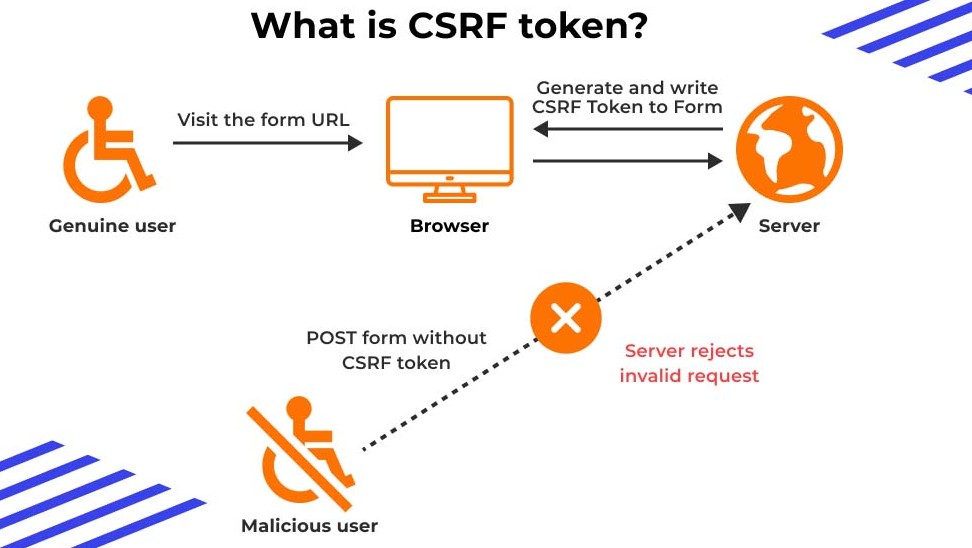

La falsificación de petición entre sitios (CSRF) sigue siendo uno de los vectores de ataque web más sigilosos: un usuario inicia sesión en una aplicación web y un atacante engaña al navegador para que envíe una petición en la que el sitio confía porque procede del contexto de sesión del usuario. En los sistemas mejor diseñados, esa confianza se rompe validando un token CSRF de sesión generado por el servidor; cuando ese token no coincide, se produce el error "token mismatch".

Pero desde el punto de vista de un profesional:

- Una falta de coincidencia de token puede parecer un error benigno (quejas del usuario: "¿por qué no puedo enviar el formulario?"), pero puede poner al descubierto problemas más profundos: gestión de sesiones defectuosa, indicadores cookie/SameSite incorrectos, almacenamiento en caché inadecuado o incluso peticiones maliciosas inadvertidas.

- En las pruebas de penetración / automatización, estos errores son señales procesables - por ejemplo, pueden aparecer como respuestas 403/419, revelando que un endpoint que cambia de estado está protegido, pero tal vez sólo parcialmente, o que la protección está mal configurada o es eludible.

- Desde la perspectiva de DevOps, los desajustes frecuentes en los registros pueden apuntar a regresiones (por ejemplo, cambio de proxy inverso, cachés CDN de páginas obsoletas, controlador de sesión alterado) que reducen la confianza del usuario o abren puertas a nuevos vectores de ataque.

- En un canal de automatización basado en IA, la captura y clasificación de errores de desajuste ayuda a crear modelos de flujos normales frente a anómalos, lo que permite alertar proactivamente de desviaciones o posibles explotaciones.

Así, CSRF token mismatch es más que un error: es una palanca de visibilidad tanto para la defensa como para el ataque.

Flujo de trabajo de protección CSRF

Para diagnosticar los desajustes de forma efectiva, debe mapear cómo se implementa CSRF de extremo a extremo.

Ciclo de vida de los tokens

- Cuando un usuario carga una página o inicia una sesión, el servidor genera un token CSRF criptográficamente aleatorio / impredecible.

- El servidor almacena el token (almacén de sesiones, almacén de cookies, o implícitamente en arquitecturas sin estado).

- El token se incrusta en la carga útil del cliente: oculto en formularios, encabezado personalizado (por ejemplo,

X-CSRF-TOKEN), o mediante cookie de doble envío. - Cuando llega una solicitud de cambio de estado (POST, PUT, DELETE), el servidor verifica:

- que el token existe en la solicitud, Y

- coincide con la sesión almacenada o con el valor esperado.

- Si falla la verificación → "CSRF token mismatch" → solicitud rechazada (403/419) o marcada.

En las SPA/API modernas:

- Galletas con

MismoSitio=Strict/Lax,Asegure,HttpOnlyayudan a prevenir el robo de credenciales. - Modelo de cookie de doble envío: token almacenado en la cookie y enviado en cabecera/cuerpo, el servidor compara ambos.

- Los patrones de token JWT/CSRF sin estado incorporan firmas HMAC en lugar de almacenar sesiones. wiz.io+1

Saber exactamente dónde se genera, almacena y comprueba el token es fundamental para localizar los fallos de coincidencia.

Causas principales de los errores CSRF Token Mismatch

A continuación se presenta una tabla que cataloga las causas más frecuentes de CSRF token mismatch y cómo clasificarlos:

| Causa raíz | Señal de diagnóstico | Solución rápida |

|---|---|---|

| Expiración de la sesión / token regenerado | El usuario ve el desajuste después de inactividad | Aumentar el TTL de sesión o actualizar el token al iniciar sesión |

| El formulario/html en caché incluye un token obsoleto | El valor del token no coincide con la sesión activa | Desactivar el almacenamiento en caché de los formularios; añadir Cache-Control cabeceras |

| Falta el encabezado token AJAX/SPA | Las solicitudes Fetch/Axios tienen éxito sin cabecera; sólo hay discordancia si se omite la cabecera. | Asegúrese de que cada solicitud incluya un encabezado token (por ejemplo, X-CSRF-TOKEN) |

| Cookie de dominio/subdominio mal configurada | No se ha enviado la cookie de token o la sesión no coincide en el subdominio. | Alinear el dominio de la cookie, asegurar el mismo origen o subdominio SAN |

| SameSite / Secure / HttpOnly mis-config | Cookie CSRF no enviada en contexto cross-site, causando mismatch | Utilice MismoSitio=Lax o Estricto, Asegure si HTTPS; documentar los flujos entre sitios |

| Proxy inverso, equilibrador de carga, interferencia CDN | Desajuste de token sólo detrás de la capa proxy | Asegúrese de que los proxies reenvían las cabeceras y desactive la caché que elimina los tokens. |

| Regeneración de fichas en un momento inesperado | Múltiples tokens generados en la misma sesión, el navegador utiliza el antiguo | No regenere el token CSRF por formulario; sólo una vez por sesión a menos que sea necesario. |

| Extensión del navegador / bloqueo de cookies/scripts | Token cookie no creado/leído | Pedir al usuario que incluya un sitio en la lista blanca o que desactive las extensiones que interfieren (por ejemplo, los bloqueadores de anuncios). |

Esta tabla debe servir como una hoja de trucos de diagnóstico cuando vea registros no coincidentes en la salida de su SIEM o pentest.

Marco y plataforma

Veamos ahora cómo implementan CSRF los frameworks más populares y dónde CSRF token mismatch a menudo sale a la superficie.

Laravel (PHP)

Laravel adjunta un TokenMismatchException cuando el token no se verifica. Seguridad brillante+1 Problemas típicos: SESSION_DRIVER configuración incorrecta, vistas en caché que incrustan tokens obsoletos, falta de <meta name="csrf-token"> etiqueta.

Fragmento (configuración AJAX):

// en la cabecera de la plantilla Blade

Django (Python)

Django utiliza CsrfViewMiddleware y {% csrf_token %} etiqueta de plantilla. Errores comunes: vistas decoradas incorrectamente, AJAX no se envía X-CSRFTOKEN de cabeza, CSRF_TRUSTED_ORIGINS mal ajustado.

Recortes:

{% csrf_token %}

Node/Express (JavaScript)

Utilizando csurf middleware con analizador de cookies. Token mismatch a menudo cuando cookie no reenviado o CSRF token header missing.

Recortes:

const express = require('express');

const csurf = require('csurf');

const cookieParser = require('cookie-parser');

const app = express();

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => {

res.render('sendForm', { csrfToken: req.csrfToken() });

});

app.post('/process', (req, res) => {

// csurf verifica el token automáticamente

res.send('Éxito');

});

SPAs / API Backends

En aplicaciones de una sola página o arquitecturas API-first, error común: no solicitar el punto final de token inicial (por ejemplo, /csrf-cookie), o utilizando el token de la sesión anterior.

"Al final conseguí que funcionara... primero hay que hacer una petición GET al endpoint csrf por defecto de sanctum... luego añadir manualmente la cabecera X-XSRF-TOKEN con el valor de la cookie". Reddit

Con este conocimiento, puede adaptar su automatización para verificar el ciclo de vida del token correctamente.

Pruebas de penetración y caza CSRF Token Mismatch

Para un pentester o ingeniero de seguridad, CSRF token mismatch no es sólo un mecanismo defensivo: es una señal de inteligencia. He aquí cómo convertirla en un vector de reconocimiento/ataque.

- Puntos finales de exploración que realizan operaciones de cambio de estado (POST, PUT, DELETE). Tenga en cuenta las respuestas: 403/419 suelen indicar que se ha activado la protección CSRF.

- Fuzzing automatizadoEnviar peticiones sin token, con token inválido, token de sesión anterior. Comparar comportamientos de respuesta (200 vs 403) para mapear endpoints desprotegidos.

- Encadenamiento de secuestros de sesión: Supongamos que el token no coincide sólo cuando el dominio de la cookie difiere o el token se recicla: se puede explotar la fijación de sesión, la anulación del encabezado del proxy o el reenvío inverso del proxy para eludir CSRF.

- Vector de envenenamiento de caché proxy: Si el HTML almacenado en caché contiene un token obsoleto y los usuarios con equilibrio de carga lo reutilizan, puede reproducir un token válido para otra sesión de usuario.

- Explotar los flujos de la interfaz de usuario: Utiliza un enlace o iframe manipulado para forzar una solicitud sin token; si se produce un error, sabes que existe la comprobación de token - siguiente paso: intentar vulnerabilidades de token omitido/reflejado o bypass de SameSite.

Ejemplo de esqueleto de script (Python):

solicitudes de importación

session = requests.Session()

# Paso A: obtener página inicial con token CSRF

resp = session.get("")

token = parse_token(resp.text)

# Paso B: enviar cambio de estado sin token

bad = session.post("", json={'name':'Evil'})

print("Código de respuesta (sin token):", bad.status_code) # expect 419/403

# Paso C: enviar con token

good = session.post("",

headers={'X-CSRF-TOKEN': token},

json={'name':'Evil'})

print("Código de respuesta (con token):", good.status_code) # expect 200

Los registros que muestran respuestas que cambian entre el éxito y la falta de coincidencia son una alta señal de configuración errónea.

Detección y corrección automatizadas con Penligent.ai

Los equipos de seguridad modernos integran la automatización y la inteligencia artificial para detectar regresiones, vulnerabilidades y desviaciones. Penligent.ai entra en escena.

Integración de plataformas

Penligent.aiautomatiza la detección de fallos relacionados con CSRF, incluidos los siguientes CSRF token mismatch. Rastrea los flujos de autenticación, sigue los ciclos de vida de los tokens, inyecta variantes de tokens malformados o ausentes y correlaciona los resultados para generar conclusiones procesables. Al combinar la detección de anomalías mediante aprendizaje automático con la validación basada en reglas, Penligent detecta los puntos finales en los que se producen desajustes en los tokens. en producción o en entornos sólo CI. Los ingenieros de seguridad pueden filtrar por "desajuste frecuente de tokens" para priorizar los flujos dignos de corrección.

Ejemplo de flujo de trabajo

Integre Penligent.ai en su proceso CI/CD para que cada compilación active un análisis de todos los puntos finales que cambian de estado. Cuando se produce un desajuste, Penligent produce un hallazgo: endpoint /api/v1/configuracióncódigo de respuesta 419, falta la cabecera token, la misma petición con token devuelve 200. Adjunta volcado de solicitud/respuesta, curl-replay, sugerencia de remedio (por ejemplo, "Asegúrese de que el conjunto de cabecera X-CSRF-TOKEN y el dominio de la cookie coinciden"). Con el tiempo, se obtienen métricas de referencia (frecuencia de desajustes, nuevos puntos finales expuestos) y se puede supervisar la deriva mediante métricas en el panel de control. Esto significa que se pasa de una depuración reactiva de CSRF token mismatch errores a la prevención proactiva.

Mejores prácticas de ingeniería y lista de comprobación de refuerzo

He aquí una lista de comprobación destinada a los equipos de desarrollo y de seguridad para detectar vulnerabilidades en torno a CSRF token mismatch.

- Generación de tokens: uno por sesión (o por forma mutable), criptográficamente aleatorio.

- Validación de token: compara el token de solicitud con la sesión o la cookie de doble envío.

- Política de cookies: Establecer

Asegure,HttpOnly,MismoSitio=Estricto(oLaxcuando sea necesario). - Integración formulario / SPA: Asegúrese de que cada solicitud de cambio de estado incluye token (campo oculto o encabezado).

- Control de caché: No almacenar en caché formularios HTML o páginas que incrusten tokens.

- Proxy/Equilibrador de carga: Mantenga el reenvío de encabezados, evite la eliminación de cookies, alinee el enrutamiento de subdominios.

- CI/Pruebas automatizadas: Incluye pruebas de ausencia de token, stale-token y doble envío en el proceso de compilación.

- Supervisión: Captura de registros 403/419 etiquetados como "CSRF token mismatch"; agrega por endpoint y frecuencia.

- Alertas de regresión: Si la tasa de desajustes aumenta después de la implantación, se activa la investigación (podría ser una desviación de la configuración).

- Documentación y formación: Asegúrese de que los desarrolladores y los ingenieros de front-end saben cómo deben obtenerse/pasarse los tokens en las SPA.

Fragmento (Nginx proxy header forwarding):

ubicación / {

proxy_pass ;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

# Garantizar el reenvío de la cabecera cookie

proxy_set_header Cookie $http_cookie;

proxy_pass_request_headers on;

}

Colección de ejemplos de código

He aquí ejemplos prácticos de distintas tecnologías para evitar y detectar CSRF token mismatch.

Laravel AJAX ejemplo

<meta name="csrf-token" content="{{ csrf_token() }}">

<script>

axios.defaults.headers.common['X-CSRF-TOKEN'] = document.querySelector('meta[name="csrf-token"]').getAttribute('content');

axios.post('/update', { name: 'Bob' })

.then(r => console.log(r.data))

.catch(e => console.error('CSRF error', e.response.status));

</script>

Django fetch ejemplo

<body>

<script>

function getCookie(name) {

let v = document.cookie.match('(^|;)\\\\s*' + name + '\\\\s*=\\\\s*([^;]+)');

return v ? v.pop() : '';

}

fetch('/api/update-profile', {

method: 'POST',

headers: {

'X-CSRFToken': getCookie('csrftoken'),

'Content-Type': 'application/json'

},

body: JSON.stringify({ email: '[email protected]' })

}).then(res => {

if (res.status === 403) {

console.error('CSRF token mismatch or missing');

} else {

return res.json();

}

});

</script>

</body>

Fragmento de Node/Express

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => {

res.render('form', { csrfToken: req.csrfToken() });

});

app.post('/submit', (req, res) => {

res.send('Formulario enviado correctamente');

});

Parseador de logs en Python para eventos de desajuste

importar re

pattern = re.compile(r'CSRF token mismatch error on endpoint (\\S+)')

con open('app.log') como f:

for línea en f:

m = pattern.search(line)

si m:

print('Error detectado:', m.group(1))

CSRF en la era de la confianza cero y la automatización impulsada por la IA

A medida que evolucionan las arquitecturas (microservicios, SPA desacopladas, análisis basado en IA, diseño de confianza cero), también cambia el paradigma de la protección frente a CSRF.

- Redes de confianza cero sugieren eliminar por completo la confianza tradicional en las cookies de sesión; los tokens CSRF deben seguir siendo validados, pero a menudo combinados con aserciones de identidad de grano más fino o patrones OVF (One-Time Value).

- Adopción de cookies SameSite de los navegadores reduce algunos vectores de CSRF, pero aún debe gestionar los flujos heredados, las llamadas a API de origen cruzado y los flujos de autenticación de terceros (OAuth/OIDC).

- Escáneres de vulnerabilidades basados en IA permiten la detección continua de desajustes de tokens en cientos de puntos finales, señalando anomalías como picos en la tasa de desajustes, patrones de reutilización de tokens o comportamientos inusuales de los puntos finales.

- Reparación automáticaMétricas de frecuencia de desajustes: las métricas de frecuencia de desajustes alimentan los modelos ML que detectan desviaciones; por ejemplo, "la tasa de tokens cae por debajo de la línea de base" podría indicar que un cambio en el código frontend ha eliminado la inyección de tokens.

Conclusión

CSRF token mismatch a menudo se descarta como un mero "error de envío de formulario", pero para los ingenieros de seguridad es un indicador estratégico que revela una mala configuración de la sesión, fallos en el proxy o en la caché, errores en la gestión de tokens en el front-end o incluso indicios de ataques en directo. Comprendiendo a fondo su ciclo de vida, integrando comprobaciones en la automatización y adoptando prácticas de ingeniería sólidas, transformará los desajustes de token de registros de frustración en telemetría de defensa procesable.