En el desarrollo cotidiano de bases de datos, SUBSTRING suele verse como una simple utilidad para extraer partes de una cadena: es eficaz para gestionar direcciones de correo electrónico, analizar URL o dividir claves compuestas directamente en la capa SQL. Sin embargo, los ingenieros de seguridad saben que esta función aparentemente inofensiva puede convertirse en una puerta de entrada oculta para fugas de datos, escalada de privilegios y violaciones entre inquilinos si se utiliza sin una validación estricta. En entornos como las plataformas SaaS multiinquilino, los sistemas financieros o la gestión de registros sanitarios, un solo uso incorrecto puede provocar una exposición catastrófica de datos sensibles.

Al analizar los registros de los sistemas de producción, los patrones de llamadas frecuentes o inusuales a SUBSTRING a menudo pueden indicar intentos de explotar vulnerabilidades de inyección SQL. Los atacantes la combinan con otras funciones para recuperar lentamente información confidencial, saltándose las restricciones que impiden el acceso a todo el campo en una sola petición. Esta guía explica por qué la subcadena SQL actúa como un arma de doble filo, cómo detectar eficazmente los intentos de inyección mediante el análisis de registros y cómo integrar estrategias preventivas -incluida la automatización basada en IA- en su flujo de trabajo de seguridad.

Por qué la subcadena SQL se convierte en un riesgo para la seguridad

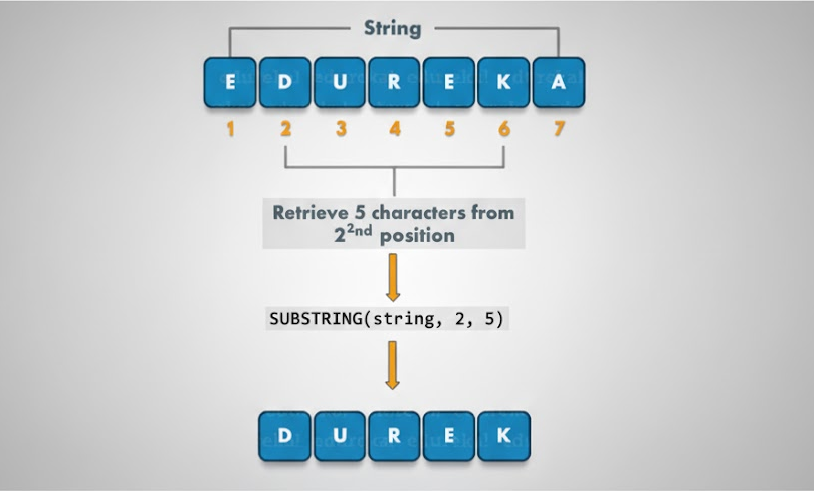

Desde un punto de vista funcional, SUBSTRING permite a los desarrolladores extraer una parte de una cadena basándose en una posición inicial y una longitud. Esta capacidad a menudo sustituye a la lógica que de otro modo existiría en la capa de aplicación, y aunque puede parecer una optimización, también abre la puerta al abuso. Un atacante puede invocar SUBSTRING repetidamente para filtrar datos restringidos en pequeños incrementos, saltándose las restricciones que bloquearían las salidas completas.

El riesgo aumenta cuando los parámetros de SUBSTRING -especialmente delimitadores o longitudes- se toman directamente de la entrada del usuario sin la validación adecuada. En un sistema multi-tenant, un actor malicioso podría falsificar identificadores que, al ser analizados por SUBSTRING, apunten a los datos de otro tenant. En ese momento, el límite de aislamiento destinado a proteger la segregación del cliente se derrumba.

-- Pretendido: Extraer el nombre de usuario de un emailSELECT SUBSTRING(email, 1, LOCATE('@', email)-1) AS username;

-- Malicioso: Leer gradualmente campos sensiblesSELECT SUBSTRING(ssn, 1, 3) FROM users WHERE id=1;

¿Cómo detectar la explotación de subcadenas SQL en los registros de bases de datos?

Un analista experimentado no sólo busca SELECCIONE o ACTUALIZACIÓN en los registros: se fijan en los patrones de comportamiento. Uno de los signos más reveladores de un compromiso potencial es una frecuencia anormal de llamadas a SUBSTRING, especialmente cuando se combinan con funciones como ASCII o CHAR. Este emparejamiento se utiliza a menudo para traducir caracteres específicos de campos sensibles en códigos numéricos, lo que permite a los atacantes reconstruir valores completos pieza por pieza.

Otro patrón de alto riesgo es cuando el delimitador o el argumento de longitud en SUBSTRING se origina en fuentes externas, como parámetros GET en una URL, campos del cuerpo POST o datos de carga útil API. Dado que estas entradas pueden ser manipuladas, el uso no validado cede efectivamente el control del corte al atacante.

También debe tener cuidado al detectar sentencias JOIN en registros que dependen de SUBSTRING para derivar identificadores multi-tenant. Por ejemplo, al analizar una sentencia ref_cliente en ID de arrendatario e ID de pedido sobre la marcha puede parecer inofensivo, pero una entrada malformada puede engañar fácilmente a la consulta para que coincida y devuelva filas pertenecientes al arrendatario equivocado.

Cómo identificar el uso peligroso de SUBSTRING en SQL

Para combatir los intentos de inyección basados en SUBSTRING, los equipos de seguridad deberían formalizar mecanismos de detección tanto estáticos como en tiempo de ejecución. La parte estática puede gestionarse mediante canalizaciones SAST, configurando reglas basadas en patrones para detectar el uso problemático de SUBSTRING y denegar las solicitudes de extracción si se detectan infracciones.

En tiempo de ejecución, las capas proxy de bases de datos o el middleware pueden analizar el tráfico de consultas en tiempo real, bloqueando cualquier sentencia en la que SUBSTRING reciba entradas dinámicas no validadas. Mientras tanto, el análisis de registros históricos debe utilizar expresiones regulares para buscar patrones sospechosos, lo que permite a los ingenieros de seguridad retroceder e identificar conjuntos de datos potencialmente comprometidos.

Ejemplo de regla de detección en una configuración SAST:

reglas:

- id: sql-substring-dynamic-delimiter

idiomas: [sql]

mensaje: Evitar SUBSTRING con delimitador/conteo no validado o dinámico.

gravedad: error

Detección simple de regex en Python para registros de consultas:

importar re

pattern = re.compile(r "SUBSTRING\s*\(.+?\\)", re.IGNORECASE)

con open('query.log') como log:

for line in log:

if pattern.search(line):

print("[ALERT] Posible uso arriesgado de SUBSTRING:", line.strip())

Aunque estos métodos ayudan a detectar actividades sospechosas, son aún más eficaces cuando se combinan con prácticas de desarrollo adecuadas: validar todos los delimitadores, aplicar restricciones de formato, mantener la lógica de análisis en la capa de aplicación y no utilizar nunca SUBSTRING en condiciones de unión críticas para la seguridad.

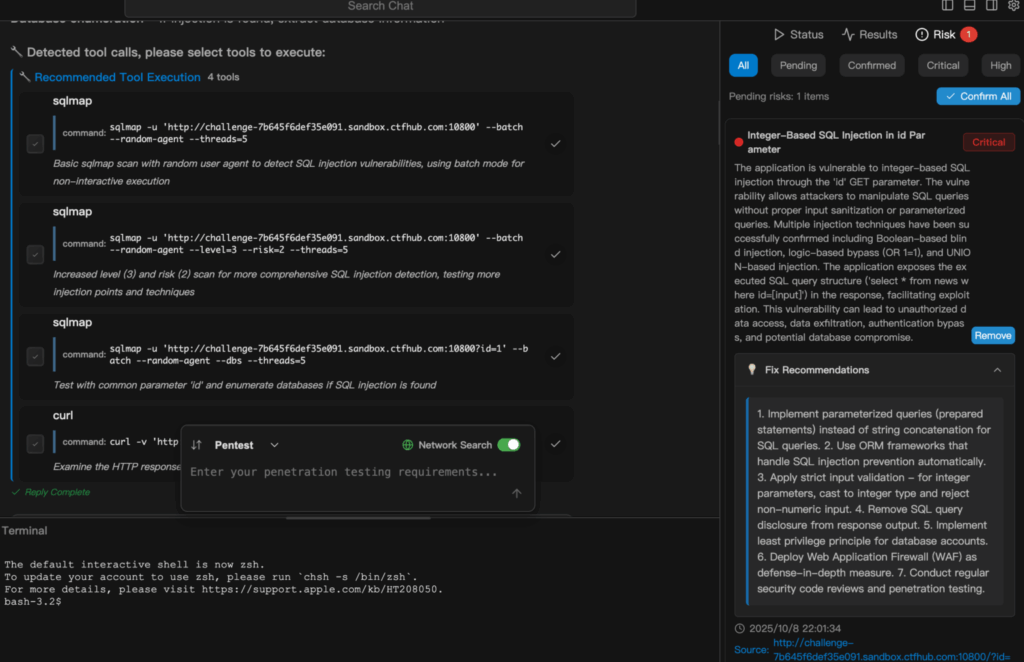

Tendencias de la IA en la detección de inyecciones SQL - Penligent

La inteligencia artificial ha reconfigurado la supervisión de la seguridad detectando anomalías que los sistemas basados en reglas estrictas pasan por alto. En la detección de inyecciones SQL, las herramientas modernas de IA pueden correlacionar múltiples señales a través de vastos conjuntos de datos de registro, aprender de la evolución de los patrones de ataque y detectar la construcción de consultas sospechosas de maneras que van más allá de la coincidencia de firmas estáticas.

Penligent destaca en este espacio como el primer Hacker de Inteligencia Artificial. En lugar de tener que encadenar herramientas manualmente y escribir comandos complejos, Penligent le permite iniciar un proceso completo de pruebas de penetración con inglés sencillo, por ejemplo, escribiendo: "Detectar riesgos de inyección de SUBSTRING SQL". A continuación, la IA orquesta de forma autónoma más de 200 herramientas de seguridad integradas, entre ellas SQLmapBurp Suite, Nmap y Nuclei, para escanear, validar y analizar el objetivo.

Penligent no se limita a volcar resultados sin filtrar: valida si las vulnerabilidades son reales, asigna prioridades en función del impacto del riesgo e incluso bloquea el despliegue de código no seguro si está integrado en su canal de CI/CD. Al final de una prueba, genera automáticamente un informe profesional que se puede compartir, lo que permite a su equipo de seguridad actuar rápidamente al tiempo que mantiene la transparencia en cada decisión y paso que dio la IA. Esto significa que lo que antes llevaba días de pruebas, verificación e informes manuales, ahora se puede realizar en minutos, tanto por usuarios expertos como no expertos, sin sacrificar la precisión.

Conclusión

SQL SUBSTRING dista mucho de ser una función de cadena trivial desde el punto de vista de la ciberseguridad: es un vector de ataque potencial que puede socavar silenciosamente los límites de sus datos si no se controla. Al integrar la detección en sus procesos SAST, utilizar la interceptación de consultas en tiempo de ejecución, aplicar una validación de entrada estricta y aprovechar herramientas basadas en IA como Penligent, no solo obtendrá visibilidad, sino también la velocidad para corregir las amenazas antes de que se conviertan en brechas.