Introducción

En el contexto de la ciberseguridad, Herramientas de pirateo se refieren a los diversos instrumentos técnicos utilizados para identificar, probar y validar la postura de seguridad de los sistemas. No son sinónimos de "software para piratas informáticos", sino que sirven como componentes esenciales de pruebas de penetraciónLa seguridad de la red es una de las principales preocupaciones de los usuarios. Desde el escaneado de puertos de Nmap hasta el marco de explotación de Metasploit y la interceptación de tráfico de Burp Suite, estas herramientas forman la columna vertebral operativa de la seguridad ofensiva y defensiva moderna.

A pesar del auge de la automatización y la IA, el valor de la Herramientas de pirateo no ha disminuido. Encarnan la "forma ejecutable" del conocimiento sobre seguridad, basando a los profesionales en la validación empírica de los límites del sistema y las superficies de ataque. De hecho, los sistemas de seguridad inteligentes del futuro se construirán sobre estas herramientas, en las que la orquestación y la comprensión semántica convertirán la "magia negra" de la línea de comandos en inteligencia de seguridad explicable y dirigida por agentes.

¿Por qué son importantes las herramientas de pirateo?

En las operaciones de seguridad, las herramientas de pirateo sirven de puente entre la teoría y la práctica. Los expertos confían en ellas para validar hipótesis, reproducir ataques y descubrir puntos ciegos. El razonamiento basado en IA depende de los datos empíricos que generan estas herramientas, mientras que la automatización defensiva se basa en sus comentarios para optimizar las estrategias de protección.

Su importancia radica en tres dimensiones:

- Capa de ejecución del conocimiento - Las teorías de seguridad sólo adquieren valor cuando se ponen en práctica a través de herramientas.

- Marco de referencia para la defensa - Las herramientas definen los límites ofensivos que los defensores deben comprender y emular.

- Campo de entrenamiento para la seguridad de la IA - Los agentes de IA "entienden el riesgo" porque su semántica se basa en datos empíricos generados por herramientas.

Clasificación y capacidades de las herramientas de pirateo informático

La clasificación de las herramientas de pirateo refleja el ciclo de vida completo de la ingeniería de seguridad, desde el reconocimiento y la exploración hasta la explotación y la elaboración de informes.

| Categoría | Función principal | Rasgos de capacidad | Ejemplos de herramientas |

|---|---|---|---|

| Reconocimiento | Enumerar dominios, identificar hosts, escanear puertos, detectar huellas de servicios | Exploración de alta precisión, correlación pasiva de datos, detección de bajo ruido | Nmap, Shodan, Recon-ng |

| Explotación | Identificar y explotar vulnerabilidades conocidas para lograr el acceso inicial. | Gestión automatizada de la carga útil, ataque programado cadenas | Metasploit, ExploitDB, SQLmap |

| Escalada de privilegios | Elevación de cuentas de bajo privilegio a nivel de administrador del sistema | Exploits del kernel, recolección de credenciales, scripts locales de escalada de privilegios | Mimikatz, LinPEAS, WinPEAS |

| Persistencia y evasión | Mantener el acceso a los sistemas objetivo y eludir la detección | Inyección de rootkits, ofuscación de procesos, evasión de antivirus | Cobalt Strike, Empire, Veil |

| Post-Exploitation | Recogida de datos, movimiento lateral, evasión forense | Módulos de desplazamiento lateral, empaquetado de datos y exfiltración cifrada | BloodHound, PowerView, SharpHound |

| Evaluación y defensa | Detectar vulnerabilidades, realizar ejercicios defensivos, analizar registros | Simulación ataque-defensa, detección asistida por IA, análisis visual | Burp Suite, Nessus, OWASP ZAP |

Ingeniería en la práctica: Operacionalización de las herramientas de pirateo

Los objetivos de la operacionalización son simples: hacer que cada exploración y explotación reproducibles, auditables y ampliables. Entre las prácticas habituales se incluyen:

- Contratos de salidadefinir salidas estructuradas (JSON / SARIF / esquema personalizado) que incluyan parámetros, versión y marcas de tiempo.

- Ejecución en contenedoresHerramientas de paquete en imágenes de contenedor para fijar entornos y deps.

- Microservicios y bus de mensajesEnvuelva las herramientas como servicios o trabajos invocables de forma remota y encadénelos mediante colas (Kafka/RabbitMQ) para obtener escalabilidad y reintentos.

- Integración CI/CD: incorporar exploraciones en pipelines con profundidad escalonada (pre-fusión, nocturna, bajo demanda).

- Pruebas y pista de auditoríaCaptura el comando, los parámetros, la salida estándar y la salida estándar, el código de salida, la información del host y las versiones de las imágenes en un paquete de pruebas auditable.

Escaneado paralelo y normalización de la salida

A continuación se muestra una plantilla de script Python pragmática que demuestra la llamada a varias herramientas en paralelo (utilizando Nmap y Nuclei como ejemplos), envolviendo metadatos en tiempo de ejecución y generando un JSON unificado. En producción, se recomienda invocar cada herramienta como un trabajo en contenedor o microservicio; este ejemplo es una prueba de concepto.

# ops_runner.py - POC: ejecución paralela + salida JSON normalizada

import subprocess, json, time, concurrent.futures, os, shlex

OBJETIVOS = ["10.0.0.5", "10.0.0.7"]

RESULT_DIR = "./out"

os.makedirs(RESULT_DIR, exist_ok=True)

def ejecutar_cmd(cmd):

meta = {"cmd": cmd, "started_at": time.time(), "host": os.uname().nodename}

try:

# usa shlex.split si cmd es cadena, aquí pasamos lista por seguridad

proc = subprocess.run(cmd, stdout=subproceso.PIPE, stderr=subproceso.PIPE, timeout=300, text=True)

meta.update({

"rc": proc.returncode,

"stdout": proc.stdout,

"stderr": proc.stderr,

"duration": time.time() - meta["started_at"]

})

excepto Exception como e:

meta.update({"rc": -1, "stdout": "", "stderr": str(e), "duration": time.time() - meta["started_at"]})

devolver meta

def escanear_objetivo(objetivo):

nmap_cmd = ["nmap", "-sV", "-p-", target, "-oX", "-"] # sample: XML raw a stdout

nuclei_cmd = ["nuclei", "-u", f "http://{target}", "-silent", "-json"]

res = {"objetivo": objetivo, "ejecuciones": {}}

res["ejecuciones"]["nmap"] = run_cmd(nmap_cmd)

res["ejecuciones"]["núcleos"] = run_cmd(nucleos_cmd)

devolver res

def main():

out = {"generated_at": time.time(), "results": {}}

con concurrent.futures.ThreadPoolExecutor(max_workers=4) como ex:

futures = {ex.submit(scan_target, t): t for t in TARGETS}

for fut in concurrent.futures.as_completed(futures):

t = futuros[fut]

out["resultados"][t] = fut.result()

con open(f"{RESULT_DIR}/scan_results.json", "w") como fh:

json.dump(out, fh, indent=2)

if __name__ == "__main__":

main()

Notas clave

- Cada invocación devuelve metadatos completos en tiempo de ejecución (cmd, hora de inicio, duración, rc, stdout/stderr).

- En producción, analice la salida estándar en campos estructurados (por ejemplo, Nuclei JSON) e introdúzcalos en un índice para su agregación.

- Para ejecuciones en contenedores, utilice

docker runo Kubernetes Jobs para versionado, control de concurrencia y aislamiento.

Integración de análisis en CI/CD

Puntos prácticos clave:

- Estrategia de escaneado por capas: Utilice sondas ligeras (escaneos de puertos/plantillas básicas) para la pre-fusión; ejecute plantillas profundas y validación en las construcciones merge/principal o nocturna.

- Activadores condicionales: Solo se activan los escaneos profundos cuando los cambios tocan "servicios de cara al público" o archivos IaC específicos.

- Política de fracaso: Bloquee las implantaciones en caso de fallos de verificación de alto riesgo; en caso de fallos de bajo riesgo, cree un ticket y permita que continúe la implantación.

- Archivo de pruebas: Cargar los resultados de cada ejecución de CI en el almacenamiento centralizado y vincularlos al ID de ejecución.

Ejemplo (pseudoconfiguración de GitHub Actions):

nombre: Análisis de seguridad

on:

push:

ramas: [main]

trabajos:

quick-scan:

se ejecuta en: ubuntu-latest

pasos:

- usa: actions/checkout@v3

- nombre: Quick Recon

ejecución: docker run --rm my-registry/nmap:latest nmap -sS $TARGET -oX - > recon.xml

- nombre: Upload Results

ejecución: python3 upload_results.py recon.xml --job-id $GITHUB_RUN_ID

Consejos

- Exploraciones escénicas para gestionar los costes y el ruido.

- Utilice la detección de cambios para activar exploraciones más profundas sólo cuando sea pertinente.

- Archiva las pruebas con identificadores de trabajo para su trazabilidad.

Contenedores, microservicios y buses de mensajes

Envolver las herramientas como imágenes de contenedor o microservicios proporciona entornos controlables, trazabilidad de versiones y escalabilidad. Publique los resultados en un bus de mensajes (Kafka/RabbitMQ) para que los analizadores, los agentes de IA o los SIEM puedan consumir, agregar y calcular las prioridades de forma asíncrona.

Flujo de eventos:

El programador activa el trabajo del contenedor → La herramienta se ejecuta y emite un resultado estructurado → El resultado se envía a Kafka → El consumidor de análisis (motor de IA/reglas) lo ingiere y produce un informe validado → El informe se vuelve a escribir y activa alertas/tickets.

Paquetes de pruebas y auditabilidad

Cada tarea de detección/explotación debe producir un paquete de pruebas (cmd, parámetros, hash de imagen, stdout, pcap, marcas de tiempo, nodo de ejecución). Los paquetes deben poder recuperarse, descargarse y vincularse a tickets para su corrección y cumplimiento.

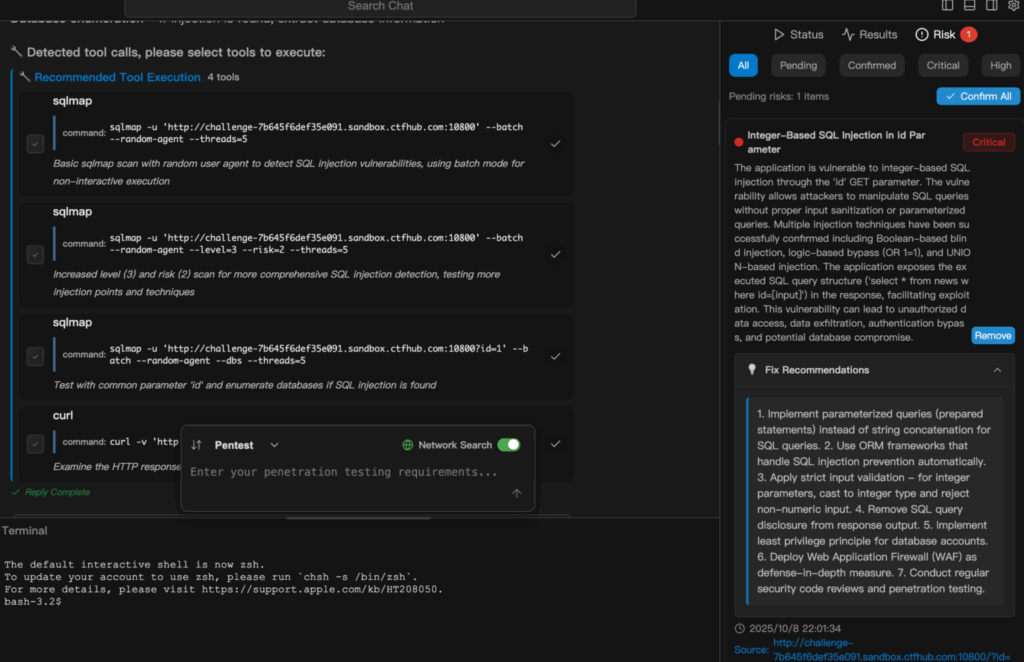

Penligent: Pentesting inteligente con más de 200 herramientas de hacking

El siguiente paso después de la ingeniería es la "orquestación inteligente": utilizar agentes para encadenar herramientas, tomar decisiones y producir resultados auditables. Penligent ejemplifica esta evolución: convierte entradas en lenguaje natural en secuencias de acciones, selecciona y ejecuta automáticamente las herramientas adecuadas, verifica los resultados y genera informes exportables. Elementos técnicos clave: análisis sintáctico de intenciones, estrategia de selección de herramientas, bucle de verificación y pistas de auditoría.

Escenario (prueba de aplicación nativa en la nube)

Dada la orden: "Comprobar este subdominio para la inyección SQL y la exposición de contenedores"El sistema descompone la tarea: descubrimiento de activos → identificación de endpoints web → escaneado de plantillas → verificación de hallazgos sospechosos → huella digital de host/contenedor. Se registran todas las invocaciones a la herramienta, los parámetros, los registros de ejecución y los resultados probatorios; el resultado final es una lista de medidas correctoras priorizadas con confianza e impacto. Para los ingenieros, esto ahorra trabajo repetitivo al tiempo que conserva detalles técnicos reproducibles.

Escenario (CI/CD empresarial)

Penligent puede integrarse en CI/CD: cuando la infraestructura o los cambios de código activan los análisis, la plataforma ejecuta plantillas y verificaciones específicas, envía los resultados de alta prioridad a los sistemas de tickets o a los canales de corrección, convirtiendo el pentesting de un evento fuera de línea en un bucle de retroalimentación continua.

Conclusión

Las herramientas de pirateo no son meros instrumentos: constituyen el "sistema operativo" de los conocimientos de ingeniería de seguridad. Cuando se integran sistemáticamente y se orquestan con inteligencia, las pruebas de seguridad pasan de ser una práctica artesanal a convertirse en un proceso reproducible y científico. Penligent marca el inicio de esta transformación, en la que las herramientas forman el esqueleto y la inteligencia se convierte en el alma de la ciberseguridad moderna.