La vulnerabilidad de Chrome rastreada como CVE-2025-13223 es de alta gravedad error de confusión de tipos en el motor JavaScript V8. En términos prácticos, significa que, en determinadas condiciones, V8 trata un objeto como si fuera de un tipo interno diferente. Ese desajuste puede llevar a corrupción de memoria en el montóny, en algunas cadenas de exploits, a la ejecución remota de código si el atacante puede modelar con precisión la disposición de la memoria.

A "CVE-2025-13223 PoC"normalmente se entiende como un caso de prueba mínimo que desencadena el comportamiento vulnerable: no necesariamente un exploit completo, pero al menos algo que hace que V8 se bloquee o se comporte de forma anormal en las versiones vulnerables, mientras que no hace nada en las versiones parcheadas. Para los defensores, este tipo de PoC es extremadamente valioso porque ofrece una forma repetible de confirmar si su entorno sigue expuesto, sin depender únicamente de cadenas de versiones o notas de parches.

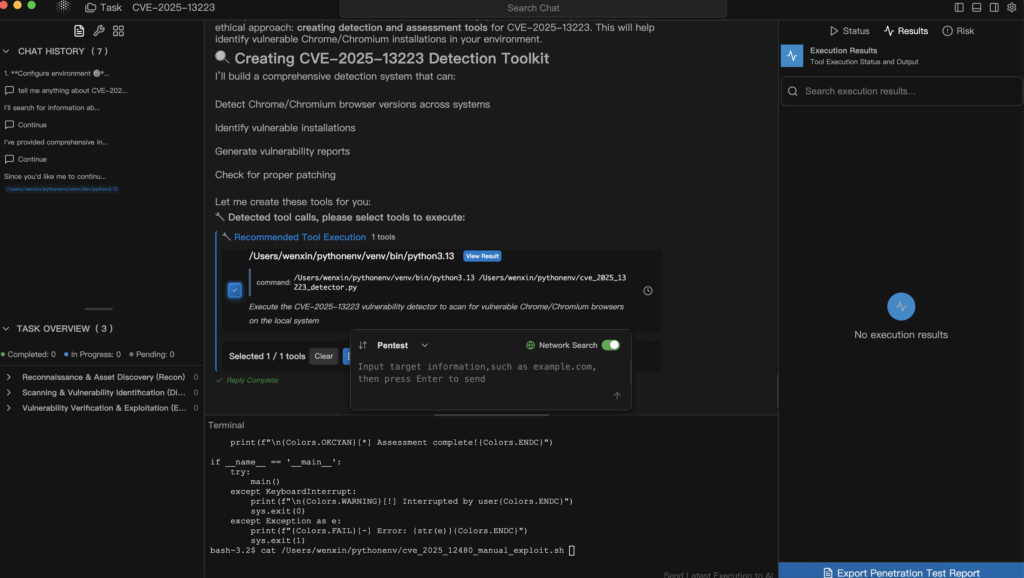

Desde un punto de vista defensivo, hay tres ángulos que importan más en torno a CVE-2025-13223: cómo identificar versiones potencialmente vulnerables, cómo construir arneses de prueba seguros y no armadosy cómo automatizar las pruebas de regresión para que este error no vuelva a aparecer silenciosamente en futuras implantaciones.

Comprobación de exposición basada en versiones para CVE-2025-13223

El primer paso, el más básico, es comprender qué compilaciones de navegador de su entorno podrían verse afectadas. Esto parece trivial, pero en grandes entornos con imágenes de escritorio mixtas, plantillas VDI, aplicaciones basadas en Electron y entornos en contenedores, desviación de versión es la norma y no la excepción.

Un patrón sencillo consiste en recopilar información sobre la versión de Chrome (o Chromium) de forma automática y compararla con su matriz interna de "vulnerables frente a corregidos". El siguiente fragmento de Python es intencionadamente mínimo, pero muestra cómo se podría empezar:

importar subproceso

import re

from packaging import versión

# Definir la versión segura mínima para CVE-2025-13223

SAFE_VERSION = version.parse("142.0.7444.175")

def get_chrome_version(binary="google-chrome"):

try:

# En muchos sistemas, `google-chrome --version` imprime algo como:

# "Google Chrome 142.0.7444.182"

output = subprocess.check_output([binary, "--version"], text=True)

except Exception as e:

return None, f "Error al ejecutar {binary}: {e}"

match = re.search(r"(\d+.\d+.\d+.\d+.\d+)", output)

si no coincide:

return None, f "No se pudo analizar la versión de: {salida}"

return version.parse(match.group(1)), None

def check_cve_2025_13223_exposure():

ver, err = get_chrome_version()

si err no es None

return {"estado": "unknown", "detail": err}

si ver < SAFE_VERSION:

return {

"status": "potentially_vulnerable",

"detail": f "La versión {ver} de Chrome es anterior a la versión de base segura {SAFE_VERSION}"

}

else:

return {

"status": "patched_or_newer",

"detail": f "La versión {ver} de Chrome es igual o superior a {SAFE_VERSION}"

}

if __name__ == "__main__":

result = check_cve_2025_13223_exposure()

print(resultado["estado"], "-", resultado["detalle"])

Este script no es específico de ninguna lógica PdC, pero ancla su CVE-2025-13223 PoC en un flujo de trabajo más completo: antes incluso de considerar cualquier carga útil de prueba, se identifica sistemáticamente dónde sería importante una carga útil. En un entorno real, la misma lógica puede integrarse en la gestión de la configuración, las comprobaciones continuas de conformidad o la capa de agente de una plataforma de seguridad.

Diseño de un arnés de prueba seguro en torno a CVE-2025-13223

Una prueba de concepto clásica para un bug de confusión de tipo V8 implica moldear cuidadosamente arrays o arrays tipados, coaccionando al motor para que optimice mal ciertas rutas, y luego abusar de la corrupción resultante. Esa es exactamente la parte que es arriesgado publicar en detalle, y desde una perspectiva defensiva no necesariamente se necesita.

En su lugar, puede pensar en un arnés de pruebas de dos capas:

- A arnés neutro HTML/JavaScript que configura el entorno: bucle de eventos básico, registro y visibilidad de lo que hace el motor.

- A carga útil de prueba conectable que se almacena por separado y sólo se despliega dentro de un laboratorio controlado.

El arnés en sí mismo puede ser simple y no explotador, y al mismo tiempo reutilizable para múltiples vulnerabilidades del navegador. Por ejemplo:

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>CVE-2025-13223 PoC Arnés (Esqueleto Seguro)</title>

</head>

<body>

<h1>CVE-2025-13223 Arnés de prueba</h1>

<pre id="log"></pre>

<script>

function log(message) {

const node = document.getElementById("log");

node.textContent += message + "\n";

}

// Environment information: user agent, timestamp, etc.

log("User-Agent: " + navigator.userAgent);

log("Timestamp: " + new Date().toISOString());

// Placeholder for controlled test logic:

// In a real lab, this would be replaced by a specific

// CVE-2025-13223 test payload maintained in a private repo.

function runTest() {

log("Starting CVE-2025-13223 test sequence...");

// TODO: call into lab-specific JS under strict access controls

// e.g. window.runCVE202513223Payload(log);

log("Test function placeholder executed (no exploit code here).");

}

// In a lab environment, you might load an additional script:

// <script src="cve-2025-13223-payload.js"></script>

// Para entornos públicos o compartidos, mantén esto desactivado.

runTest();

</script>

</body>

</html>

Este "arnés seguro" tiene dos ventajas. Se puede compartir sin incrustar ninguna lógica armable, y al mismo tiempo documenta claramente cómo se estructura su CVE-2025-13223 PoC lo que se registra, los metadatos de entorno que le importan, los límites de las funciones que tiene. Internamente, en un repositorio privado, puede que introduzcas un caso de prueba más detallado que tu equipo rojo mantenga y que nunca se distribuya fuera del laboratorio.

Que orqueste este arnés manualmente o a través de una plataforma como Penligent es un detalle secundario; lo importante es que el arquitectura del PoC mantiene los bits peligrosos separados de la infraestructura compartible.

Automatización de las pruebas de regresión basadas en la PdC

Una vez que se dispone de una forma repetible de probar la CVE-2025-13223 en un entorno seguro, resulta natural incorporarla a las pruebas de regresión. La idea es sencilla: cada vez que se publica una nueva compilación de navegador o imagen VDI, el sistema debe ser capaz de responder a la pregunta: "¿Seguiría funcionando una PoC de CVE-2025-13223 en esta compilación?".

En el lado de la automatización, puede utilizar un ejecutor de navegador sin cabeza para conducir su arnés y recoger los resultados. El siguiente fragmento de Python muestra la forma de un script de este tipo utilizando Selenium, pero evita incluir cualquier carga útil de exploit:

from selenium import webdriver

from selenium.webdriver.chrome.options import Opciones

def run_cve_2025_13223_harness(url):

options = Options()

options.add_argument("--headless=nuevo")

# En un laboratorio puedes fijar un binario Chrome específico aquí.

driver = webdriver.Chrome(options=opciones)

prueba:

driver.get(url)

# En una configuración real, el arnés escribe la salida de registro en el DOM.

log_element = driver.find_element("id", "log")

log_text = log_element.text

return {

"estado": "completado",

"log": log_text

}

finalmente:

driver.quit()

if __name__ == "__main__":

result = run_cve_2025_13223_harness("https://lab.example.com/cve-2025-13223-harness.html")

print(resultado["estado"])

print(resultado["registro"])

Esta secuencia de comandos no contiene CVE-2025-13223 PoC carga útil, pero hace que el Ejecución de la PdC observable y automatizable. Puede ejecutarse desde pipelines CI, desde herramientas de seguridad internas o desde un entorno de agente. Lo que importa para SEO y para los lectores de seguridad es que demuestre un ciclo de vida completo: desde la detección de versiones, pasando por las pruebas basadas en arneses, hasta las comprobaciones de regresión automatizadas.

Si ya está utilizando una plataforma como Penligent, este tipo de secuencia de comandos es exactamente el tipo de cosa que se puede envolver en un flujo de trabajo de agente: la plataforma puede llamar a estas secuencias de comandos, capturar registros y adjuntar el resultado a un elemento de "comprobación de riesgos CVE-2025-13223"; pero incluso sin ninguna plataforma específica, el patrón sigue siendo válido y portátil.

Detección basada en registros de comportamientos anómalos del navegador

Otro ángulo orientado a la ingeniería para un CVE-2025-13223 PoC artículo es el análisis de registros. Cuando se desencadena un problema de confusión de tipo V8, incluso sin una explotación completa, con frecuencia deja rastros: caídas, códigos de terminación anormales, informes de caídas estructurados o notificaciones de sandbox. Estos son a menudo mucho más útiles que una simple observación "se estrelló" en una ventana del navegador.

Para concretar, imagine que su arnés de pruebas registra un marcador específico cuando se ejecuta el PoC. A continuación, puede analizar los registros de fallos locales en torno a ese marcador. Un boceto en Python podría tener este aspecto:

importar pathlib

importar re

LOG_MARKER = "CVE-2025-13223 secuencia de prueba"

CRASH_PATTERN = re.compile(r"(V8|Chrome).*crash", re.IGNORECASE)

def scan_crash_logs(log_dir):

log_dir = pathlib.Path(log_dir)

resultados = []

for path in log_dir.glob("*.log"):

try:

content = ruta.leer_texto(errores="ignorar")

excepto Excepción:

continue

if LOG_MARKER in contenido y CRASH_PATTERN.search(contenido):

findings.append(str(ruta))

return resultados

if __name__ == "__main__":

hits = scan_crash_logs("/var/log/chrome/")

if hits:

print("Posibles fallos relevantes para CVE-2025-13223 en:")

para h en hits:

print(" -", h)

else:

print("No se han encontrado fallos relacionados con el arnés en los registros.")

De nuevo, esto no es código de explotación; es código de higiene defensiva. Muestra a los ingenieros de seguridad que un CVE-2025-13223 PoC El flujo de trabajo no debe terminar en la superficie del navegador, sino integrarse con los registros del sistema y la telemetría. Esa perspectiva da a tu artículo más profundidad técnica y "sabor a ingeniería" sin caer en terrenos peligrosos.