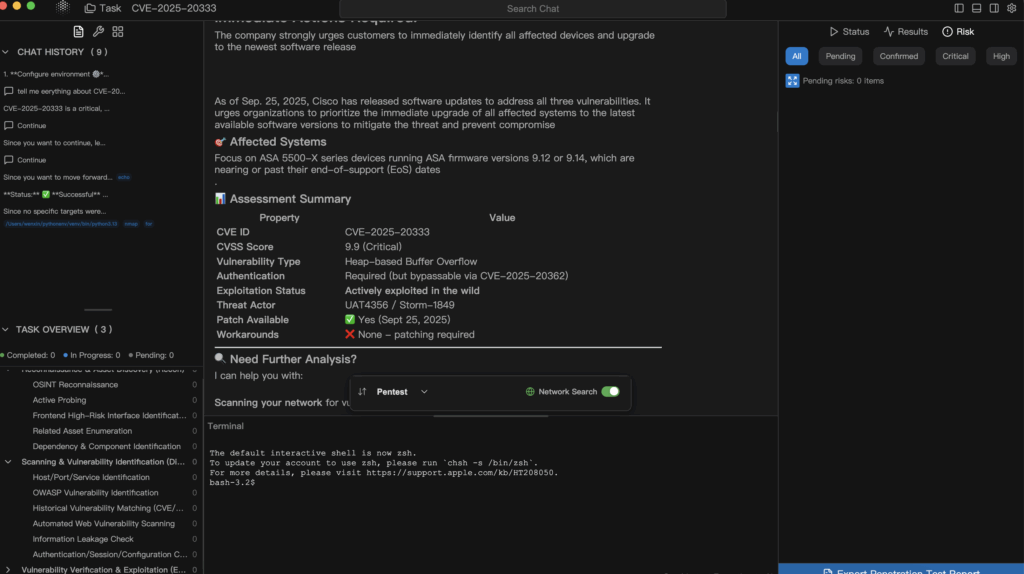

No empezó con un titular; empezó con dos líneas de registro sin importancia y una recarga inesperada. Nuestro personal de guardia vio unas cuantas solicitudes HTTPS sobredimensionadas en el portal WebVPN y, a continuación, el equipo volvió a cargarse sin previo aviso. Nadie dijo "0-day". Sacamos pruebas: capturas de paquetes, huellas de servicios, cadenas de versiones, inventario de exposición. En cuestión de minutos, el rompecabezas apuntaba al aviso de Cisco: CVE-2025-20333 en el Servidor web VPN (portal WebVPN/AnyConnect) en Cisco Secure Firewall ASA/FTD. El informe del vendedor describe ejecución remota de código alcanzable por un atacante remoto con credenciales VPN válidas a través de peticiones HTTPS engañosas, y las actualizaciones de seguimiento mencionan un nueva variante de ataque e informes de recargas inesperadas/DoS. En una interfaz que muchas organizaciones exponen intencionadamente para el acceso remoto, esas palabras se traducen en una simple directiva: actúe ahora. Trate el Aviso de CiscoEl Registro NVDy Cisco ataques continuados como sus anclas canónicas; son las fuentes que cita para la gestión y las que deben orbitar sus tickets de cambio.

Lo difícil rara vez es "qué miedo da esto en abstracto". Lo difícil es recortar una hora al tiempo medio de contención sin incendiar nada. En la práctica, en esa hora se gana: se reduce la exposición, se reúnen pruebas admisibles, se alinean los parches, se verifican las regresiones y se mantienen las luces encendidas. El resto de este artículo recorre esa línea contigo.

Por qué no es una situación de "parche en fin de semana

En Portal SSL WebVPN/AnyConnect se expone deliberadamente en muchas redes; es una puerta para el trabajo a distancia, los proveedores y los contratistas temporales. CVE-2025-20333 se asienta directamente sobre esa superficie, combinando alta accesibilidad con contexto de alto valor. La actualización posterior de Cisco menciona un nueva variante y recargas inesperadaslo que significa que un portal sin parches no es sólo un punto débil, sino también una interrupción activable remotamente a la espera de la peor hora de trabajo posible. La priorización no debería depender de si una cadena completamente armada es pública; debería depender de si su portal está expuesto y de lo crítica que sea esa exposición. Sí, necesita parches. Antes de los parches, necesita retraer la exposición y capturar el aspecto actual de la caja.

Qué afecta y cómo cerrar el círculo de verdad

Olvídate de la cámara de eco de los blogs y regálate una única hoja que responda a las únicas preguntas que importan para tu lanzamiento.

| Pregunta que realmente necesita respuesta | Conclusión práctica |

|---|---|

| ¿Dónde está exactamente el fallo? | En Portal WebVPN/AnyConnect en ASA/FTD que procesa peticiones HTTP(S) en sesión. Esa es su superficie de acceso remoto publicada. Compruébelo con el aviso de Cisco y el registro NVD. |

| Condiciones previas frente a rumores | Cisco declara autentificado explotación; los investigadores discuten el encadenamiento con CVE-2025-20362 para relajar las condiciones previas en determinadas configuraciones. Utilice las cadenas para modelar amenazas, no para sustituir las del proveedor. Primer fijo matriz. |

| ¿Por qué los informes de recargas/DoS? | Las actualizaciones de Cisco nueva variante señales e informes de campo de recargas anómalas. Precisamente por eso la minimización de la exposición le hace ganar tiempo: a las variantes no les importa su ventana de mantenimiento. |

| ¿Merecen la pena las medidas paliativas? | Sí, como freno. Desactivar WebVPN sin cliente y revisar los servicios cliente IKEv2 reduce el radio de explosión mientras se preparan los parches. Las mitigaciones no son soluciones. |

| ¿Cómo anclamos la solución? | Utilice la Comprobador de software Cisco para identificar el Primer fijo versiones. Trate las huellas de antes/después y las cadenas de versiones como artefactos de auditoría, no como notas a pie de página. |

Lo que realmente hicimos en esa primera hora

Dividimos la respuesta en tres movimientos diseñados para negociar el menor tiempo a cambio de la mayor reducción de riesgos.

Limitar la exposición. Dentro de la ventana de cambio y con el visto bueno de la empresa, redujimos o desactivamos temporalmente los puntos de entrada WebVPN y paseamos los servicios cliente IKEv2 por las interfaces. No es sexy, pero las pocas líneas que añades al ticket de cambio son la diferencia entre "hemos tenido suerte" y "nos hemos hecho menos atacables".

configurar terminal

no webvpn ! desactive WebVPN sin cliente por ahora (siga las indicaciones de Cisco para su tren)

crypto ikev2 enable outside ! revisar/ajustar exposición y política por interfaz

salir

escribir memoria

Fotografiar el presente. No espere a que se aplique el parche para documentar la línea de base. Recoge banners, cabeceras y las 30 primeras líneas de la página del portal para tener un "antes" con marcas de tiempo. Después de parchear, vuelva a extraer los mismos artefactos; los argumentos tienden a morir ante los hechos contrastados.

# Identificar puertos y versiones de servicio

nmap -sV -p 443,8443,9443

# Obtener rutas de portal reconocibles (las rutas varían; éstas son ilustrativas)

curl -k -I https:///+webvpn+/index.html

curl -k https:///+webvpn+/index.html | head -n 30

Auditar la aplicación de parches. Nuestro ticket llevaba cuatro cubos de pruebas: huellas dactilares antes/después, cadenas de versiones y nombres de imágenes precisos, la ventana de cambios y aprobaciones, y una declaración de impacto empresarial firmada. Cuando aparezca la próxima variante, querrás esta procedencia más que otra entrada de blog.

Cómo pensar en las rutas de ataque y cómo validarlas en un laboratorio

En un laboratorio, comience con un cuenta de prueba válida y una sesión WebVPN real para que vivas en el contexto correcto. A partir de ahí, conducir entradas crafted en los puntos finales del portal y ver para recargas anormales, errores de privilegio o confusión estado-máquina. Dado que los dispositivos reales y los trenes difieren, su "parece funcionar" debe conciliarse con Matriz de liberación fija de Ciscolas únicas afirmaciones sólidas son las que se pueden asignar a una imagen fija.

Para el utillaje, una tríada de Transcripciones HTTP, PCAP y registros de consola cuenta la historia limpiamente. El siguiente fragmento no es un exploit; es un esqueleto que muestra peticiones vinculadas a una sesión. Adaptarás los puntos finales y los parámetros a tu objetivo autorizado.

solicitudes de importación

base = "https://"

s = requests.Session()

s.verify = False # lab only; keep it safe and controlled

# Asume que te has autenticado y capturado la cookie de sesión

s.cookies.set("webvpnCookie", "")

payload = {"kw": "A" * 8192, "redir": "/+CSCOE+/portal.html"} # sólo campos ilustrativos

r = s.post(f"{base}/+webvpn+/index.html", data=payload, timeout=10)

print(r.status_code, r.headers.get("X-Device-Id"))

print(r.text[:2000])

Si quiere explorar encadenamiento de forma realista, emular CVE-2025-20362 primero para ganar un punto de apoyo inesperado y luego intentar 20333. Pero mantenga su remedio basado en la Primer fijo imágenes; las cadenas basadas en la investigación amplían su modelo, no sustituyen la línea de base del proveedor.

Convertir un incidente puntual en un músculo repetible

Cada incidente es una oportunidad para hacer aburrido el siguiente. Conectamos descubrimiento → desencadenante → pruebas → regresión → informe en un solo carril. Durante los barridos perimetrales etiquetamos los puntos finales WebVPN candidatos; durante la validación enviamos entradas multicodificadas y repeticiones estado-máquinacuando surgen anomalías, recogemos automáticamente transcripciones HTTP, PCAP, eventos de bloqueo/recarga y registros de consolapost-patch ejecutamos un Regresión A/B. El resultado no es heroico; es un bucle silencioso y fiable que te devuelve el dinero cada vez que alguien dice "¿es nueva esta variante?".

Si utilizas Penligent, mantén al humano informado y las pruebas primero

Penligent no le pide que abandone su cadena de herramientas. Simplemente pega la automatización basada en pruebas a su forma de trabajar. Los agentes enumeran y mutan parámetros dentro de sesiones autenticadas; los ingenieros adjudican comportamientos sospechosos en tiempo real; las rutas exitosas se convierten en rutas a nivel de organización. pruebas de regresión que se ejecutan automáticamente la próxima vez que se lanza una actualización de ASA/FTD. Y cuando necesites convencer a una mesa de cambios, anclas al Aviso de CiscoEl Registro NVDy el ataques continuados las mismas fuentes que debería citar hoy.

Enlaces autorizados

- Aviso de seguridad de Cisco - cisco-sa-asaftd-webvpn-z5xP8EUB: https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

- NVD - CVE-2025-20333: https://nvd.nist.gov/vuln/detail/CVE-2025-20333

- Cisco - Ataques continuados contra cortafuegos Cisco: https://sec.cloudapps.cisco.com/security/center/resources/continued-attacks-cisco-firewalls

Cómo explotar CVE