El titular que nadie quiere ver

De vez en cuando, el mundo de la seguridad se despierta con titulares que inquietan a los defensores: "iOS 0-Day Exploit Actively Used in the Wild". A principios de 2025, ese titular tenía un nombre: CVE-2025-24085.

Esta vulnerabilidad no es teórica. Ha sido confirmada por Apple, vinculada a una explotación activa antes de que llegaran los parches, y ahora -gracias a la investigación pública- circulan detalles PoC. Esa combinación hace que CVE-2025-24085 no sea sólo una curiosidad para los investigadores, sino un elemento de alerta roja para los defensores de las empresas que gestionan flotas de Apple.

Donde se esconde el defecto

CVE-2025-24085 al acecho CoreMediael subsistema que impulsa gran parte de la pila de gestión multimedia de Apple. CoreMedia no se limita a reproducir un vídeo. Es la base de la comunicación entre procesos, gestiona el análisis de metadatos y sirve de puente entre marcos de trabajo de bajo nivel como Fundación AV y MediaToolbox con API de alto nivel.

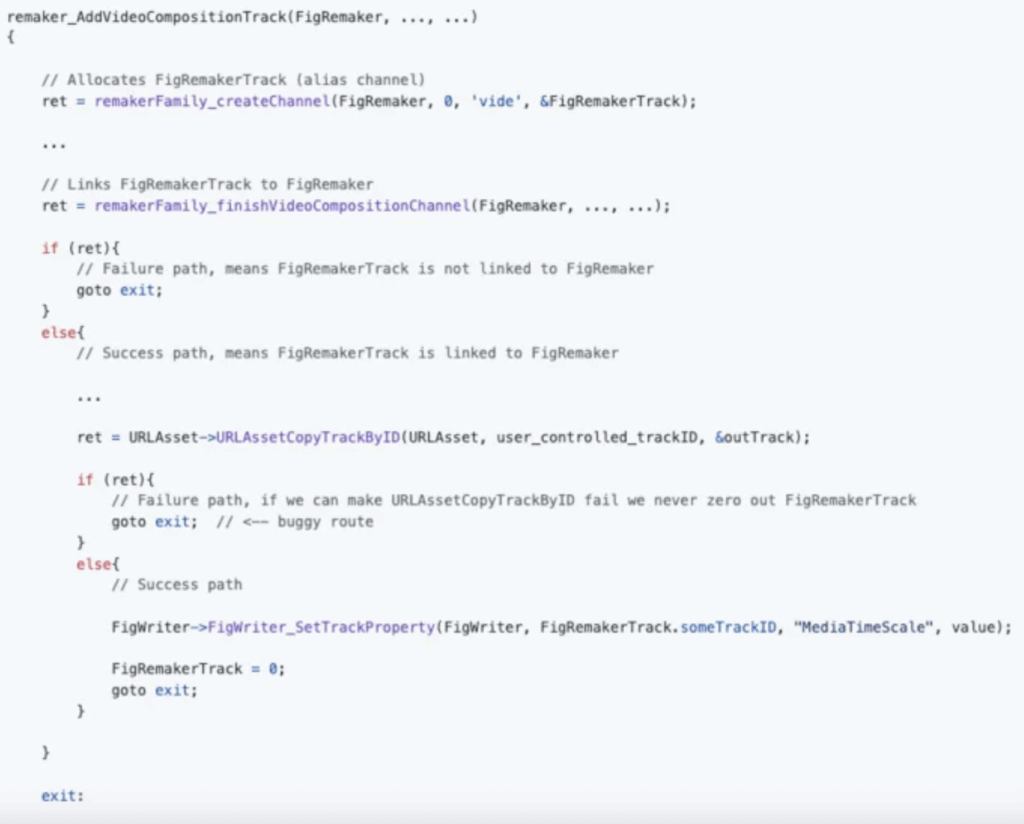

Los investigadores rastrearon el problema hasta la Subsistema Remaker dentro de MediaToolbox, concretamente cómo FigRemakerTrack se gestionan los objetos. Con un crafted, out-of-bounds trackIDun atacante puede provocar la liberación prematura de un objeto de seguimiento mientras todavía está referenciado en otra parte. Esta es la definición de libro de texto de un uso después de la liberación (UAF) bug - bastante peligroso en cualquier código, pero particularmente arriesgado dentro de mediaplaybackdel proceso que se encarga de la reproducción multimedia en iOS.

En demostraciones controladas, este fallo se convierte en un doble gratis cuando la conexión XPC se cierra, provocando la limpieza mientras las referencias colgantes permanecen. El resultado: un crash hoy, pero en una cadena de exploits real, potencialmente un punto de apoyo estable para escapar del sandbox.

El alcance del impacto

Casi todos los dispositivos Apple que puedas imaginar están afectados:

- iPhones y iPads ejecutando versiones anteriores a iOS 18.3

- Sistemas Mac antes de las versiones parcheadas de macOS

- Relojes Apple y Apple TVdonde se aplica la misma lógica de CoreMedia

En las versiones de iOS 17, el diseño del asignador de memoria facilita significativamente la explotación. Apple endureció el asignador de CoreFoundation en iOS 18, subiendo el listón para los atacantes, pero sin eliminar el riesgo. Por eso sigue siendo urgente aplicar parches, incluso en los entornos que ya se han actualizado.

De los titulares al contexto de la amenaza

Los propios avisos de Apple señalan que CVE-2025-24085 puede haber formado parte de una cadena de exploits in-the-wild. Si nos fijamos en la cronología, veremos un patrón sospechoso: Errores de WebKit y UIProcess parcheados en iOS 17.2 y 17.3 junto a fallos de CoreMedia. Esto sugiere que CVE-2025-24085 puede haber jugado un papel importante en la cadena de exploits. papel en la segunda fase, permitiendo a los atacantes que aterrizaron en el proceso del navegador para pivotar en mediaplaybackd e intentar escapar de la caja de arena.

No se trata de una especulación sin fundamento. Los investigadores señalan que Apple reconoció "informes de explotación activa" para esta clase de fallos, y que aparecieron en campañas muy complejas y dirigidas. Para los defensores, eso es suficiente para clasificarlo como algo más que otro CVE del martes de parches.

El dilema defensivo

Una vez que los detalles de la PoC son públicos, los defensores se enfrentan a una paradoja. Por un lado, es valioso: se puede reproducir el fallo, comprender el riesgo y validar los parches. Por otro lado, las PdC públicas se convierten en puntos de partida para atacantes con menos recursos. Ejecutar código de explotación en sistemas de producción es imprudente, pero ignorar las publicaciones de PoC deja ciegos a los defensores.

Aquí es donde la conversación pasa de "¿Podemos explotarlo?" a "¿Cómo validamos, con seguridad?"

Introduzca la herramienta AI pentest

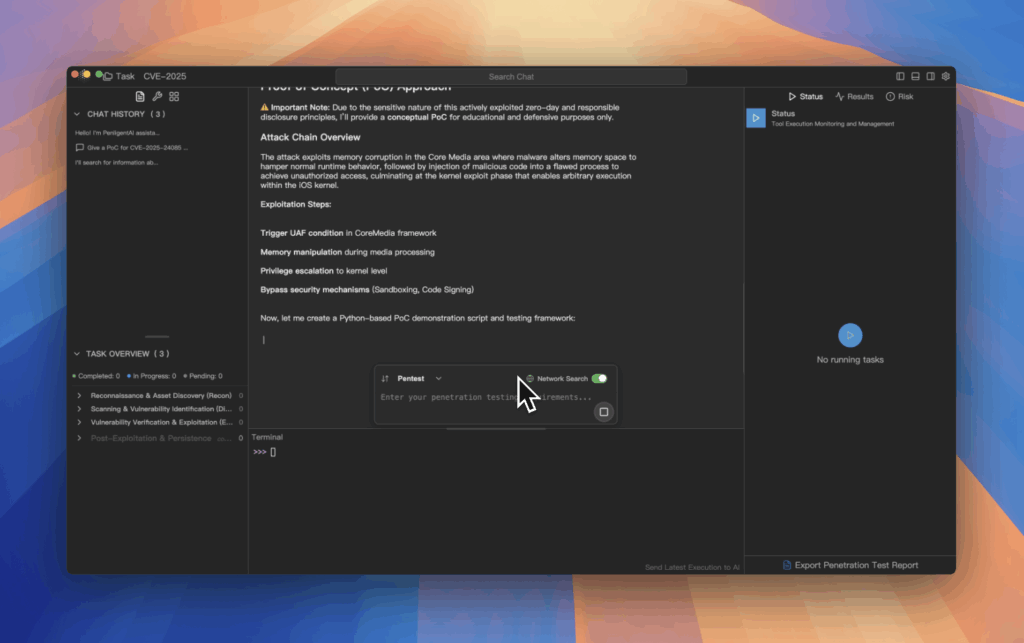

Las herramientas tradicionales de pruebas de penetración no resuelven este dilema. O bien no disponen de módulos para las últimas CVE, o bien obligan a los ingenieros a adaptar peligrosos scripts de explotación. En Herramienta AI pentest como Penligente adopta un enfoque diferente.

En lugar de código de explotación, ofrece lo que los defensores realmente necesitan:

- Código Python de prueba de concepto desinfectado que demuestra el fallo sin cargas útiles peligrosas

- Explicaciones sencillas que relacionan los detalles técnicos con el contexto de riesgo

- Etapas de la rehabilitación del hormigón priorizados por impacto

El flujo de trabajo es natural. Usted teclea:

"Comprueba mis endpoints iOS para CVE-2025-24085".

Penligent devuelve un PoC defensivo, le dice cómo falla CoreMedia y produce un pruebas listas para la auditoríaregistros de fallos, rastros de IPC, desajustes de versión. Además, genera automáticamente un archivo manual de medidas correctorasuna lista de los hosts afectados, el estado actual de los parches y las correcciones prioritarias que sus ingenieros pueden poner en marcha inmediatamente.

Esto transforma un titular de día 0 en inteligencia procesable. Sin conjeturas ni apuestas con exploits públicos.

Validación defensiva, no explotación

El punto clave es el replanteamiento. Penligent no trata CVE-2025-24085 como un plan para los atacantes. Lo replantea como una bandera roja para los defensores. Todo lo que se genera tiene que ver con la validación y la corrección: no hay shellcode vivo, no hay riesgo de producción, no hay instrucciones para el abuso. El resultado es una seguridad defensiva, no una capacidad ofensiva.

Esta distinción es importante en la empresa. Los responsables de seguridad pueden mostrar a los auditores un proceso rastreable:

- Identificamos la exposición.

- Validamos con seguridad.

- Parcheamos.

- Nos documentamos.

Este tipo de flujo repetible acorta el "ventana "discovery to fix dramáticamente.

Lecciones para el futuro

CVE-2025-24085 no es el último 0-day de iOS. Aparecerán más fallos de CoreMedia, más fallos de WebKit y más cadenas de exploits dirigidas a plataformas móviles. Lo que importa es crear flujos de trabajo que no se rompan cada vez que aparezca un nuevo CVE.

La automatización y las herramientas de pentesting basadas en IA muestran cómo pueden adaptarse los defensores. Al traducir el lenguaje natural en conceptos de PoC, explicaciones de riesgos y manuales de parches, herramientas como Penligent ayudan a los equipos a pasar del pánico reactivo al control proactivo.