Resumen ejecutivo: Por qué CVE-2025-64446 es una vulnerabilidad que lo impide todo

CVE-2025-64446 es una vulnerabilidad crítica de Fortinet FortiWeb revelada el 14 de noviembre de 2025. Fortinet la clasifica como recorrido relativo en la interfaz gráfica de usuario de FortiWeb, pero el resultado práctico es más grave: un atacante remoto no autenticado puede ejecutar comandos administrativosFortiWeb Manager y acceder a la CLI WebSocket, lo que supone una toma de control total del dispositivo. NVD asigna un vector CVSS 9.x crítico (AV:N/AC:L/PR:N/UI:N/C:H/I:H/A:H). En términos sencillos: si su interfaz de gestión FortiWeb es accesible desde Internet y usted está en una versión vulnerable, se trata de un incidente pre-auth RCE-clase esperando a suceder. NVD+2FortiGuard+2

Esto no es hipotético. Fortinet y múltiples proveedores de inteligencia de amenazas confirman explotación activa en la naturalezay CISA añadió CVE-2025-64446 al catálogo de vulnerabilidades explotadas conocidas (KEV) en 24 horas. Esta combinación -impacto crítico previo a la autenticación + inclusión en el catálogo KEV- la sitúa en el mismo nivel operativo que los días cero más peligrosos de los últimos años. CISA+2CISA+2

Desde el punto de vista de SEO/atención, las frases con mayor CTR para este CVE en los primeros puestos son las siguientes "FortiWeb zero-day", "exploited in the wild", "path traversal RCE" y "authentication bypass". Se repiten porque captan la verdadera intención del comprador: "¿Estoy expuesto y ya soy objetivo?". Greenbone+3Rapid7+3Tenable®+3 (inferencia basada en la densidad de títulos de las SERP)

Por qué los errores de FortiWeb se convierten en catástrofes frontales

FortiWeb es un dispositivo WAF/WAAP situado en el extremo de la infraestructura web, normalmente en una DMZ o actuando como proxy inverso frente a aplicaciones críticas para el negocio. Esta ubicación hace que cualquier ataque al plano de gestión sea desproporcionadamente valioso. Una vez que un atacante posee FortiWeb, puede persistir a través de nuevas cuentas de administrador, alterar la política WAF para "abrir carriles" silenciosamente en la pila de aplicaciones protegidas, o utilizar el dispositivo como un punto de pivote de alto apalancamiento. Múltiples análisis de incidentes de CVE-2025-64446 muestran que el primer objetivo del atacante suele ser crear un administrador local de FortiWeby, a continuación, inicie sesión normalmente para tomar el control. Rápido7+3Lobo Ártico+3Mirada+3

Esta es la razón por la que el volumen de explotación se disparó tan rápidamente tras la inclusión de KEV: FortiWeb no es un nodo de software más: es un punto de estrangulamiento para la aplicación de políticas. Una vulnerabilidad aquí es un acelerador de brechas. Milano negro+1

Núcleo técnico: La navegación por rutas relativas se une a la lógica de autenticación por rutas alternativas

Causa raíz, extraída de los informes de proveedores y de campo

El aviso PSIRT de Fortinet describe CVE-2025-64446 como navegación por rutas relativas (CWE-23) en la capa de enrutamiento GUI/API de FortiWeb. El consenso de los informes es que las rutas URL no están correctamente normalizadas y restringidas antes de enviarlas a los gestores. Mediante la inyección de segmentos relativos de tipo traversal, un atacante puede escapar de la acción prevista. /api/ y llegar a un CGI heredado o a un procesador de gestión que no aplique la autenticación correctamente. FortiGuard+2NVD+2

Varios análisis independientes señalan que el fallo también se comporta como Anulación de la autenticación mediante una ruta alternativa (CWE-288)la ruta "primaria" comprueba la autenticidad, pero una ruta "alternativa" semánticamente equivalente no lo hace. Esta doble clasificación es importante desde el punto de vista operativo porque plantea la cuestión como enrutamiento-semántico en lugar de "un punto final malo". Greenbone+2Black Kite+2

Patrón de explotación en el mundo real (sin detalle armable)

Los ataques observados siguen una cadena predecible: la confusión de la ruta dirige la solicitud a un gestor de administración no autenticado, que a continuación permite realizar acciones administrativas como crear un nuevo usuario con privilegios o invocar comandos a nivel de sistema. Rapid7, Arctic Wolf y Bitsight documentaron explotaciones consistentes con creación de un administrador preautentificado seguido de un inicio de sesión normal en la interfaz de usuario. The Hacker News+3Rapid7+3Lobo Ártico+3

El modelo mental importante no es la carga útil específica, sino la estructura:

escape de rutas → gestor no autenticado → capacidad de plano de administración → toma de control total del dispositivo.

Ámbito de aplicación y versiones fijas

Las versiones afectadas abarcan múltiples ramas de FortiWeb. La siguiente tabla alinea los límites de Fortinet PSIRT con los resúmenes de NVD y CISA. FortiGuard+2NVD+2

| Rama | Versiones afectadas | Versiones fijas (orientación del proveedor) | Gravedad |

|---|---|---|---|

| FortiWeb 8.0 | 8.0.0 - 8.0.1 | 8.0.2+ | Crítica |

| FortiWeb 7.6 | 7.6.0 - 7.6.4 | 7.6.5+ | Crítica |

| FortiWeb 7.4 | 7.4.0 - 7.4.9 | 7.4.10+ | Crítica |

| FortiWeb 7.2 | 7.2.0 - 7.2.11 | 7.2.12+ | Crítica |

| FortiWeb 7.0 | 7.0.0 - 7.0.11 | 7.0.12+ | Crítica |

Dada la situación de KEV, la aplicación de parches no es un elemento de la "próxima ventana de mantenimiento", sino que es un elemento de la "próxima ventana de mantenimiento". emergencia inmediata. CISA+1

Confirmación del riesgo sin sondeos peligrosos

Paso 1: Inventario de exposición y versión (Probe, Don't Exploit)

Comience con un sondeo conservador para confirmar si las superficies de gestión FortiWeb son accesibles y en qué versión se encuentra. Evite cualquier carga útil transversal en producción.

# Identificar la exposición de presencia y gestión de FortiWeb

curl -k -I https:/// | head -n 20

# Si tiene acceso de administrador, verifique la versión del firmware en la UI

# Luego compare con los rangos afectados arriba.

Esto por sí solo le permite clasificar la mayoría de los riesgos, ya que el exploit es pre-auth y limitado por la versión. NVD+1

Paso 2: Buscar "Path Semantics + Admin Activity" en los registros

Tanto GreyNoise como Rapid7 observaron un amplio escaneo con rutas de administración malformadas, y los escritos de incidentes enfatizan la creación de usuarios administradores inesperados. Traduce esto en dos hipótesis de registro correlacionadas:

- Tokens de rutas relativas inusuales que afectan a las rutas de gestión /api/ o /cgi-bin/.

- Nuevas cuentas de administrador local o escaladas de privilegios fuera de las ventanas de cambio

- Sesiones WebSocket/CLI establecidas desde IPs que no son de administrador u horas extrañas

Una consulta SIEM sencilla podría tener este aspecto:

SELECT *

FROM fortiweb_http_logs

WHERE url_path LIKE '%..%'

AND (url_path LIKE '%/api/%' OR url_path LIKE '%/cgi-bin/%')

AND response_status IN (200, 302)

AND timestamp > now() - intervalo '14 días';

Si esas señales coinciden en la misma ventana temporal, trate el dispositivo como potencialmente comprometido y siga los manuales de respuesta a incidentes. Rápido7+2RuidoGris+2

Por qué los ingenieros de seguridad de IA deben preocuparse más allá de parchear y seguir adelante

CVE-2025-64446 es un caso de estudio compacto en dos tendencias que importan a los flujos de trabajo de seguridad agéntica.

En primer lugar, es un clásico ruta-semántica auth bypass. Los escáneres tradicionales se basan en puntos finales y firmas conocidos. En este caso, la explotación depende de que las solicitudes lleguen a los gestores heredados a través de lagunas en la canonización de rutas. Este es un ajuste natural para los flujos de trabajo LLM híbridos: dejar que los modelos razonen sobre gráficos de enrutamiento y superficies CGI históricas, y luego utilizar sondas programáticas seguras para validar hipótesis. Greenbone+1

En segundo lugar, la explotación anterior a la asignación formal de CVE. El tráfico PoC público se vio en honeypots a principios de octubre, mientras que el CVE y el aviso del proveedor llegaron a mediados de noviembre. Esa ventana de "parcheo silencioso + divulgación retardada" es exactamente donde suele fallar la automatización, porque todavía no hay una huella dactilar estable con la que coincidir. Rapid7+2Lobo Ártico+2

Así que esta CVE no es sólo un incidente; es un recordatorio de que los modernos zero-days de dispositivos de borde exigen defensa razonada previa a la divulgaciónno sólo persecución de firmas.

Validación controlada

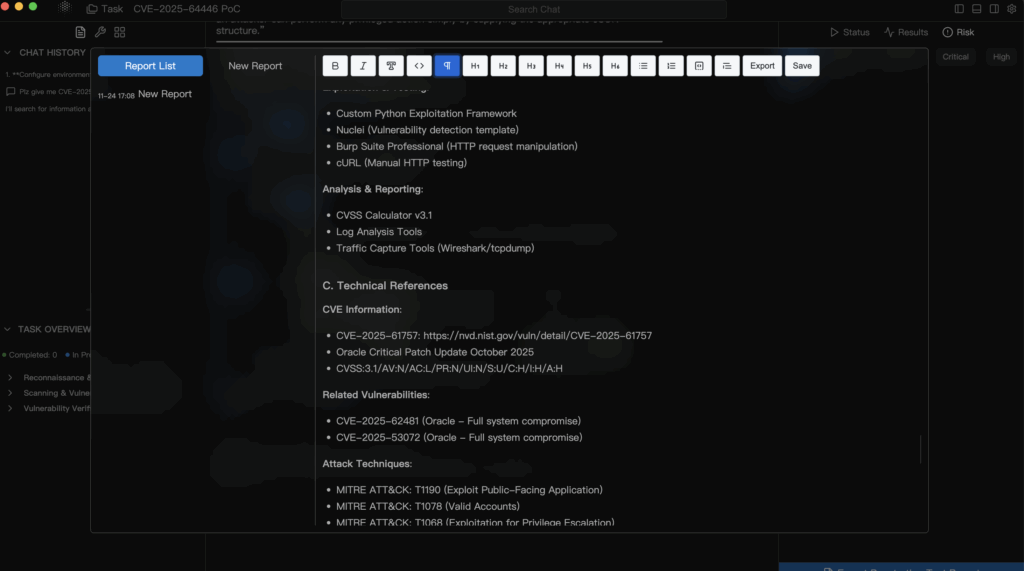

En días cero como CVE-2025-64446, los defensores a menudo se enfrentan a una brecha: se necesitan pruebas rápidamente, pero las PoC completamente armadas pueden no ser fiables, no ser seguras para ejecutar en producción o simplemente no ser públicas todavía. Una plataforma de pentesting y validación como Penligent puede convertir la cadena de investigación en un bucle de ingeniería auditable.

Un enfoque práctico consiste en hacer que los agentes ingieran fuentes autorizadas (Fortinet PSIRT, CISA KEV, Rapid7 ETR, telemetría GreyNoise), destilen las versiones afectadas y las superficies de ataque semánticas y, a continuación, generen una plan de validación mínima y controlada de un clon aislado de laboratorio de FortiWeb. De este modo se evita la explotación imprudente de los productos, al tiempo que se obtienen pruebas concretas del riesgo. RuidoGris+3FortiGuard+3CISA+3

Igualmente importante es que los informes de Penligent, que dan prioridad a las pruebas, permiten empaquetar automáticamente trazas HTTP, diferencias de configuración, cronologías de cuentas de administrador y notas de corrección. Para los equipos de seguridad de IA que deben justificar actualizaciones de emergencia ante la dirección de operaciones o los reguladores, ese proceso de "razonamiento → verificación controlada → informe defendible" es la parte que realmente ahorra tiempo y argumentos.