Qué es realmente CVE-2025-68613

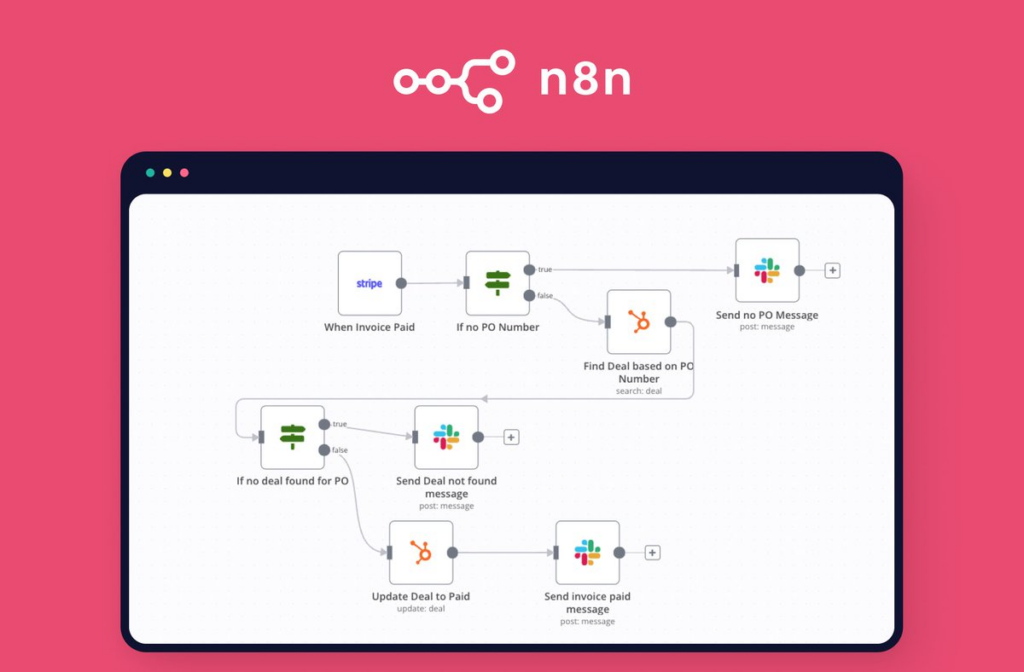

CVE-2025-68613 afecta a n8nuna plataforma de automatización de flujos de trabajo de código abierto. La vulnerabilidad es una ejecución remota de código (RCE) tema en n8n's sistema de evaluación de la expresión del flujo de trabajoen determinadas condiciones, expresiones suministradas por usuarios autenticados durante la configuración del flujo de trabajo pueden evaluarse en un contexto de ejecución que es no suficientemente aislado del tiempo de ejecución subyacente. Un atacante puede abusar de ese comportamiento para ejecutar código arbitrario con los privilegios del proceso n8n, llevando potencialmente a un compromiso total de la instancia (acceso a datos, modificación del flujo de trabajo, operaciones a nivel de sistema). (NVD)

La entrada de la Base Nacional de Datos sobre Vulnerabilidad (NVD) muestra actualmente que aún no se proporciona el enriquecimiento de puntuación propio de la NVD, pero muestra la puntuación CNA de GitHub, Inc.: CVSS v3.1 puntuación base 9.9 (CRÍTICO) con el vector CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H. (NVD)

Ese vector es importante desde el punto de vista operativo: el problema está al alcance de la red, es de baja complejidad, sólo requiere privilegios bajos, ninguna interacción del usuario y ha cambiado de alcance, exactamente el patrón que tiende a convertir "un fallo de la aplicación" en "un compromiso del entorno" cuando el servicio está conectado a sistemas internos.

El mapa de puntos débiles es CWE-913. MITRE define la CWE-913 como un control inadecuado sobre los recursos de código gestionados dinámicamente (variables, objetos, clases, atributos, funciones, instrucciones/afirmaciones ejecutables), lo que concuerda con la naturaleza de "la evaluación de expresiones escapa al aislamiento previsto" de este problema. (cwe.mitre.org)

Una tabla que puede incluir en un aviso de seguridad

| Campo | Valor (verificado) | Fuente |

|---|---|---|

| Producto | n8n | (NVD) |

| Tipo | Fallo de aislamiento de RCE autenticado mediante evaluación de expresiones | (NVD) |

| Versiones afectadas | >= 0.211.0 y < 1.120.4 (más detalles de la rama fija) | (NVD) |

| Versiones fijas | 1.120.4, 1.121.1, 1.122.0 (NVD); GitHub advisory recomienda 1.122.0+. | (NVD) |

| Condiciones previas | El atacante debe estar autentificado (PR:L) | (NVD) |

| CVSS (CNA) | 9.9 CRÍTICO; CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H | (NVD) |

| CWE | CWE-913 | (NVD) |

| Mitigación de los vendedores | Actualizar; restringir la creación/edición de flujos de trabajo a usuarios de plena confianza; reforzar los privilegios del sistema operativo y el acceso a la red. | (NVD) |

Por qué "requiere autenticación" sigue mereciendo un tratamiento de urgencia

Tratar esto como "menos urgente porque está autenticado" es un modo de fallo común. En n8n, los usuarios autenticados a menudo no son sólo administradores; pueden ser constructores de automatización, operadores de integración o cuentas de servicio. Una vez que se rompe el límite de evaluación de la expresión, el atacante no se limita a las acciones de la aplicación-NVD señala explícitamente la ejecución de código arbitrario con los privilegios del proceso n8n y la posibilidad de comprometer la instancia completa. (NVD)

En la práctica, las plataformas de flujo de trabajo concentran tres cosas que los atacantes adoran: amplia conectividad, secretos y ejecución lógica. Por eso debe anclar su plan de respuesta al vector CVSS (PR:L + S:C + C/I/A:H) en lugar de a su intuición sobre "se requiere inicio de sesión". (NVD)

Una estrategia de parches que no se hunda en el caos

Su estado final "correcto" es simple: ejecute una versión corregida. NVD lista el problema como solucionado en 1.120.4, 1.121.1 y 1.122.0. (NVD)

El texto de aviso de n8n/GitHub destaca que el problema se ha solucionado en v1.122.0 y recomienda actualizar a 1.122.0 o posterior porque "introduce salvaguardias adicionales para restringir la evaluación de expresiones". (GitHub)

Desde el punto de vista operativo, esto sugiere una regla sencilla:

Si puedes avanzar con seguridad, converge en 1.122.0+; si está fijado a un tren de liberación específico, aterrice en las versiones fijas mínimas indicadas por NVD mientras planifica un movimiento hacia adelante tan pronto como sea factible. (NVD)

He aquí una sólo auditoría comprobador de versiones que puede ejecutar en CI, en hosts o en un trabajo de flota (sin lógica de explotación, sólo marcado de versión/riesgo):

# /usr/bin/env bash

# CVE-2025-68613 auditoría de la versión n8n (sin explotación)

set -euo pipefail

if command -v n8n >/dev/null 2>&1; then

VER="$(n8n --version | tr -d 'v' | head -n1)"

si no

VER="${N8N_VERSION:-unknown}"

fi

echo "Versión n8n detectada: $VER"

# Rango afectado según el aviso de GitHub: >=0.211.0 <1.120.4

# Versiones corregidas según NVD: 1.120.4, 1.121.1, 1.122.0

if [[ "$VER" != "unknown" ]] && \\\\

[[ "$(printf '%s\\\n' "0.211.0" "$VER" | sort -V | head -n1)" == "0.211.0" ]] && \\

[[ "$(printf '%s\\n' "$VER" "1.120.4" | sort -V | head -n1)" == "$VER" ]] && \\

[["$VER" != "1.120.4" ]]; then

echo "FLAG: Potencialmente afectado por CVE-2025-68613. Actualice según las directrices de NVD/GitHub".

exit 2

fi

echo "No hay bandera en esta comprobación rápida. Validate against official advisory + your exact deployment details."

Medidas paliativas a corto plazo

Tanto NVD como el aviso de GitHub proporcionan las mismas mitigaciones a corto plazo: restringir los permisos de creación/edición de flujos de trabajo a usuarios de plena confianzay desplegar n8n en un entorno reforzado con privilegios de sistema operativo y acceso a la red restringidos para reducir el impacto, al tiempo que se indica explícitamente que estas mitigaciones no eliminan por completo el riesgo. (NVD)

Si quieres que esto sea aplicable, "entorno reforzado" debería traducirse en controles en tiempo de ejecución. He aquí un boceto conservador de endurecimiento de contenedores para reducir el apalancamiento posterior a la explotación (defensa en profundidad):

servicios:

n8n:

imagen: n8nio/n8n:1.122.0

read_only: true

tmpfs:

- /tmp

seguridad_opt:

- no-new-privileges:true

cap_drop:

- ALL

usuario "1000:1000"

entorno:

- N8N_LOG_LEVEL=info

# Par con política de red / firewall:

# denegar la salida por defecto, permitir sólo los destinos requeridos

Detección y caza de amenazas: comportamiento por encima de firmas frágiles

Dado que el mecanismo de activación son "expresiones durante la configuración del flujo de trabajo evaluadas en un contexto insuficientemente aislado", puede crear una detección útil en torno a quién edita los flujos de trabajo, con qué frecuenciay qué hace después el tiempo de ejecución. (NVD)

Un enfoque práctico que sobrevive a las diferencias de aplicación es correlacionar:

Ediciones inusuales del flujo de trabajo por parte de usuarios con privilegios bajos (o cuentas de servicio) + ejecución de procesos sospechosos / conexiones salientes desde el tiempo de ejecución de n8n. Esto se alinea con la declaración de NVD de que una explotación exitosa puede resultar en operaciones a nivel de sistema ejecutadas con los privilegios del proceso n8n. (NVD)

Ejemplo auditd idea (adaptar a su entorno):

-a siempre,salir -F arch=b64 -S execve -F comm=nodo -k n8n_exec

-a siempre,exit -F arch=b64 -S connect -F comm=nodo -k n8n_net

CVEs adyacentes de alto impacto de n8n que debería revisar

Si su organización confía en n8n, CVE-2025-68613 no debe tratarse como un caso aislado. Dos ejemplos adyacentes ilustran un tema recurrente en las plataformas de flujo de trabajo: funciones que difuminan la frontera entre configuración y ejecución.

CVE-2025-65964 es un problema n8n separado que involucra al nodo Git: NVD describe que las versiones 0.123.1 a 1.119.1 carecían de protecciones adecuadas para prevenir RCE a través de hooks Git, donde las acciones del flujo de trabajo podrían influir en la configuración de Git (por ejemplo, core.hooksPath) y causar la ejecución del hook; el problema se ha solucionado en 1.119.2. (NVD)

CVE-2025-57749 es una vulnerabilidad de symlink traversal en el nodo Read/Write File de n8n antes de 1.106.0en el que las restricciones de directorio podían eludirse mediante enlaces simbólicos, permitiendo el acceso a rutas que, de otro modo, estarían restringidas. (NVD)

Se trata de errores diferentes, pero la lección es la misma: los motores de flujo de trabajo se sitúan peligrosamente cerca de las "capacidades del código y del sistema", por lo que el aislamiento, las barandillas a nivel de nodo y los límites estrictos de privilegios no son opcionales. La definición CWE-913 de MITRE capta por qué estos problemas reaparecen cuando se puede influir inesperadamente en los recursos de código dinámico. (cwe.mitre.org)

Si su objetivo es un bucle cerrado de ingeniería -descubrimiento de activos, validación de versiones, verificación de parches e informes de calidad-, entonces una plataforma de flujo de trabajo de seguridad basada en IA como Penligent puede encajar de forma natural en la fase de "verificación de correcciones y regresiones". Si su único objetivo es reducir el riesgo de producción inmediatamente, la acción más eficaz sigue siendo: actualizar a las versiones corregidas y aplicar las mitigaciones a corto plazo del proveedor hasta que pueda hacerlo. (NVD)