Para ingenieros de seguridad de IA y profesionales de DevSecOps que gestionan flujos de trabajo automatizados, CVE-2025-68668 representa un fallo crítico en las capas de aislamiento de la orquestación moderna de la IA.

Las organizaciones dependen cada vez más de n8n para unir LLMs (Large Language Models), bases de datos vectoriales y APIs internas, la integridad del entorno de ejecución del flujo de trabajo se convierte en primordial. Esta vulnerabilidad, un desvío crítico de la caja de arena en el nodo de código Python n8n, demuestra exactamente por qué la "caja de arena" en entornos interpretados es notoriamente difícil de asegurar.

Anatomía de CVE-2025-68668

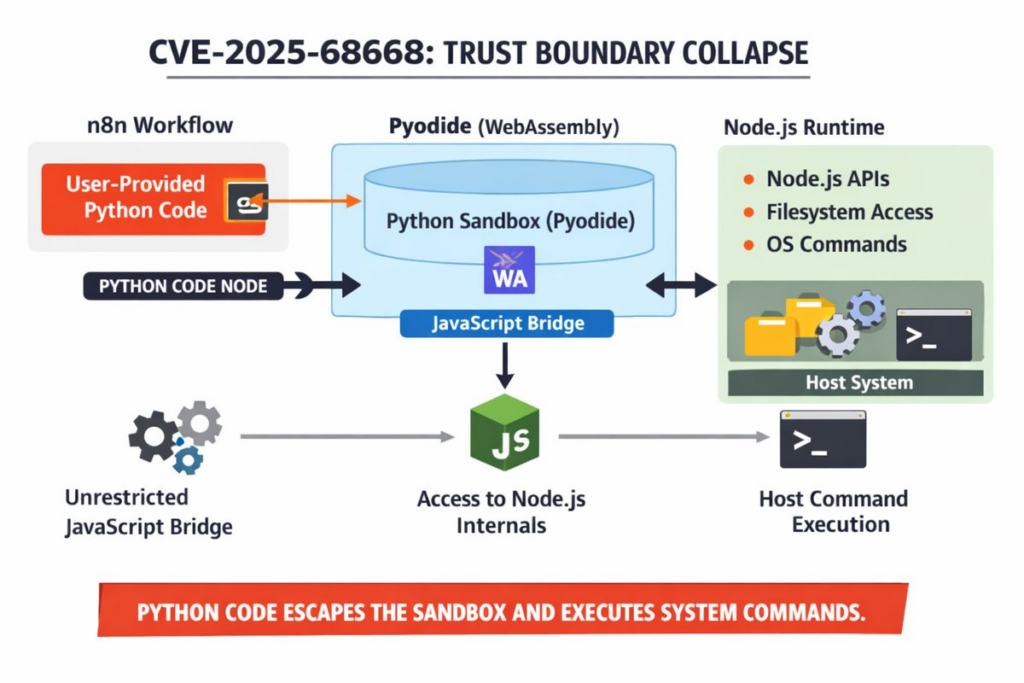

En esencia, CVE-2025-68668 (CVSS 9.9) es un Fallo del mecanismo de protección que afecta a las versiones n8n de 1.0.0 hasta 2.0.0. Se dirige específicamente a la implementación de Python Code Node que depende de Piodurouna adaptación de CPython a WebAssembly/Emscripten.

Mientras que Pyodide está diseñado para ejecutar Python de forma segura en entornos restringidos, la implementación en el backend n8n no pudo hacer cumplir estrictamente los límites de aislamiento.

El mecanismo técnico de elusión

La vulnerabilidad permite a un usuario autenticado (con privilegios de creación/modificación de flujos de trabajo) para salir del entorno Pyodide. En una configuración segura estándar, el Nodo de Código Python debe restringir el acceso a las bibliotecas estándar del host, específicamente os, subprocesoy sys.

Sin embargo, en las versiones vulnerables, el mecanismo de importación permite a los atacantes acceder al shell del sistema host subyacente. Mediante la creación de una carga útil Python específica dentro del editor de flujo de trabajo, un atacante puede ejecutar comandos arbitrarios con los mismos privilegios que el propio proceso n8n (a menudo root en entornos Dockerizados).

Perfil de vulnerabilidad:

| Característica | Detalles |

|---|---|

| ID CVE | CVE-2025-68668 |

| Componente objetivo | n8n Nodo de código Python (Pyodide) |

| Tipo de vulnerabilidad | Evasión de Sandbox / RCE |

| Puntuación CVSS | 9,9 (Crítico) |

| Vector | Red (autenticada) |

| Impacto | Compromiso total del host |

Análisis de código: Conceptualización del exploit

Nota: El siguiente bloque de código es para análisis educativo y defensivo. No lo utilice contra sistemas que no sean de su propiedad.

El exploit aprovecha la capacidad de acceder al sistema de archivos del host o a la gestión de procesos a pesar de la envoltura Pyodide. Una lógica de desvío típica implica reimportar módulos restringidos o aprovechar la función js (si está expuesta) para volver al contexto del host Node.js.

Python

`# Representación conceptual de la lógica de escape del Sandbox

En una instancia vulnerable de n8n, el aislamiento falla al bloquear llamadas específicas del sistema.

intentar: # Intentando acceder a las variables de entorno del host o al sistema de ficheros import os import subprocess

# Si el sandbox fuera efectivo, esto levantaría un PermissionError o ImportError

# En CVE-2025-68668, esto se ejecuta con éxito en el host.

output = subprocess.check_output(['whoami'])

print(f "Sandbox Broken. Usuario: {output.decode('utf-8')}")

# Los atacantes pueden entonces pivotar para volcar archivos .env que contengan claves OpenAI/AWS

# malicious_payload = subprocess.check_output(['cat', '/home/node/.n8n/config'])

except Exception as e: print("Entorno seguro o parcheado.")`

Por qué es importante para los ingenieros de seguridad de IA

No se trata sólo de una vulnerabilidad web estándar; es una riesgo de la cadena de suministro para los agentes de IA.

- Recolección de credenciales: Los flujos de trabajo n8n son tesoros de secretos de gran valor: claves de API de OpenAI, credenciales de Pinecone vector DB y tokens de acceso a AWS. Un exploit exitoso otorga acceso inmediato a estas variables de entorno.

- Envenenamiento por modelos: Un atacante con RCE puede interceptar los datos que fluyen en sus pipelines RAG (Retrieval-Augmented Generation), envenenando la ventana de contexto o alterando la salida del modelo antes de que llegue al usuario final.

- Movimiento lateral: Dado que n8n a menudo se sitúa dentro de la VPC para acceder a las bases de datos internas, un nodo comprometido actúa como un punto de pivote ideal para el movimiento lateral hacia la red interna.

Validación de la amenaza con Pentesting automatizado

La detección de CVE-2025-68668 supone un reto para los escáneres de vulnerabilidades tradicionales. Las herramientas estándar DAST (Dynamic Application Security Testing) suelen buscar cabeceras de versión o simples códigos de error HTTP. Carecen de la lógica para autenticar, crear un flujo de trabajo, inyectar un fragmento de Python y validar si el código se ejecutó en el host.

Aquí es donde Pruebas de penetración basadas en IA se convierte en esencial.

Penligente utiliza agentes autónomos de IA que imitan el comportamiento de un ingeniero de seguridad humano. En lugar de basarse en firmas estáticas, los agentes de Penligent pueden:

- Contextualizar: Entiende que el objetivo es una instancia n8n.

- Autentícate: Utilice las credenciales proporcionadas para acceder al editor de flujos de trabajo.

- Sintetizar cargas útiles: Generar dinámicamente código Python destinado a probar los límites del sandbox de forma segura (por ejemplo, intentar leer un archivo temporal no sensible).

- Verifícalo: Analiza el resultado de la ejecución para confirmar si realmente se ha evitado el sandbox, eliminando los falsos positivos habituales en los escáneres heredados.

Al integrar Penligent en sus auditorías de seguridad CI/CD o periódicas, se asegura de que las vulnerabilidades lógicas como CVE-2025-68668 se detecten antes de que puedan explotarse en producción.

Estrategias de reparación y mitigación

Para asegurar su infraestructura de automatización de IA contra CVE-2025-68668, se requiere una acción inmediata.

1. Actualizar inmediatamente

La principal solución es actualizar n8n a la versión 2.0.0 o superior. El equipo de n8n ha refactorizado completamente el modelo de ejecución de Python en la v2.0 para proporcionar un ejecutor python nativo seguro por defecto.

2. Desactivar Nodos de Código Python (Temporal)

Si la actualización no es factible de inmediato, puede mitigar el riesgo desactivando el tipo de nodo vulnerable mediante variables de entorno:

Bash

# Desactivar el soporte de Python en el nodo Code export N8N_PYTHON_ENABLED=false

3. Restringir permisos de flujo de trabajo

Dado que se trata de una vulnerabilidad autenticada, aplique el Principio de Mínimo Privilegio (PoLP). Asegúrese de que sólo los ingenieros de confianza tienen permisos de "Creador de flujos de trabajo". Audite inmediatamente su lista de usuarios.

Conclusión

CVE-2025-68668 es un claro recordatorio de que, a medida que abstraemos la complejidad con herramientas de IA de bajo código, introducimos nuevas capas de riesgo. La naturaleza de "caja negra" de la ejecución de código aislado requiere una validación rigurosa y continua.

Para el ingeniero de seguridad moderno, confiar en la gestión de parches es necesario pero insuficiente. Adoptar plataformas automatizadas de seguridad ofensiva como Penligent.ai permite a las organizaciones probar continuamente la resistencia de estas complejas integraciones, garantizando que sus agentes de IA sigan siendo servidores y no saboteadores potenciales.