En el cambiante panorama actual de las amenazas, la ciberseguridad exige algo más que desplegar medidas de protección. Las organizaciones deben simular de forma segura y realista diversos escenarios de ataque para evaluar la rapidez y eficacia con que los equipos responden bajo presión. Para los profesionales de la seguridad, un campo de tiro cibernético funciona como un simulador de vuelo, ya que ofrece un campo de batalla cibernético casi realista en el que pueden ensayar, validar y perfeccionar estrategias defensivas sin poner en peligro los sistemas reales. Cuando se mejora con inteligencia artificial, el ciberespacio se transforma en un entorno dinámico en el que el aprendizaje, las pruebas y la adaptación se producen con mayor rapidez y precisión.

¿Qué es una cibergama?

Un Cyber Range es mucho más que una simple máquina de pruebas: es un entorno totalmente funcional que puede virtualizarse o desplegarse en un modelo híbrido. Reproduce la infraestructura de TI de una organización, incluidos servidores, bases de datos, aplicaciones, estaciones de trabajo, dispositivos de red y actividades de usuario simuladas, a menudo con pasarelas de Internet controladas para una formación realista pero segura. A diferencia de las configuraciones de pruebas de un solo punto, un Cyber Range puede orquestar complejas cadenas de ataque y simular todo el ciclo de vida de la brecha -desde el compromiso inicial hasta el robo de datos, la interrupción del sistema y la persistencia a largo plazo- permitiendo tanto a los defensores como a los atacantes practicar con precisión y realismo.

# Fragmento de ejemplo de una definición de red Cyber Rangenetworks:

interna:

cidr: 10.0.0.0/24

dmz:

cidr: 10.0.1.0/24

hosts:

- nombre: servidor web

imagen: ubuntu:20.04

servicios:

- apache2

- mysql

La importancia del ciberespacio

Si bien los conocimientos teóricos sientan las bases de la experiencia en ciberseguridad, el éxito de la respuesta a una crisis bajo ataque depende en gran medida del ensayo práctico previo. Los Cyber Ranges permiten a los equipos adquirir esta preparación operativa en condiciones seguras antes de enfrentarse a amenazas reales. Ayudan a las organizaciones a validar los mecanismos defensivos, evaluar la adaptabilidad de las estrategias en diversos escenarios y fomentar la colaboración entre las distintas funciones, permitiendo respuestas coordinadas y seguras cuando más importa.

Ventajas del ciberespacio y de la seguridad para las organizaciones

La verdadera fuerza de un Cyber Range reside en su capacidad para ofrecer una formación repetible y personalizable en un entorno totalmente aislado. Los equipos pueden perfeccionar sus respuestas sin afectar a los sistemas reales, ensayar escenarios idénticos para explorar estrategias alternativas y simular amenazas variadas, desde sondeos rutinarios de vulnerabilidades hasta sofisticadas amenazas persistentes avanzadas (APT). Los Cyber Ranges también sirven como plataformas ideales para evaluar el rendimiento de los productos de seguridad en secuencias de ataque concretas. Esta combinación de seguridad, diversidad y repetibilidad proporciona mejoras cuantificables en las capacidades defensivas sin costes prohibitivos.

¿Quién necesita una plataforma de ciberescala y por qué?

Los equipos de seguridad de las grandes empresas confían en los Cyber Ranges para poner a prueba las estrategias de defensa existentes, formar a los analistas del SOC y coordinar las respuestas de todos los departamentos durante incidentes complejos. Las empresas de pruebas de penetración los utilizan para simular entornos específicos de clientes y elaborar informes más pertinentes y procesables. Los gobiernos y las organizaciones militares los aprovechan para realizar ciberejercicios a escala nacional, mientras que las universidades y los proveedores de formación los incorporan a sus programas para ofrecer a los estudiantes experiencias de aprendizaje inmersivas y prácticas que van mucho más allá de la teoría de los libros de texto.

Guía completa de tipos de ejercicios de ciberescala

En un Cyber Range, el tipo de ejercicio que seleccione determina hasta qué punto su formación simula los retos de ciberseguridad del mundo real. Los diferentes formatos de ejercicios cubren todo el espectro, desde el ataque a la defensa, y pueden adaptarse a objetivos técnicos específicos o a escenarios empresariales. A continuación se ofrece un desglose detallado de varios tipos de ejercicios de Cyber Range comunes y muy prácticos:

Compromisos entre el Equipo Rojo y el Equipo Azul

En este formato, el equipo rojo actúa como atacante, empleando pruebas de penetración, explotación de vulnerabilidades, ingeniería social y otras técnicas para penetrar en la red objetivo. Mientras tanto, el equipo azul actúa como defensor, supervisando, analizando y respondiendo activamente a las amenazas. El proceso agudiza la capacidad de ambos equipos para ajustar estrategias bajo presión, mejorar el análisis de los vectores de ataque y mejorar los sistemas defensivos y la coordinación entre departamentos.

# Red Team ejemplo de compromiso

$ red-team exploit --target web-server --payload sqlmap

# Blue Team ejemplo de detección

$ blue-team monitor --rule-id SQLiDetectRule

Simulaciones automatizadas de detección y explotación de vulnerabilidades

Estos ejercicios se centran en verificar y optimizar la eficacia operativa de las herramientas de seguridad automatizadas. Por ejemplo, el despliegue de Nmap, Nuclei, OpenVAS o escáneres de vulnerabilidades basados en IA dentro del Cyber Range permite un descubrimiento exhaustivo de activos, seguido de pruebas de explotación utilizando marcos automatizados. Esto ayuda a evaluar las capacidades de penetración automatizada y la eficacia para encontrar y corregir vulnerabilidades rápidamente.

$ nuclei -t cves/ --target

$ openvas-cli --scan target:10.0.1.45 --export vuln_report.json

Ejercicios de ataque y defensa asistidos por IA

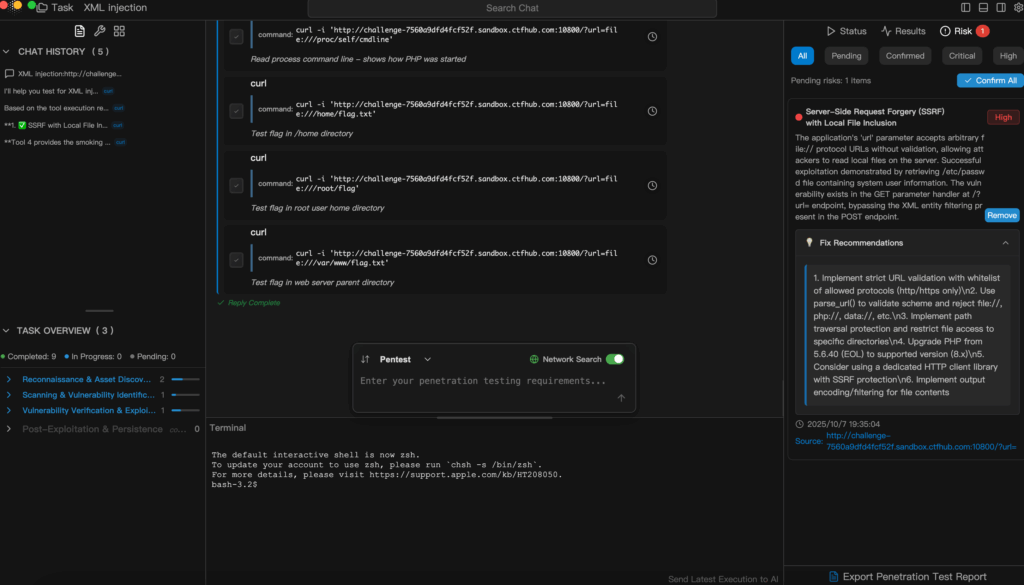

Con la entrada en escena de la inteligencia artificial, los ejercicios ya no se limitan a escenarios de ataque estáticos y preestablecidos. La IA puede adaptar las vías de ataque o las estrategias de defensa en tiempo real basándose en los datos generados durante el ejercicio. Por ejemplo, la integración de un asistente de penetración de IA como Penligente permite a los atacantes seleccionar dinámicamente los métodos de explotación más eficaces, mientras que los defensores reciben análisis de riesgos automatizados y orientación para remediarlos. Este formato de ejercicio pone a prueba tanto la colaboración hombre-máquina como la fiabilidad de los sistemas inteligentes.

Simulaciones de respuesta a incidentes

Este tipo se centra en ensayar el proceso completo de reacción ante incidentes de seguridad como violaciones de datos, brotes de ransomware y exploits de día cero. Abarca la detección, la alerta, el análisis, el aislamiento, la corrección y las revisiones posteriores al incidente, poniendo a prueba la velocidad de toma de decisiones del equipo, la calidad de la comunicación y la ejecución bajo presión.

Pruebas de conformidad y simulacros de auditoría

Diseñados en torno a normas como PCI-DSS, ISO 27001 y SOC 2, estos ejercicios ayudan a los equipos a validar si sus sistemas, procesos y documentación cumplen los puntos de referencia exigidos. El objetivo no es simplemente pasar las auditorías, sino inculcar prácticas estandarizadas de gestión de la seguridad en las operaciones diarias.

Casos reales de uso de las plataformas de ciberescala

Desde la formación intensiva de los equipos de ciberseguridad hasta la comprobación de la eficacia de los productos y el perfeccionamiento de las políticas de seguridad, los laboratorios cibernéticos desempeñan un papel clave en todos los sectores. Son fundamentales para apoyar proyectos de investigación de vulnerabilidades y permitir flujos de trabajo de pruebas de penetración automatizadas en condiciones controladas. A escala nacional y sectorial, los Cyber Ranges son la opción preferida para los simulacros de guerra cibernética, ya que permiten tanto a los defensores como a los adversarios prepararse para un enfrentamiento real.

Cómo construir o elegir la solución de ciberescala adecuada

La selección o construcción de un Cyber Range requiere una cuidadosa consideración. Las decisiones deben tener en cuenta el presupuesto, el alcance deseado y la integración con las pilas de seguridad existentes. Es importante garantizar la compatibilidad con múltiples escenarios de ataque personalizables, evaluar las ventajas y desventajas de la implantación en la nube o en las instalaciones y considerar la escalabilidad en línea con el crecimiento de la organización. Cada vez más, las organizaciones deben verificar que su Cyber Range puede integrar capacidades de IA para pruebas avanzadas y automatización.

Pruebas de alcance cibernético basadas en IA: El caso Penligent de penetración inteligente

Tradicionalmente, las sesiones de Cyber Range dependen de la selección manual de herramientas, la ejecución de pruebas, el análisis de resultados y la generación de informes, todo lo cual consume un tiempo considerable. La inteligencia artificial cambia este panorama. Penligent, el primer Agentic AI Hacker del mundo, permite a los equipos iniciar pruebas de penetración a través de un lenguaje sencillo, sin necesidad de introducir datos en la línea de comandos. Automatiza el ciclo completo, desde el descubrimiento de activos hasta la validación de vulnerabilidades, eligiendo de forma inteligente entre más de 200 herramientas de seguridad integradas, ejecutando exploraciones, filtrando falsos positivos y elaborando informes estructurados con recomendaciones de corrección. Con Penligente desplegadas en un Cyber Range, las pruebas ya no se limitan a simulaciones estáticas, sino que se convierten en ejercicios dinámicos y a demanda que reflejan las complejas realidades de las ciberamenazas modernas, y pueden completarse en horas o minutos en lugar de días.