La mayoría de los equipos piensan en un Declaración de divulgación de información como papeleo -

una casilla de verificación de cumplimiento cuando la infracción ya es pública.

Pero en la práctica, también es la ventana más estructurada para saber cómo fallaron realmente sus sistemas.

El problema es que la divulgación se produce tarde, de forma fragmentada y reactiva.

Los registros están dispersos por WAF, pasarelas API y servidores de compilación.

Para cuando se monta el atestado, el incidente ya ha evolucionado y su visibilidad ha desaparecido.

Penligent cambia eso.

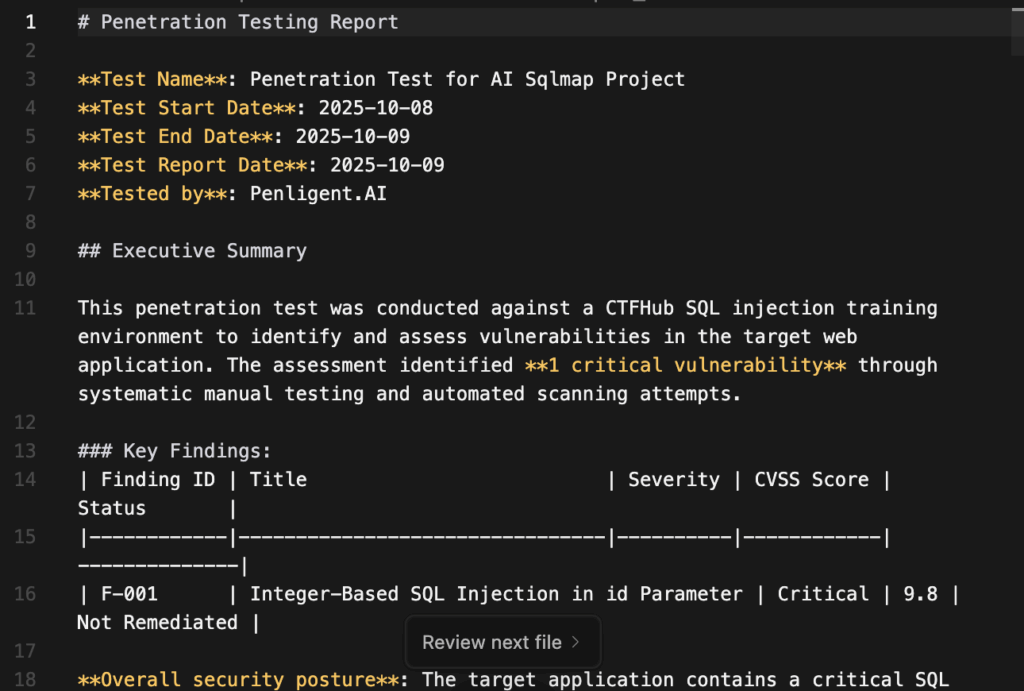

De los informes estáticos a las pruebas vivas

Penligent trata la divulgación no como un trámite administrativo, sino como una artefacto de seguridad en tiempo real.

En lugar de esperar a que los analistas resuman, escucha, reconstruye y recopila.

Para empezar, basta con una solicitud en lenguaje natural:

"Genere una Declaración de divulgación de información para la exposición del punto final de inicio de sesión.

Incluya el calendario, los activos afectados y el plan de reparación".

Bajo el capó, el sistema no se limita a rellenar una plantilla.

Extrae pruebas correlacionadas -registros WAF, trazas API y volcados de errores-.

y reconstruye la historia de la brecha a partir de patrones de señales.

def construir_revelacion_de_informacion(evento):

logs = penligent.collect(["WAF", "DB", "App"])

scope = analyzer.assess(logs)

línea temporal = penligent.sequence(logs)

informe = penligent.compose(

title="Declaración de divulgación de información",

sections=["Resumen", "Pruebas", "Impacto", "Solución"].

)

devolver informe

No es automatización por comodidad.

Es automatización para claridad - un recuerdo permanente de lo que salió mal, mientras aún está fresco.

El valor del contexto

La mayoría de las declaraciones de incidentes son lineales: qué ocurrió, a quién afectó, cuándo se solucionó.

La versión de Penligent añade dimensión.

Establece referencias cruzadas entre vulnerabilidades, comprueba la pertinencia de la CVE y clasifica la gravedad en función del contexto ambiental.

No sólo se consigue:

"Stack trace leaked internal class path".

Lo tendrás:

"Stack trace indicates framework version exposure; linked to CVE-2025-24085;

potencial impacto lateral a través del microservicio auth".

Eso ya no es un informe, es inteligencia operativa.

Informes que piensan por sí mismos

Lo que hace que una divulgación sea significativa no es el formato, sino sentencia.

La capa de razonamiento de Penligent añade ese juicio automáticamente -

sopesar si un hallazgo es significativo, repetible o relevante desde el punto de vista normativo.

Traduce el ruido del escáner en una narración concisa:

{

"incident_id": "INC-2025-0784",

"summary": "Exposición de registros de API de depuración que contienen PII",

"root_cause": "Verbose logging during beta rollout",

"confidence": 0.95,

"impact": "Moderado, 162 usuarios afectados",

"next_steps": ["Sanitize logs", "Rotate tokens", "Notify users within 72h"]

}

La estructura parece de cumplimiento, pero la intención es operativa -

para acortar el tiempo de detección a divulgación,

y de divulgación a la defensa.

Por qué es importante ahora

Los equipos de seguridad solían separar las pruebas de los informes.

Uno encontraba los problemas; el otro los explicaba.

En un mundo de despliegue continuo y exploits asistidos por IA, esa separación ya no es viable.

Penligent une esas dos realidades -

convirtiendo las declaraciones en informes dinámicos que evolucionan a medida que llegan nuevas pruebas.

No necesitas otro salpicadero.

Necesitas un sistema que sepa cuándo una línea de registro se convierte en un lastre,

y cuándo una responsabilidad se convierte en una historia digna de ser contada.

La conformidad como efecto secundario de una buena seguridad

La declaración de divulgación de información de Penligent no está pensada en primer lugar para los auditores, sino para los defensores.

Las normativas como el GDPR o la CCPA se incorporan como metadatos, no a posteriori.

Cuando el sistema genera una divulgación, etiqueta automáticamente las obligaciones jurisdiccionales,

sugiere a quién debe notificarse,

y formatea la salida en una estructura legalmente aceptable -

pero el contenido sigue siendo técnico, preciso y práctico.

El cumplimiento no tiene por qué ser papeleo.

Puede ser una extensión del conocimiento de la situación.

El mayor cambio

Divulgación de información utilizada para marcar el final de un incidente.

Ahora, es el comienzo de la siguiente capa de aprendizaje.

Penligent lo replantea como un ciclo adaptativo:

detectar → analizar → revelar → defender.

Cada informe refuerza el contexto del modelo para futuras amenazas.

Cada revelación no es sólo una disculpa: es una actualización de la defensa colectiva.