Meta descripción: React2Shell (CVE-2025-55182) es un RCE crítico de preautenticación que afecta a React Server Components y Next.js - es esencial la aplicación inmediata de parches, configuraciones reforzadas, defensas de borde y detección en tiempo de ejecución. Esta guía proporciona el contexto de la amenaza, correcciones seguras de código y CI, y estrategias de defensa en profundidad para proteger las aplicaciones web modernas.

Qué es React2Shell y por qué todo el mundo habla de él

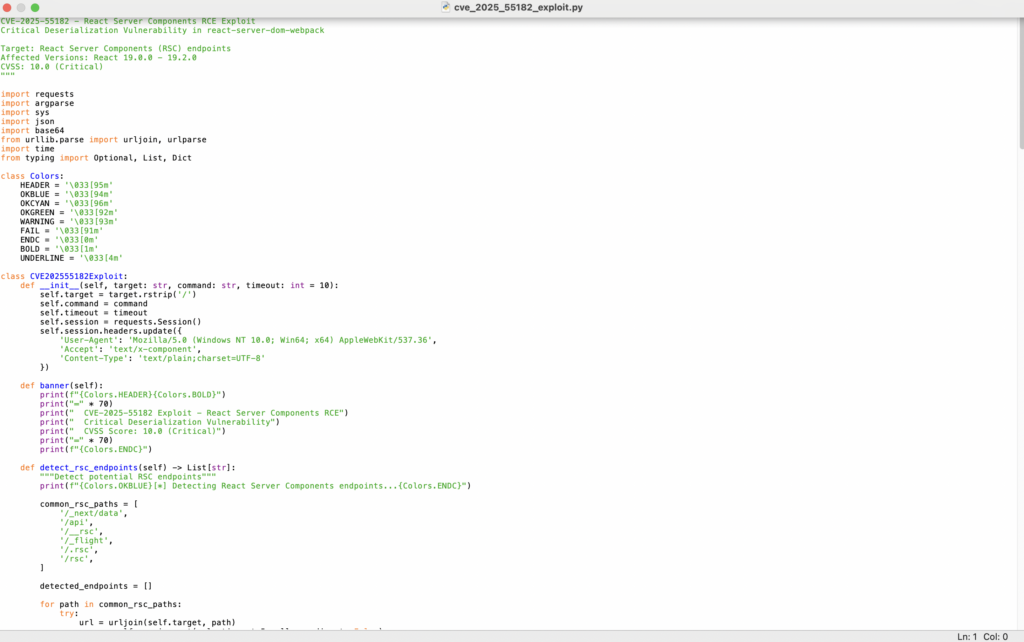

A principios de diciembre de 2025, se hizo pública una vulnerabilidad crítica denominada React2Shell, rastreada como CVE-2025-55182 (y alias CVE-2025-66478 para Next.js). El fallo reside en la forma en que el protocolo "Flight" de React Server Components (RSC) deserializa las cargas útiles entrantes. Un atacante puede crear una solicitud maliciosa y desencadenar una deserialización insegura en el servidor, lo que lleva a ejecución remota de código no autenticada (RCE). censys.com+2Sysdig+2

La gravedad se califica CVSS 10.0 (máximo). NetSPI+1 Lo que lo hace especialmente peligroso es que muchos implantaciones por defecto de frameworks como Next.js (con soporte RSC) se convierten en explotables - incluso si el desarrollador no escribió ningún endpoint de función de servidor personalizado. Insight Egnworks+2blog.tecnetone.com+2

Poco después de la revelación, varios equipos de inteligencia de amenazas y proveedores de la nube (AWS, GreyNoise, investigadores de seguridad) informaron de que explotación activa en la naturaleza - incluidos el escaneado oportunista, los intentos de explotación y algunas intrusiones confirmadas atribuidas a grupos vinculados al Estado. TechRadar+3Amazon Web Services, Inc.+3greynoise.io+3

En esencia: React2Shell no es teórico: es real, crítico y actual.

Quién está afectado y quién puede pensar que está a salvo (pero no lo está)

| Paquete / Marco | Versiones vulnerables | Versiones parcheadas / seguras (desde diciembre de 2025) |

|---|---|---|

| react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack (núcleo RSC) | 19.0.0, 19.1.0, 19.1.1, 19.2.0 (react2shell.info) | ≥ 19.0.1, 19.1.2, 19.2.1 (react2shell.info) |

| Next.js (con App Router / RSC activado) | 15.x, 16.x; certain canary 14.x-14.3.0-canary.77+ (react2shell.info) | 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7, 16.0.7 (o posterior estable) (react2shell.info) |

Advertencia importante: Aunque su aplicación no definen explícitamente "server-function endpoints", e incluso si crees que sólo usas React para renderizar del lado del cliente, puedes estar en riesgo - porque React RSC puede estar incluido a través de dependencias, o el andamiaje por defecto puede incluir código compatible con RSC. unsafe.sh+1

Por lo tanto audite cuidadosamente - no des por sentado que "estamos a salvo porque no escribimos el código del servidor".

Lo que los atacantes están haciendo ahora mismo - Amenazas reales

- En horas de divulgaciónse iniciaron campañas de escaneado generalizado en Internet. greynoise.io+2cyble.com+2

- Algunos Grupos APT chinos vinculados al Estado Según los informes, se dirigían a hosts vulnerables a React2Shell para obtener un acceso inicial y, a continuación, desplegaban mineros, robaban credenciales o establecían persistencia. Amazon Web Services, Inc.+2SOC Prime+2

- Las empresas de seguridad y los equipos de respuesta a incidentes observaron explotaciones exitosas contra aplicaciones Next.js "vainilla" (andamiaje mediante

crear-siguiente-app), lo que significa que la configuración por defecto no es garantía de seguridad. blog.tecnetone.com+2byteiota | De Bits a Bytes+2

Destaca un informe comunitario:

"Mi servidor NextJS fue comprometido por la explotación React2Shell ... Notificación de abuso DDoS, 5 familias de malware distintas desplegadas, dropper crypto-miner". Reddit

Dada la escala y agresividad de la automatización de los ataques, una respuesta tardía o superficial puede conducir a graves compromisos.

Parche inmediato: con fix-react2shell-next

La defensa más rápida y de primera línea es parchear dependencias y reconstruir. El paquete fix-react2shell-next automatiza la detección de versiones vulnerables en monorepos y las actualiza. CVE-2025-55182 Escáner+1

Ejemplo de comando de actualización:

bash

npx fix-react2shell-next npm install react@^19.2.1 react-dom@^19.2.1 next@^16.0.7

A continuación, reconstruya y vuelva a desplegar, asegurándose de que no quedan archivos de bloqueo antiguos ni paquetes almacenados en caché.

Flujo de trabajo recomendado (CI/CD seguro):

- Añadir SBOM o paso de comprobación de dependencias al pipeline.

- Bloquea las fusiones/construcciones si queda algún paquete RSC vulnerable.

- Borrar cachés y reconstruir todo el artefacto antes de su despliegue.

Esto garantiza que sus artefactos de despliegue ya no contengan código vulnerable, ni siquiera de forma transitoria.

Defensa en profundidad: WAF, endurecimiento de peticiones y detección en tiempo de ejecución

Los parches eliminan el fallo en origen, pero una seguridad robusta exige defensas en capas, en caso de futuros errores de configuración, dependencias desconocidas o variantes de día cero. Basado en investigaciones públicas (por ejemplo, de Sysdig, Wiz y proveedores que utilizan protecciones Cloud-Native) Sysdig+2research.jfrog.com+2recomendamos lo siguiente:

Protecciones a nivel de borde / WAF

Configurar o desplegar reglas WAF para bloquear POSTs sospechosos a endpoints RSC (p.ej. /_siguiente, /_rsco rutas de función de servidor), especialmente si el tamaño del cuerpo de la solicitud o el tipo de contenido es inusual (por ejemplo, cargas útiles binarias). Muchos de los principales proveedores de WAF ya han desplegado firmas React2Shell. Sysdig+1

Solicitud de desinfección / límites de tamaño del cuerpo

Si su aplicación incluye puntos finales de servidor personalizados, aplique límites de tamaño del cuerpo, restrinja los tipos de contenido y rechace explícitamente las cargas útiles inesperadas. Por ejemplo (estilo Node/Express):

js

import { json, urlencoded } from 'body-parser'; app.use(json({ limit: '10kb' })); app.use(urlencoded({ extended: false, limit: '10kb' })); app.use('/api/rsc', (req, res, next) => {if (!['application/json','application/octet-stream'].includes(req.headers['content-type'])) {return res.status(415).end(); }next(); });

De este modo se reduce el riesgo de que cargas útiles malformadas o maliciosas activen la lógica de deserialización, que sigue siendo compleja, con lo que se gana tiempo hasta la aplicación completa de parches.

Detección / supervisión / alertas de procesos en tiempo de ejecución

Debido a que el comportamiento posterior a la explotación a menudo implica la generación de shell (por ejemplo, mineros, reverse shells), la adición de detección en tiempo de ejecución (a través de herramientas como Falco, agentes de seguridad en tiempo de ejecución, EDR) ayuda a detectar invocaciones child_process inusuales o conexiones salientes. Los investigadores de Sysdig ya han publicado reglas de detección para los patrones de explotación de React2Shell. Sysdig

Ejemplo de endurecimiento: Del parche a la implantación segura (código + configuración)

bash

`# 1. Parche dependenciesnpx fix-react2shell-next npm install react@^19.2.1 react-dom@^19.2.1 next@^16.0.7

Entorno de construcción limpio

rm -rf node_modules .next package-lock.json npm install npm run build

Añadir SBOM / escaneo de dependencias a CI

Fragmento de acciones de GitHub

yaml

nombre: Prevent React2Shell Exposure on: [pull_request, push]jobs: dependency-check: runs-on: ubuntu-latest steps: - uses: actions/checkout@v4 - run: npm ci - name: Bloquear paquetes RSC run: | npm ls react-server-dom-webpack react-server-dom-parcel react-server-dom-turbopack || true npm ls react-server-dom-webpack react-server-dom-parcel react-server-dom-turbopack | grep -E "@(19\\.[0|1])\." && (echo "Vulnerable RSC found" && exit 1)

Integre también límites de tamaño del cuerpo y filtrado de tipo de contenido en el código del servidor, como se muestra más arriba, y despliegue un agente de supervisión en tiempo de ejecución o un EDR nativo de la nube para detectar comportamientos sospechosos después del despliegue.

Datos del mundo real: Impacto, explotación y por qué la demora es peligrosa

- Según la telemetría pública, más de 77.000 IP expuestas a Internet siguen siendo potencialmente vulnerables. blog.tecnetone.com+1

- A las pocas horas de la revelación, los atacantes comenzaron a escanear en masa y a explotar los sistemas sin parches, incluidos los intentos de grupos APT. Amazon Web Services, Inc.+2SOC Prime+2

- Comenzó a circular un código de prueba de concepto (PoC) público y, según los informes, algunos hosts sin parches sufrieron ataques completos: droppers de malware, minadores de criptomonedas y exfiltración de credenciales. Reddit+1

Un usuario de Reddit escribió:

"Mi servidor NextJS fue comprometido por React2Shell ... múltiples familias de malware, crypto-miner, robo de credenciales". Reddit

Ya no se trata de "parchear a conveniencia", sino de urgente.

Dónde Penligent.ai Encaja - Pruebas automatizadas, aseguramiento continuo y protección contra la regresión

Para los equipos que utilizan o crean herramientas de pruebas de seguridad o de penetración (especialmente automatizadas o basadas en IA), React2Shell ilustra una lección clave: vulnerabilidades basadas en dependencias + riesgos de deserialización + configuraciones por defecto crean una enorme superficie de ataque.

Con Penligent.ai...lo tendrás:

- Análisis automatizado de dependencias y SBOM - identificar paquetes RSC vulnerables (react-server-dom-*) o versiones de Next.js sin parches en varios repos a la vez.

- Simulación automatizada de explotación (safe sandbox) - La emulación aislada de Penligent puede generar solicitudes RSC malformadas (no destructivas), probar la respuesta del servidor y detectar comportamientos de deserialización arriesgados, sin utilizar PoC públicas.

- Integración CI/CD para alertas de regresión - si un nuevo pull request reintroduce un paquete vulnerable o desactiva un middleware que refuerza la seguridad, Penligent.ai activa las alertas antes de la fusión.

- Ganchos de supervisión en tiempo de ejecución - integrar agentes ligeros o lógica de alerta para detectar la generación de procesos, conexiones salientes sospechosas u otros comportamientos anómalos (por ejemplo, minería de criptomonedas, llamadas C2).

En resumen, utilizar Penligent.ai transforma un postura de seguridad continuareduciendo el riesgo aunque cambie el código, evolucionen las dependencias o se produzcan errores humanos.

Lista de comprobación de buenas prácticas y recomendaciones de refuerzo tras el parcheado

- Parchee inmediatamente todos los paquetes RSC y Next.js - no espere al "próximo sprint".

- Limpiar y reconstruir artefactos - no confíes en las construcciones en caché.

- Auditoría de dependencias y archivos de bloqueo - incluyen dependencias transitivas.

- Añadir comprobaciones de CI/CD o aplicación de SBOM - bloquea las fusiones con paquetes vulnerables.

- Utilizar WAF o filtrado a nivel de borde - bloquear o impugnar POSTs sospechosos del protocolo de vuelo.

- Sanear las entradas de solicitudes - aplicar límites de tamaño del cuerpo, listas blancas de tipos de contenido y validación de esquemas JSON cuando sea posible.

- Despliegue de la detección / supervisión en tiempo de ejecución - detectar la aparición de procesos, archivos inusuales o actividad en la red.

- Registrar, supervisar y alertar - mantener registros de auditoría para el inicio de sesión, los despliegues y el comportamiento inusual.

- Tratar los cambios del marco como críticos para la seguridad - incluso paquetes orientados al navegador como React pueden afectar a la seguridad del servidor cuando RSC está involucrado.

- Utilizar herramientas de seguridad automatizadas (por ejemplo Penligent.ai) - para el análisis de dependencias, la detección de regresiones, la simulación de exploits en entornos aislados y el control de calidad de la seguridad.

Reflexiones finales

React2Shell (CVE-2025-55182 / 66478) es un hito en la seguridad de las aplicaciones web modernas. Demuestra que los grandes frameworks -incluso los asociados principalmente con la renderización de la interfaz de usuario- pueden tener devastadores fallos de seguridad en el lado del servidor. Para los desarrolladores, DevOps y equipos de seguridad: tratar esto como un día cero que ya está activo en miles de instalaciones.

Parchear las versiones dependientes es sólo el primer paso, el más urgente. Una postura verdaderamente segura requiere defensas en capas: endurecimiento, desinfección de entradas, supervisión en tiempo de ejecución, WAF o filtros de borde, auditoría de la cadena de suministro y pruebas de seguridad continuas.

Si está creando, manteniendo o auditando aplicaciones web, o desarrollando herramientas de seguridad, ahora es el momento de actuar antes de que lleguen los atacantes. Con herramientas como Penligent.aipuede pasar de "parchear con taladro de fuego" a garantía de seguridad estructurada, continua y automatizada - y duerma mejor por la noche sabiendo que su aplicación es resistente contra React2Shell y futuras amenazas de deserialización.