GHunt es una herramienta OSINT de código abierto que permite a los investigadores de seguridad, probadores de penetración e investigadores digitales recopilar metadatos de acceso público sobre cuentas de Google, simplemente utilizando una dirección de Gmail o un identificador de Google. Puede consultarse en no irrumpe en las cuentaspero agrega datos de los servicios de Google para mapear la huella digital de una cuenta, lo que la hace muy valiosa para el reconocimiento, las auditorías de privacidad y las pruebas de penetración en fase inicial. penligent.ai

En esta inmersión en profundidad, exploraremos no sólo cómo funciona GHunt, sino también cómo 2025 profesionales lo utilizan junto con plataformas automatizadas modernas como Penligent para pasar del reconocimiento a la evaluación procesable. A lo largo del curso, verás ejemplos reales de uso, técnicas OSINT clave y fragmentos de código que podrás adaptar a tus propios flujos de trabajo.

Qué es GHunt y por qué es importante en 2025

GHunt (creado originalmente por el investigador mxrch) es un marco OSINT basado en Python que se centra en la recopilación de información sobre cuentas de Google a partir de fuentes públicas. En esencia, GHunt muestra qué datos existen a la vista de todos a través del ecosistema de Google, datos que la mayoría de la gente nunca se da cuenta de que están expuestos. penligent.ai

A diferencia de los marcos de explotación que intentan saltarse la autenticación, GHunt se basa en puntos finales de API legítimos y sesiones autenticadas (cuando esté permitido) para recopilar los siguientes tipos de información:

- Metadatos de creación de la cuenta (por ejemplo, antigüedad de la cuenta)

- Servicios vinculados (Mapas, Drive, Fotos, YouTube)

- Contenido público vinculado a una dirección de correo electrónico

- Posibles pistas de geolocalización basadas en reseñas públicas o etiquetas de fotos

Esto hace que GHunt sea extremadamente útil para Investigación OSINT, inteligencia sobre amenazas, reconocimiento corporativo y participación en equipos rojos..

Es importante destacar que GHunt opera dentro de los límites legales de OSINT cuando se utiliza correctamente, pero su uso indebido contra cuentas no autorizadas viola las leyes de privacidad y las condiciones del servicio. penligent.ai

Comprender la metodología OSINT de GHunt

A alto nivel, GHunt funciona correlacionando un Propiedades visibles de la cuenta de Google a través de los servicios. Comienza con un identificador primario (normalmente un correo electrónico o un ID de GAIA) y, a continuación, pregunta a los servicios de Google por datos vinculados, como:

- Existencia y metadatos de la cuenta de Gmail

- Actividades asociadas de Google Maps (reseñas, check-ins)

- Archivos de Google Drive compartidos públicamente

- Presencia y actividad en el canal de YouTube

- Calendario y metadatos de fotos donde esté disponible

Esta recopilación se asemeja a cómo los atacantes podrían perfilar un objetivo en la fase de reconocimiento, pero GHunt utiliza sólo canales permitidos al público.

En los debates de Reddit y los comentarios de la comunidad OSINT, los profesionales suelen señalar que GHunt se centra en Google, lo que significa que no proporciona directamente vínculos con redes sociales como LinkedIn o Twitter, pero su conjunto de datos suele integrarse bien cuando se utiliza como parte de un conjunto de herramientas OSINT más amplio. Reddit

Principales características y funciones de GHunt

A continuación se presenta un desglose simplificado de los principales componentes de GHunt y la inteligencia que aportan:

| Módulo | Propósito | Salida típica |

|---|---|---|

| Búsqueda de correo electrónico / Gmail | Datos del perfil cerca de una dirección de correo electrónico | ID de Google, servicios vinculados |

| GAIA ID Correlación | Inteligencia de identificador de usuario persistente | Vínculos entre servicios |

| Buscador de metadatos de unidades | Documentos de Public Drive y errores de compartición | Nombres de archivo, exposición de acceso |

| Mapas y reseñas | Inferencia de geolocalización | Lugares visitados, opiniones del público |

| Actividad en YouTube | Descubrir canales | Subida de vídeos, interacciones públicas |

Fuente: Análisis Penligent de las capacidades de la herramienta GHunt. penligent.ai

Ejemplo de código: Instalación de GHunt

bash

`#Step 1: Setup environmentpip3 install pipx pipx ensurepath

Paso 2: Instalar GHuntpipx install ghunt

Verificar instalaciónghunt -help`

Esta instalación ejemplifica las herramientas centradas en Python, vitales para los profesionales de OSINT que prefieren los flujos de trabajo con secuencias de comandos.

Ejecutar GHunt: Un ejemplo práctico

Una vez instalado, GHunt ofrece una experiencia CLI:

bash

`#Authenticateghunt login

Ejecutar el reconocimiento OSINT en un objetivo emailghunt email [email protected]``

Una salida de correo electrónico típica de GHunt podría mostrar:

yaml

Google ID: 1234567890123456789 Cuenta creada: 2013-08-22 Servicios vinculados: Maps, Drive, Photos Archivos públicos encontrados: marketing_plan.pdf

Esto revela rápidamente lo que un analista necesita entender sobre la huella pública de un objetivo.

OSINT en el mundo real: de las cuentas de Google a los patrones de inteligencia

Los profesionales de la seguridad utilizan GHunt al principio de los flujos de trabajo de investigación. Por ejemplo:

"GHunt era una de las más prometedoras: los resultados eran similares a los de otras herramientas, pero ofrecía pistas concretas de localización basadas en datos de revisión". - Discusión de la comunidad OSINT. Reddit

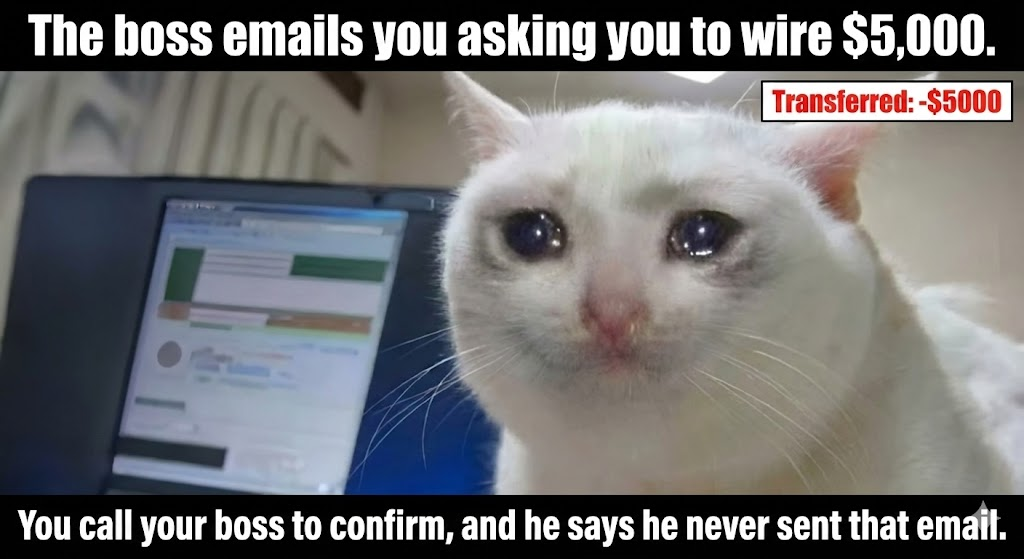

Esto refleja un patrón: GHunt no produce mágicamente todos los datos de los usuarios, pero a menudo afloran descuidos en materia de privacidad que un atacante podría explotar para ingeniería social o perfiles de objetivos.

Perspectiva defensiva: Lo que GHunt revela que debes solucionar

Si GHunt revela:

- Documentos compartidos públicamente en Drive

- Revisiones de mapas vinculadas a la actividad personal

- Canales de YouTube vinculados al correo electrónico del trabajo

- Metadatos de ubicación de las fotos

Entonces es una señal para reforzar la configuración de privacidad y restringir el intercambio público.

Esto se alinea con la ética OSINT más amplia de "auditar lo que ven los atacantes, arreglar lo que pueden explotar".

Limitaciones de GHunt en 2025

A pesar de su utilidad, GHunt tiene varias limitaciones:

- Los resultados dependen de ajustes de visibilidad (nada oculto no puede ser visto)

- Google parchea con frecuencia los puntos finales de los que dependen las herramientas OSINT

- La extensión del navegador y la autenticación de cookies pueden romperse con los cambios de Google osintnewsletter.com

- GHunt no lleva a cabo validación de vulnerabilidades o pruebas de exploits

Para flujos de trabajo de pentesting más grandes y automatizados, herramientas como Penligente puede colmar las lagunas mediante la ejecución de exploraciones de vulnerabilidades, la validación basada en IA y la generación de informes completos. penligent.ai

Integración de GHunt con la plataforma de inteligencia artificial de Penligent

Mientras GHunt sigue siendo una herramienta OSINT táctica, Penligent representa una cambio estratégico en las pruebas de penetración automatizadas. En lugar de utilizar GHunt manualmente y reunir los resultados, puede pedir a Penligent que realice tareas OSINT equivalentes y mucho más.

Por ejemplo:

python

#Natural language driven pentest requestpentligent.run("Comprueba los metadatos OSINT de Gmail [email protected] utilizando métodos similares a los de GHunt")

Esta solicitud se activa:

- Extracción agregada de OSINT

- Comprobación automática de vulnerabilidades

- Agrupación de pruebas

- Orientación prioritaria para la corrección

Esto representa un salto del reconocimiento a la acción significativa, uniendo OSINT y pentesting. penligent.ai

Ataques y ejemplos de código defensivo

A continuación se ofrecen fragmentos útiles para ilustrar técnicas habituales de reconocimiento y defensa:

1. Extracción de metadatos del propietario de unidades compartidas (hipotético)

bash

#Get Google Drive propietario metadataghunt doc <https://drive.google.com/file/d/FILEID/view>

Consejo defensivo: Audita periódicamente los enlaces compartidos en Google Drive; restringe el acceso público a los desactivados por defecto.

2. Inferencia automatizada de la ubicación a partir de reseñas de mapas

bash

ghunt email [email protected] --maps

Defensa: Desactive las revisiones públicas de Maps para los correos electrónicos de trabajo; aplique controles de identidad más estrictos.

3. Exportación de JSON para correlación

bash

ghunt email [email protected] --json > output.json

Utilice salidas JSON para alimentar SIEM o herramientas de visualización.

Defensa: Aplicar políticas de gobierno corporativo sobre categorías de datos públicos.

4. Script Python para validar archivos públicos

python

import json with open('output.json') as f: data = json.load(f) public_files = data.get('public_files', [])for file in public_files:print(f "Revisar fichero público: {file['nombre']}")

Defensa: Automatice las alertas de exposición de archivos públicos: avise a TI si aparecen archivos inesperados.

5. Detección de metadatos sensibles

bash

ghunt email [email protected] --photos

Defensa: Inhabilita el uso compartido público automático de Google Fotos; desactiva las etiquetas de ubicación.

Directrices éticas y consideraciones jurídicas

GHunt por sí misma es una herramienta OSINT legal cuando se utiliza de forma responsable. Pero no se pueden ignorar los límites éticos:

- Analice sólo las cuentas de su propiedad o que tenga permiso explícito para analizar.

- Nunca intente saltarse la autenticación o explotar vulnerabilidades.

- Respetar leyes de privacidad como el GDPR y las condiciones de servicio.

El uso no autorizado entra en la ilegalidad y la falta de ética.

Ecosistema OSINT más amplio (más allá de GHunt)

GHunt suele formar parte de una pila OSINT más amplia que incluye herramientas como:

- Holehe para la vinculación a las redes sociales

- theHarvester para un reconocimiento más amplio del correo electrónico

- Epieos y otras herramientas web de búsqueda de cuentas

GHunt se centra en los datos de Google, por lo que es fuerte en un área; otras herramientas lo complementan en otras.

Conclusiones: El lugar de GHunt en el reconocimiento moderno

GHunt sigue siendo una herramienta OSINT fundamental de Google en 2025, ya que ofrece una visibilidad clara de las cuentas de Google y los metadatos públicos. Su fuerza reside en mostrar lo que tu objetivo -o tu propia organización-...ya expone en línea.

Pero el reconocimiento es sólo el primer paso. Con plataformas como Penligentepuede tomar lo que GHunt inicia -inteligencia de un identificador de Gmail- y pasar a evaluaciones automatizadas, validación de vulnerabilidades y planes de medidas correctoras. penligent.ai

Este enfoque holístico de la seguridad digital transforma los conocimientos de reconocimiento en una reducción de riesgos cuantificable.