Si trabajas en seguridad de aplicaciones o basada en IA el tiempo suficiente, "IDOR" deja de ser una palabra de moda y se convierte en un patrón recurrente que ves por todas partes: API, backends móviles, paneles de SaaS, paneles de administración, incluso herramientas internas.

CVE-2025-13526 es uno de esos casos en los que un Referencia Directa a Objetos Insegura (IDOR) no se esconde en las profundidades de un protocolo exótico, sino en un Plugin de WordPressexponiendo discretamente los datos de los clientes a cualquiera que esté dispuesto a modificar un parámetro de URL.(wiz.io)

Este artículo analiza en profundidad IDOR como clasey utiliza CVE-2025-13526 como ejemplo concreto y moderno. El objetivo no es solo recapitular "había un error en un plugin", sino extraer lecciones prácticas sobre cómo diseñamos, probamos y automatizamos la seguridad en un mundo en el que prima la IA.

IDOR y la autorización a nivel de objeto rota, sin la niebla de palabras de moda

En OWASP API Security 2023, el primer punto...API1: Autorización a nivel de objeto rota-es efectivamente el nombre de la era API para lo que la mayoría de nosotros todavía llamamos IDOR.(OWASP)

La mecánica es dolorosamente sencilla:

- La aplicación expone algún tipo de identificador de objeto en la solicitud:

orden_id,usuario_id,ticket_id,id_mensajeetc. - El backend utiliza ese identificador para buscar un registro.

- En algún punto entre la decodificación del ID y la devolución de datos, nadie se pregunta "¿esta persona que llama tiene permiso para acceder a este objeto?"

API1 de OWASP y escritos de equipos de seguridad de API como apisecurity.io y Traceable describen la misma idea central: un atacante sustituye el ID de su propio objeto por otro ID -entero secuencial, UUID, lo que sea- y la aplicación devuelve alegremente los datos de otra persona.(Noticias sobre seguridad de las API)

MITRE CWE-639 (Anulación de autorización mediante clave controlada por el usuario) recoge formalmente esta pauta, e incluso señala que el término "IDOR" se solapa en gran medida con Autorización de nivel de objeto roto (BOLA).(CWE)

IDOR no es inteligente. No requiere un doctorado o una cadena de gadgets de deserialización. Es peligroso porque:

- Es fácil de introducir durante la iteración rápida del producto.

- A menudo pasa desapercibida en pruebas superficiales.

- Se adapta perfectamente a los atacantes: un único punto final, un simple script, miles de registros.

CVE-2025-13526 es, por desgracia, un ejemplo de libro de texto.

CVE-2025-13526 de un vistazo: IDOR en un plugin "Chat to Order" de WordPress

Según Wiz, Wordfence, OpenCVE y otros rastreadores, CVE-2025-13526 es un IDOR en el Chat para hacer pedidos para WordPress. Todas las versiones hasta 1.0.8 están afectados; el problema se solucionó en 1.0.9.(wiz.io)

La función vulnerable se denomina wa_order_thank_you_override. Después de pasar por caja, los clientes son redirigidos a una página de "agradecimiento" cuya URL incluye un orden_id parámetro. La función toma ese parámetro, busca el orden y muestra un resumen.sin verificar que el visitante actual es realmente el propietario de ese pedido.

Múltiples fuentes convergen en el mismo impacto: un atacante no autenticado puede alterar la orden_id en la URL y ver los detalles de los pedidos de otros clientes, incluida la información de identificación personal.(wiz.io)

CVE-2025-13526: Propiedades de las claves

| Campo | Valor |

|---|---|

| ID CVE | CVE-2025-13526 |

| Producto | OneClick Chat to Order WordPress plugin |

| Versiones afectadas | ≤ 1.0.8 |

| Fijado en | 1.0.9 |

| Tipo de vulnerabilidad | IDOR / Autorización de nivel de objeto roto (BOLA) |

| Asignación CWE | CWE-200 (Exposición de información), CWE-639 (Llave controlada por el usuario) |

| Vector de ataque | Red (remota), no autenticada |

| Complejidad | Bajo (simple manipulación de parámetros) |

| Impacto | Exposición de la información personal de los clientes y del contenido de los pedidos |

| CVSS v3.1 | 7,5 (Alto) AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N |

| Referencias primarias | NVD, CVE.org, Wiz, Wordfence, Positive Technologies, OpenCVE |

NVD y CVE.org enumera la vulnerabilidad como "Exposición de información sensible a un agente no autorizado" (CWE-200)con una puntuación alta de CVSS 7.5.(NVD) El aviso de Wordfence es aún más contundente:

"OneClick Chat to Order <= 1.0.8 - Insecure Direct Object Reference to Unauthenticated Sensitive Information Exposure."(Wordfence)

En otras palabras: no es necesario iniciar sesión, sólo un orden_id en la URL.

Bajo el capó: cómo funciona realmente este IDOR

Despojémonos de la marca y veamos el patrón central.

Imagine una URL de agradecimiento típica de WooCommerce:

<https://shop.example.com/checkout/thank-you/?order_id=12345>

En versiones vulnerables de OneClick Chat to Order, cuando un usuario accede a esta URL:

- El plugin dice

$_GET['order_id']. - Solicita al backend de comercio electrónico (por ejemplo, WooCommerce) el pedido

12345. - Genera una página de "agradecimiento / resumen del pedido" basada totalmente en ese objeto de pedido.

- Nunca comprueba si el visitante actual está autenticado, o si posee el pedido

12345.

Una versión simplificada de esa lógica podría ser la siguiente:

// Pseudocódigo vulnerable sólo a título ilustrativo

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return; // o redirige a algún sitio

}

// Obtener pedido por ID

$order = wc_get_order($order_id);

if (!$order) {

return; // pedido no encontrado

}

// ❌ Falta: comprobar que el usuario actual tiene permiso para ver este pedido.

// Renderizar la vista "gracias" con los detalles del pedido

render_wa_thank_you_page($order);

}

A partir de ahí, la explotación es obvia:

- El atacante carga una URL de agradecimiento (tal vez su propio pedido, tal vez un ID adivinado).

- Incrementan o disminuyen

orden_idy refrescar. - Por cada identificación válida, la aplicación devuelve el nombre, el correo electrónico, el teléfono, las direcciones y el contenido del pedido de otro cliente.

Como el punto final no requiere una sesión autenticada, el listón está aún más bajo: un atacante no autentificado puede enumerar los pedidos por ID.

La solución

La solución es, estructuralmente, lo que la mayoría de nosotros ya sabemos que debemos hacer: vincular el acceso a los objetos al usuario autentificado (o un token seguro vinculado a ese usuario) y centralizar la lógica.

Conceptualmente, una versión más robusta parece:

// Hardened pseudocode for illustration only

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return;

}

$order = wc_get_order($order_id);

if (!$order) {

return;

}

// Enforce ownership: either logged-in customer or verified guest

if (!current_user_can_view_order($order)) {

wp_die(__('You are not allowed to view this order.', 'oneclick-chat-to-order'), 403);

}

render_wa_thank_you_page($order);

}

function current_user_can_view_order($order) {

$user_id = get_current_user_id();

if ($user_id) {

// Logged-in customer: only allow if this is their order

return (int) $order->get_user_id() === (int) $user_id

|| current_user_can('manage_woocommerce'); // admin / support staff

}

// Guest orders should rely on WooCommerce's order key mechanism

$key_param = $_GET['key'] ?? null;

return $key_param && hash_equals($order->get_order_key(), $key_param);

}

En la práctica, la corrección de la versión 1.0.9 del complemento se basa en los mecanismos existentes de WooCommerce para la validación de pedidos de invitados y añade comprobaciones de autorización adecuadas en torno a wa_order_thank_you_override.(wiz.io)

La verdadera lección no es que a una función le faltaba una condición, sino que la lógica de autorización estaba dispersa en lugar de aplicarse de forma coherente a nivel de objeto.

Por qué IDOR sigue apareciendo (especialmente en la era de las API y la IA)

Si lees los análisis modernos de IDOR/BOLA, ya sean de OWASP, apisecurity.ioescape.tech, o Traceable- verá que se repite el mismo patrón.(OWASP)

Algunas razones estructurales:

- Las APIs y SPAs exponen IDs por diseño Los front-ends, las aplicaciones móviles y las integraciones de terceros necesitan identificadores estables. Es normal que

/pedidos/12345o{"order_id":12345}en la naturaleza. - La autorización se trata como un "complemento" Los equipos a menudo piensan en términos de "conectado vs invitado", y olvidan que dos usuarios que hayan iniciado sesión de forma diferente siguen necesitando un acceso diferente al mismo punto final. BOLA no tiene que ver con la autenticación; tiene que ver con si esta persona que llama puede acceder a ese objeto específico.

- La lógica está dispersa entre controladores y manejadores En lugar de una central

canAccess(pedido, usuario)cada controlador realiza sus propias comprobaciones parciales. Tarde o temprano, una ruta se olvida. - Las pruebas están sesgadas hacia los "caminos felices" El QA e incluso algunos compromisos de pentest todavía se centran en "el usuario A hace cosas A, el usuario B hace cosas B", no en "el usuario A intenta acceder a los objetos de B adivinando los ID".

- La automatización tiende a centrarse en los extremos, no en los objetos. Muchos escáneres tratan cada URL como un activo independiente, pero BOLA trata de relacionesmismo punto final, diferentes identidades, diferentes objetos.

El resultado es un flujo constante de CVEs -CVE-2025-13526 incluidos- en los que el exploit se reduce a "coge tu propia URL, cambia un número, obtén los datos de otra persona".

Estrategias prácticas: Detectar y corregir el IDOR antes de que se convierta en un CVE

Para los equipos de ingeniería y seguridad, la pregunta no es "¿Es malo IDOR?", todos estamos de acuerdo en que lo es. La verdadera pregunta es cómo reducir sistemáticamente la posibilidad de enviar uno, y cómo detectarlo cuando inevitablemente se le escapa algo.

1. Diseñar explícitamente la autorización a nivel de objeto

A nivel de código y arquitectura:

- Tratar "¿Quién puede acceder a este objeto?" como pregunta de primera clase en su modelo de dominio.

- Implantar funciones centrales como

canViewOrder(order, user)oisAccountMember(cuenta, usuario)y llamarlos cada vez que un objeto es leído o mutado. - Evite duplicar la lógica de autorización entre controladores, vistas y ayudantes de utilidades.

2. Haga que la autorización rota a nivel de objeto forme parte de su modelo de amenazas

Cuando diseñas o revisas una función:

- Identifique todos los objetos expuestos mediante ID (pedidos, carritos, chats, tickets, documentos).

- Enumera todas las rutas de código que leen o escriben esos objetos.

- Para cada camino, pregunta explícitamente: "Si cambio esta identificación, ¿qué me impide ver los datos de otra persona?".

La guía API1:2023 de OWASP y la taxonomía CWE-639 son útiles en este sentido.(OWASP)

3. Pruebe como un atacante: Multiusuario, Multisesión, Mismo Endpoint

En las pruebas manuales:

- Utiliza al menos dos cuentas de usuario normales (A y B), más una sesión "no-auth".

- Para cada punto final que haga referencia a un ID en la ruta, la consulta, el cuerpo o la cabecera, envíe los ID de A desde la sesión de B y viceversa.

- Busque diferencias sutiles en los códigos de estado HTTP, los tamaños de respuesta y el contenido del cuerpo.

En las pruebas automatizadas, usted quiere herramientas que puedan:

- Conozca el esquema de sus identificadores (p. ej,

orden_id,messageIdUUID). - Reproduzca el tráfico grabado con IDs mutados bajo diferentes contextos de sesión.

- Señale los casos en los que los datos se filtran a través de los límites de inquilinos o usuarios.

Dónde encaja la IA: Uso de Penligent para ampliar el descubrimiento y la validación de IDOR

IDOR y CVE-2025-13526 son también una buena lente para pensar en Pruebas de seguridad asistidas por IA.

Las aplicaciones modernas son desordenadas:

- Múltiples front-ends (web, móvil, herramientas internas).

- Una mezcla de puntos finales REST, GraphQL, WebSocket y RPC.

- Modelos de identidad complejos (usuarios, inquilinos, organizaciones, "espacios de trabajo").

Tratar de razonar manualmente sobre cada posible ID y cada posible ruta de acceso es exactamente el tipo de trabajo en el que quieres que te ayuden las máquinas.

Ahí es donde plataformas como Penligente entrar.

Del tráfico registrado a las hipótesis IDOR

Penligent se ha construido como una plataforma de pentest impulsada por IA que puede:

- Ingesta de descripciones de API y tráfico en directo

- Extraiga especificaciones OpenAPI/Swagger, colecciones Postman o capturas proxy.

- Utilizar el análisis basado en LLM para identificar probables identificadores de objetos (

orden_id,usuario_id,chat_idetc.) y asignarlos a los recursos.

- Generación automática de planes de pruebas IDOR

- Para cada punto final candidato, sintetizar casos de prueba en los que:

- Los identificadores del usuario A se reproducen en la sesión del usuario B.

- Las sesiones de invitados reproducen los ID de las sesiones autenticadas.

- Busque diferencias en las respuestas que indiquen un acceso no autorizado a los datos.

- Para cada punto final candidato, sintetizar casos de prueba en los que:

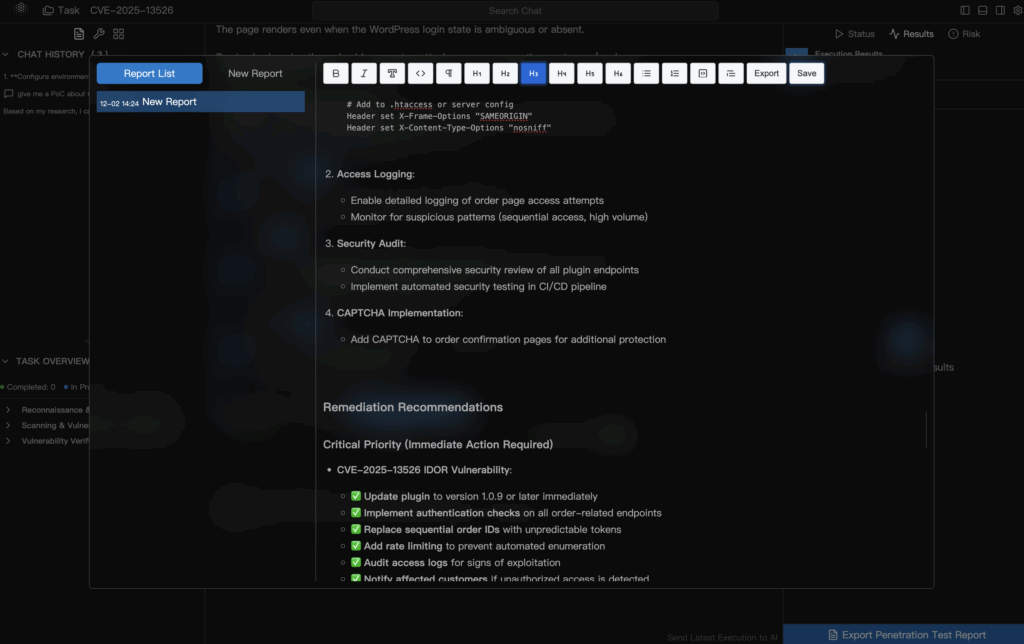

- Validar y documentar el impacto real

- Cuando un IDOR sospechoso se comporta como CVE-2025-13526 -devolviendo los datos de los pedidos de otros usuarios- Penligent puede:

- Capture las solicitudes y respuestas exactas como prueba.

- Extraer los campos sensibles expuestos (nombres, correos electrónicos, direcciones).

- Genere un informe fácil de desarrollar que vincule el comportamiento al controlador o manejador específico.

- Cuando un IDOR sospechoso se comporta como CVE-2025-13526 -devolviendo los datos de los pedidos de otros usuarios- Penligent puede:

En lugar de que los ingenieros de seguridad elaboren manualmente cada prueba, pueden centrarse en revisión de hipótesis, priorización de hallazgos y colaboración con los desarrolladores en soluciones duraderas.

De CVE-2025-13526 a "¿Podría ocurrir esto en nuestra pila?"

CVE-2025-13526 es un fallo de un plugin de WordPress, pero el patrón se aplica igualmente a:

- Cuadros de mando SaaS ("/api/v1/reports/{reportId}").

- Herramientas internas de administración ("/tickets/{id}/details").

- API de máquina a máquina en microservicios.

Un flujo de trabajo al estilo Penligent le permite formular una pregunta de mayor valor:

"Muéstrame cualquier lugar en nuestra pila donde algo se comporte como CVE-2025-13526".

Ya no está limitado a esperar las CVE públicas. Obtendrá un mapa interno y continuamente actualizado de posibles IDOR, con pruebas y no solo especulaciones.

Conclusiones para los equipos de ingeniería de seguridad e inteligencia artificial

CVE-2025-13526 es un buen titular para las noticias sobre vulnerabilidades de esta semana, pero las lecciones más profundas son más duraderas:

- IDOR es un olor a arquitectura, no sólo una falta

siSi la lógica de autorización está dispersa y es opcional, con el tiempo enviará un CVE-2025-13526 propio, ya sea en WordPress, Python, Go o Rust. - BOLA debe tratarse como un "error de diseño", no como un caso extremo La API1 de OWASP encabeza la lista por una razón: es fácil de pasar por alto y devastadora cuando filtra información de identificación personal entre inquilinos.(OWASP)

- Las pruebas automatizadas deben tener en cuenta los objetos, no sólo los puntos finales. No basta con pulsar cada URL una vez. Una verdadera prueba IDOR implica reproducir mismo URL bajo diferente identidades con diferente ID de objeto.

- La IA puede y debe ayudar Plataformas como Penligent pueden asumir el trabajo repetitivo de generar casos de prueba, mutar IDs y diferenciar respuestas, de modo que los ingenieros puedan dedicar tiempo a modelar el riesgo y crear defensas en lugar de ajustarlas manualmente.

orden_iden un navegador.

Si construyes o proteges sistemas que exponen datos de usuarios -y especialmente si estás experimentando con la automatización basada en IA en tus flujos de trabajo de seguridad-, CVE-2025-13526 es más que otro titular de WordPress. Es un recordatorio de que IDOR es el tipo de vulnerabilidad en la que la IA y la experiencia humana pueden mover la aguja de forma significativa.Convierta la manipulación automatizada de parámetros en una parte deliberada, explicable y repetible de su práctica de ingeniería de seguridad.