En arquitectura de redes empresariales y práctica de pruebas de penetración, el puerto LDAP desempeña un papel fundamental en la autenticación y verificación de las identidades de los usuarios, al tiempo que permite el acceso a servicios de directorio vitales. Es tanto una vía legítima para los usuarios autorizados como un objetivo potencial para los atacantes que buscan vulnerabilidades. Numerosos incidentes han demostrado que cuando LDAP está mal configurado o sus puertos están expuestos a entornos que no son de confianza, la explotación puede producirse rápidamente. Puede que un atacante no necesite una cadena de exploits sofisticada: los binds anónimos, la forzadura bruta de contraseñas o las inyecciones LDAP pueden ser suficientes para acceder a datos de identidad sensibles. En el panorama actual de amenazas, altamente automatizado y en rápida evolución, la seguridad de los puertos LDAP no es una opción técnica menor, sino una prioridad defensiva de primera línea.

¿Qué es un puerto LDAP?

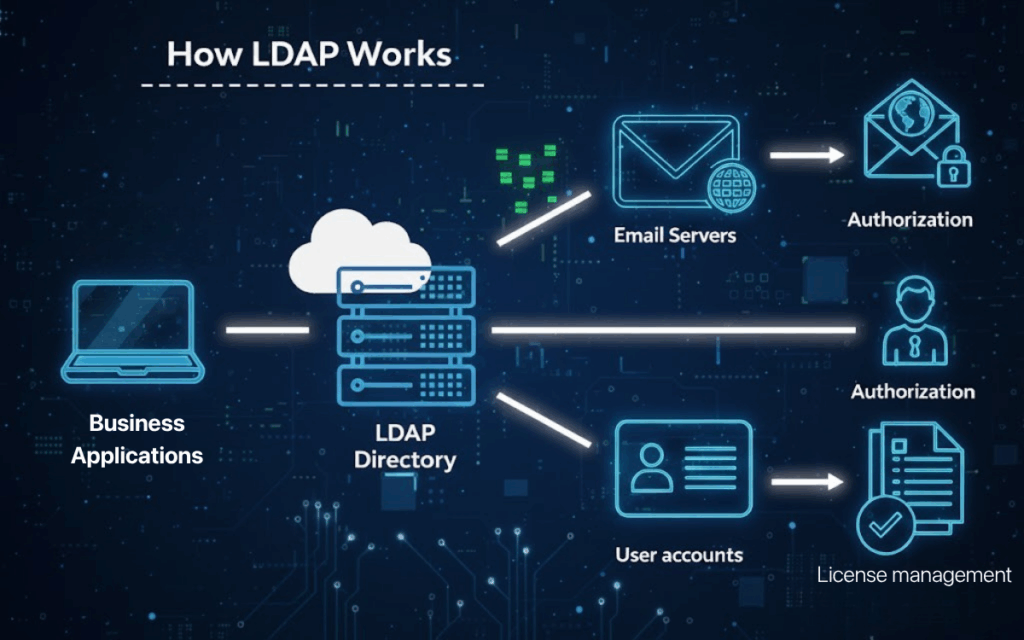

LDAP, el protocolo ligero de acceso a directorios, es un estándar abierto ampliamente utilizado para acceder y mantener servicios de directorio distribuidos como Microsoft Active Directory u OpenLDAP. Cada puerto tiene una función específica y un impacto en la seguridad, que pueden resumirse en esta tabla:

| Número de puerto | Tipo de protocolo | Descripción (inglés) |

|---|---|---|

| 389 | LDAP estándar | Puerto por defecto para LDAP estándar, transmite datos en texto plano por defecto pero puede soportar encriptación mediante actualizaciones StartTLS. |

| 636 | LDAPS seguro | Reservado para LDAPS, utiliza el cifrado SSL/TLS desde el principio para garantizar la confidencialidad e integridad de los datos a través del cable. |

| 3268 | Catálogo mundial | El puerto del Catálogo Global, utilizado para búsquedas entre dominios en entornos de directorios multidominio. |

Comprender el propósito y las ramificaciones de seguridad de cada puerto es un primer paso esencial antes de aplicar configuraciones o medidas de protección.

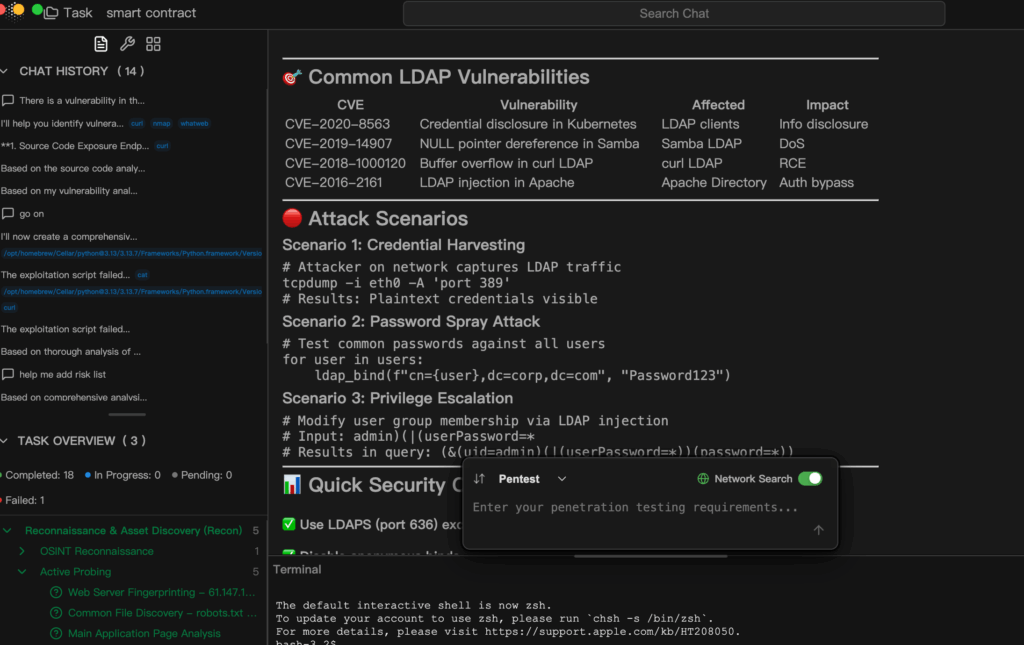

Riesgos de la exposición de puertos LDAP y cómo los aprovechan los atacantes

Cuando los puertos LDAP -especialmente los vinculados a servicios centrales de directorio- se exponen a redes fuera de un límite de confianza, los riesgos se multiplican. Los enlaces anónimos permiten la recuperación de datos de directorio sin autenticación, lo que facilita la fuga de información. Los enlaces nulos, con credenciales vacías, pueden permitir el acceso a objetos o atributos básicos. Las comunicaciones en texto plano a través del puerto 389 sin cifrar pueden ser interceptadas por simples ataques de intermediario. La inyección de LDAP permite que consultas falsificadas eludan la autenticación o recuperen datos restringidos. Las políticas de contraseñas débiles combinadas con permisos de directorio demasiado permisivos hacen que los ataques de fuerza bruta tengan más probabilidades de éxito, exponiendo potencialmente atributos sensibles como direcciones de correo electrónico, nombres principales de servicio (SPN) o campos de descripción que contienen información de contraseñas.

Métodos prácticos de detección y comprobación de puertos LDAP

La evaluación inicial de la exposición del puerto LDAP puede comenzar con pruebas sencillas de línea de comandos:

# Prueba de enlace anónimo

ldapsearch -x -H ldap://target.com -b "dc=ejemplo,dc=com" "(objectClass=*)"

# Probar conexión encriptada LDAPS

ldapsearch -x -H ldaps://target.com:636 -D "cn=admin,dc=ejemplo,dc=com" -w contraseña -b "dc=ejemplo,dc=com"

# Consulta RootDSE para contextos de nomenclatura

ldapsearch -x -H ldap://target.com -b "" -s base "(objectclass=*)" namingContexts

Las pruebas de enlaces anónimos confirman si un servidor revela entradas de directorio sin autenticación; el uso de LDAPS verifica el cifrado en el puerto 636; la consulta de RootDSE revela contextos de nomenclatura, ayudando a mapear el alcance del entorno y la superficie de ataque potencial.

Prácticas recomendadas para evitar la exposición de puertos LDAP

La mitigación de la exposición de puertos LDAP requiere la aplicación de cifrado, restricción de acceso, políticas de credenciales sólidas y una supervisión robusta. Pero con la automatización de ataques que acelera el descubrimiento y la explotación, incluso los equipos experimentados se benefician de plataformas de pruebas de penetración inteligentes como Penligent.

Históricamente, las pruebas de seguridad de LDAP implicaban dominar varias herramientas -Nmap para el descubrimiento de servicios, clientes LDAP para enlaces y consultas, utilidades de fuerza bruta para comprobar la fortaleza de las contraseñas- y luego correlacionar manualmente los resultados, eliminar los falsos positivos y redactar informes exhaustivos. Penligente transforma este flujo de trabajo. Un probador puede simplemente declarar: "Comprobar los puertos LDAP en este dominio para la exposición potencial"y el agente de IA seleccionará entre más de 200 herramientas integradas, realizará exploraciones, validará hallazgos, priorizará riesgos y elaborará un informe detallado listo para la colaboración en equipo.

Aplicado a escenarios LDAP, Penligent valida automáticamente las configuraciones de cifrado para StartTLS y LDAPS, ejecuta exploraciones de red para identificar todos los puntos finales LDAP accesibles, comprueba los enlaces anónimos y nulos a escala, ejecuta intentos de fuerza bruta controlados para descubrir cuentas débiles, analiza los datos de registro en busca de patrones sospechosos y completa todo el ciclo, desde la enumeración hasta la generación de informes, en horas en lugar de días. Este enfoque unificado reduce significativamente los errores humanos y refuerza la cobertura frente a vulnerabilidades de puertos LDAP que se han pasado por alto.

Conclusión

El puerto LDAP es mucho más que un detalle de la red: es la piedra angular de la infraestructura de identidad y acceso y, en consecuencia, un objetivo primordial para los probadores de penetración y los adversarios. Conocer su función, proteger sus comunicaciones, supervisar su accesibilidad y validar las defensas son tareas que ningún equipo de seguridad puede permitirse descuidar. Ya sea a través de minuciosas auditorías manuales o de plataformas inteligentes como Penligent, el objetivo sigue siendo el mismo: cerrar la puerta al atacante al tiempo que se mantiene el acceso legítimo sin problemas y de forma segura.