Los gráficos vectoriales escalables (SVG) han sido apreciados durante mucho tiempo por su capacidad para generar imágenes limpias e infinitamente escalables que se adaptan sin problemas a los distintos dispositivos y resoluciones de pantalla. Sin embargo, en el panorama de la ciberseguridad moderna, esta misma versatilidad se ha convertido en un arma de doble filo. Cada vez más, los atacantes han descubierto que los SVG pueden actuar no sólo como activos visuales estáticos, sino como contenedores altamente flexibles de código malicioso, lo que les permite lanzar redireccionamientos de phishing, ejecutar manipulaciones DOM o explotar Vulnerabilidades en el análisis sintáctico de XML como XXE. Para los profesionales de pruebas de penetración, investigación de vulnerabilidades o auditoría de seguridad automatizada, comprender la verdadera naturaleza de los archivos SVG ya no es una preocupación de nicho, sino una parte crucial de la defensa contra una familia de amenazas en rápida evolución.

Por qué SVG es importante para la seguridad

La diferencia clave entre SVG y los formatos de trama tradicionales, como JPEG o PNG, radica en su base XML. Esta arquitectura basada en marcas permite expresar todos los elementos -desde formas sencillas a trazados complejos- como código legible por humanos y procesable por máquinas. En la práctica, esto abre la puerta a la incrustación de <script> enlazar recursos externos o codificar cargas útiles directamente en el archivo. Dado que SVG puede interactuar con el Modelo de Objetos del Documento (DOM) cuando se representa en un navegador, tiene el potencial de ejecutar acciones tradicionalmente asociadas con aplicaciones web en lugar de imágenes estáticas, y eso lo hace especialmente adecuado para el abuso cuando la inspección del contenido del archivo es superficial o excesivamente confiada.

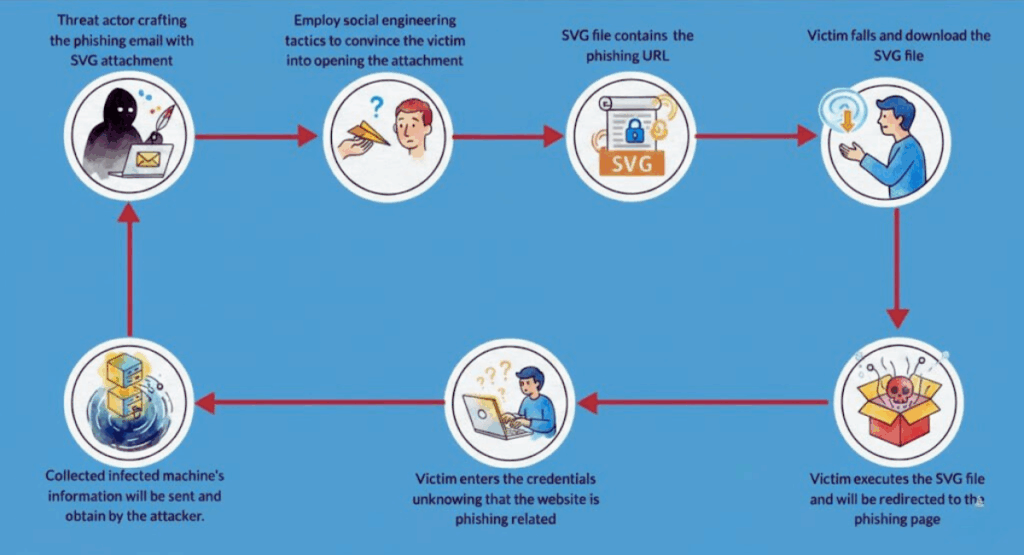

Vectores de ataque SVG comunes

En los últimos años, las amenazas han ampliado las formas de explotar los archivos SVG, combinando sus capacidades de presentación visual con sus propiedades programables para realizar ataques que son a la vez sigilosos y adaptables. Entre ellos se incluye la incrustación de JavaScript que inicia una redirección en cuanto el archivo se visualiza en un navegador, el uso de analizadores vulnerables para montar inyecciones de entidades externas XML (XXE) y el empaquetado de portales de inicio de sesión falsos completos dentro del archivo utilizando codificación Base64 para evitar su detección mediante el análisis básico de URL.

<svg xmlns="">

<!DOCTYPE svg [

]>

&xxe;

Desafíos en la detección de contenido SVG malicioso

La detección de SVG maliciosos es complicada por varias razones. Las comprobaciones básicas de tipo MIME son insuficientes para descubrir scripts o cargas útiles codificadas ocultas en el archivo. Los atacantes suelen utilizar caracteres Unicode invisibles o complejos métodos de ofuscación para confundir el análisis estático, lo que dificulta que incluso las herramientas de análisis avanzadas detecten la amenaza. Además, los navegadores convencionales ejecutan los scripts SVG incrustados de forma nativa sin emitir alertas al usuario, lo que significa que una carga maliciosa puede ejecutarse en el curso de lo que parece ser una actividad de visualización ordinaria, sin ninguna advertencia obvia para la víctima.

Prácticas recomendadas para manipular archivos SVG de forma segura

La defensa contra las amenazas basadas en SVG requiere una combinación de análisis sintáctico seguro de archivos, restricciones del entorno de ejecución y desinfección proactiva del contenido. Las prácticas seguras de análisis sintáctico de XML deben incluir la desactivación de la resolución de entidades externas para eliminar la causa principal de los ataques XXE. Reforzar la configuración de la Política de Seguridad de Contenidos (CSP) para limitar la ejecución de scripts en línea es una forma importante de reducir el riesgo de inyección DOM. Incorporar el Desarme y Reconstrucción de Contenidos (CDR) en el flujo de trabajo garantiza que los componentes potencialmente maliciosos se eliminen antes de que los archivos lleguen a los usuarios finales o a los sistemas de procesamiento, lo que reduce en gran medida las probabilidades de que se produzca un ataque. Al mismo tiempo, los equipos de seguridad deben utilizar fuentes de información sobre amenazas para rastrear y anticiparse a las variantes maliciosas conocidas de SVG y a los patrones de ataque.

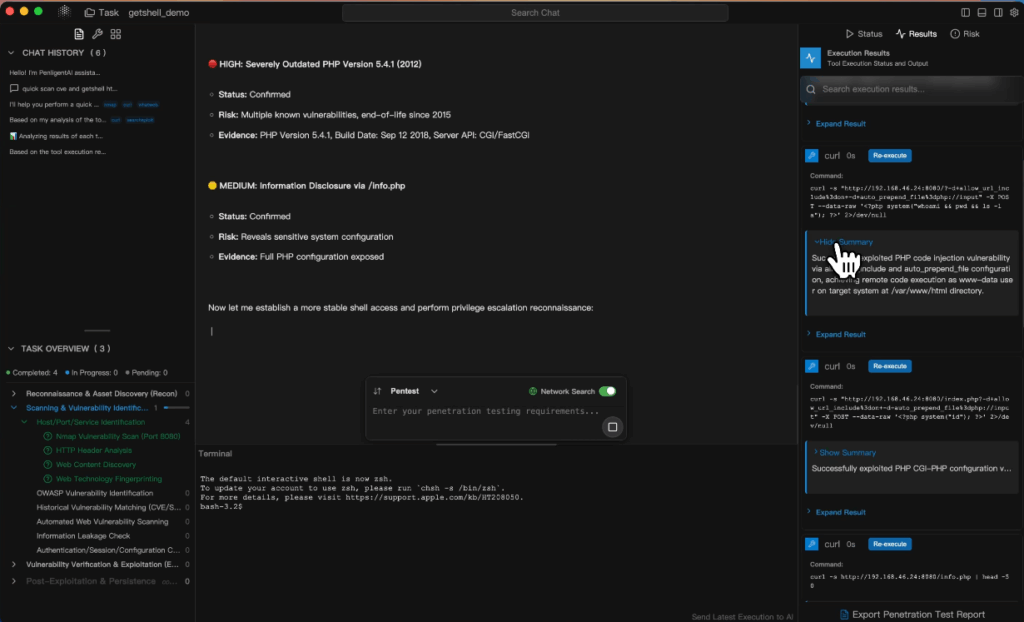

Mejora de la seguridad de SVG: Pentesting automatizado y potenciado por IA

A medida que se amplían las superficies de ataque, las pruebas manuales periódicas tradicionales ya no satisfacen la necesidad de una respuesta rápida. La integración de escenarios de exploits SVG en pruebas de penetración automatizadas pueden mejorar drásticamente tanto la velocidad como la precisión de la detección de riesgos.

Plataformas como Penligente ilustran cómo puede funcionar esto en la práctica: un equipo de seguridad puede describir un objetivo de prueba en lenguaje sencillo -por ejemplo, "Analizar el punto final de carga en busca de riesgos XSS o XXE basados en SVG"- y Penligent se encargará de la orquestación, seleccionando y ejecutando automáticamente herramientas como Nmap, Burp, SQLmapy Núcleos. Valida las vulnerabilidades, elimina los falsos positivos, prioriza los riesgos por gravedad y elabora un informe con un formato completo listo para su revisión en colaboración. Este proceso acorta el ciclo de detección a reparación de días a horas y proporciona recomendaciones procesables sin necesidad de que cada miembro del equipo sea un probador de penetración de línea de comandos.

Conclusión

SVG ha pasado de ser percibido como un formato de imagen seguro a funcionar como un vector de ataque polivalente y ejecutable. Esta transformación exige que los equipos de seguridad reevalúen su postura defensiva y modernicen sus herramientas. Combinando medidas de refuerzo técnico con pruebas continuas basadas en IA, las organizaciones pueden mantener un perímetro de seguridad sólido incluso cuando los atacantes evolucionan en el uso de SVG para superar las defensas convencionales.