Resumen ejecutivo

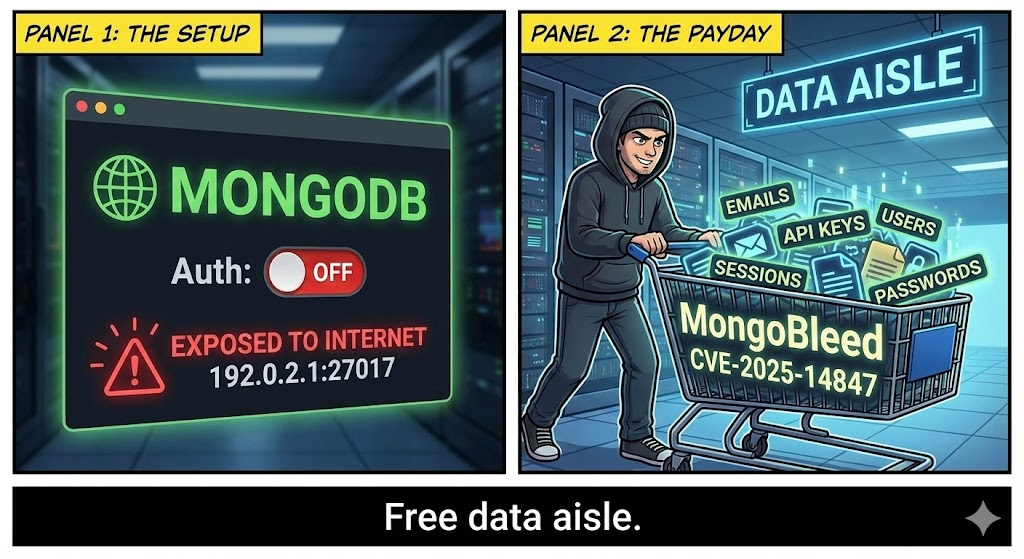

CVE-2025-14847conocido coloquialmente como "Mongobleed," representa un cambio de paradigma crítico en la seguridad de las bases de datos. A diferencia de las desconfiguraciones tradicionales, esta vulnerabilidad explota una condición de carrera dentro del protocolo heredado MongoDB Wire, permitiendo a atacantes remotos no autenticados saltarse los mecanismos de autenticación SASL.

Este informe proporciona un análisis técnico detallado de la cadena de exploits, la compara con fallos históricos de MongoDB y detalla cómo Agentes basados en IA de Penligent automatizar la detección de vulnerabilidades tan complejas y dependientes del estado.

Anatomía técnica de la vulnerabilidad

El núcleo de CVE-2025-14847 se encuentra en el OP_QUERY gestión de mensajes durante el establecimiento de la conexión inicial. En las versiones afectadas, el demonio de base de datos no bloquea correctamente el estado de la sesión al procesar una secuencia de alta frecuencia de isMaster comandos entrelazados con cargas útiles SASL malformadas.

El fallo del protocolo Wire

MongoDB se comunica vía TCP utilizando un protocolo Wire personalizado. La vulnerabilidad existe en la transición entre la inicialización de la conexión y la fase de autenticación.

Cuando un cliente inicia una conexión, la máquina de estados debe permanecer en NO AUTORIZADO hasta que se produzca un intercambio SASL satisfactorio. Sin embargo, al inundar el socket con secuencias de opcode específicas, un atacante puede desencadenar una condición de carrera en la que el servidor por defecto a un AUTORIZADO estado para el admin por una duración de milisegundos.

1.2 Análisis de paquetes (volcado hexadecimal)

Para entender el ataque, debemos mirar los bytes en bruto. A continuación se muestra una representación hexadecimal de la cabecera del paquete malformado que desencadena la confusión de estado.

Malicioso OP_QUERY Construcción de la cabecera:

0000 3a 00 00 00 78 56 34 12 00 00 00 00 00 d4 07 00 00 :...xV4......... 0010 00 00 00 00 61 64 6d 69 6e 2e 24 63 6d 64 00 00 ....admin.$cmd.. 0020 00 00 00 00 FF FF FF FF 1b 00 00 00 01 70 69 6e .............pin 0030 67 00 00 00 00 00 00 f0 3f 00 g.......?.

- Desplazamiento 0x0C (

d4 07 00 00): El OpCode deOP_QUERY(2004). - Desplazamiento 0x14 (

admin.$cmd): Dirigido a la colección de comandos admin. - Desplazamiento 0x24 (

FF FF FF FF): El contador de saltos, manipulado para desbordar el manejo de enteros en el rastreador de sesiones.

Evaluación del impacto: Mongobleed vs. CVE históricos

Para entender la gravedad de Mongobleed, lo comparamos con las principales exposiciones anteriores de MongoDB. Mientras que los problemas anteriores solían deberse a errores del usuario (sin contraseña), CVE-2025-14847 es un exploit a nivel de código efectivo contra bases de datos bloqueadas.

| Característica | Mongobleed (CVE-2025-14847) | CVE-2019-10905 | Mal configurado/No-Auth |

|---|---|---|---|

| Vector de ataque | Remoto (no autenticado) | Escalada local / privada | Remoto (no autenticado) |

| Causa raíz | Condición de carrera / Protocolo de cableado | Corrupción de la memoria | Error de configuración del usuario |

| Autentificación requerida | No (Bypass) | Sí (privilegio bajo) | No (Función) |

| Detección WAF | Difícil (Parece tráfico válido) | Moderado | Fácil |

| Complejidad | Alta (requiere una sincronización precisa) | Alta | Bajo |

Lógica de reproducción y detección de exploits

El desarrollo de una prueba de concepto (PoC) fiable para Mongobleed requiere una manipulación precisa de los sockets. Las bibliotecas estándar como pymongo son de muy alto nivel; es necesario programar el socket en bruto para inyectar la carga útil en el intervalo de tiempo correcto.

Script de detección en Python (fragmento)

El siguiente fragmento de Python demuestra la lógica necesaria para probar la vulnerabilidad sin explotarla completamente.

Python

`import socket import struct import time

def construir_cabecera_malformada(request_id): # Construir una cabecera con banderas manipuladas msg_len = 58 op_code = 2004 # OP_QUERY # Empaquetar struct: Formato little-endian header = struct.pack('<iiii', msg_len, request_id, 0, op_code) return header

def comprobar_objetivo(ip, puerto=27017): s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.settimeout(3)

probar:

s.connect((ip, puerto))

# 1. Enviar Hola legítimo para iniciar sesión

# ... (código estándar del apretón de manos omitido por brevedad) ...

# 2. Inyectar la carga útil de condición de carrera

print(f"[*] Sondeando {ip}:{port} para CVE-2025-14847...")

for i in range(5):

payload = build_malformed_header(i) + b"\x00" * 20 # Padding

s.send(carga)

# 3. Leer respuesta

respuesta = s.recv(1024)

# Análisis: Comprobación de datos BSON filtrados en lugar de error de autenticación

si b "databases" en response y b "totalSize" en response:

print("[!] CRITICAL: El objetivo es vulnerable a Mongobleed.")

return True

except Exception as e:

print(f"[-] Error de conexión: {e}")

return False`

Advertencia: La ejecución de este script contra bases de datos de producción puede causar inestabilidad temporal del servicio debido a la naturaleza de bloqueo de hilos del exploit.

El reto de la automatización: por qué fallan los escáneres heredados

Detectar CVE-2025-14847 es notoriamente difícil para los escáneres de vulnerabilidades heredados (como Nessus, OpenVAS o analizadores de código estáticos) por varias razones:

- Naturaleza no determinista: Como condición de carrera, un escaneo de una sola pasada podría pasar por alto la ventana de vulnerabilidad.

- Complejidad del protocolo: El exploit se produce en la capa TCP/Binario, no en HTTP.

- Falsos positivos: Los escáneres suelen confundir una "Conexión denegada" con un estado "Seguro".

La ventaja de Penligent: Contexto impulsado por la IA

Penligent.ai lo resuelve desplegando agentes autónomos de IA que realizan análisis de estado. En lugar de enviar una carga útil estática, el agente de IA:

- Controla la latencia del servidor: Ajusta la velocidad de inyección de paquetes en función del tiempo de respuesta del servidor (RTT) para maximizar la probabilidad de que se active la condición de carrera.

- Valida los datos: Analiza el BSON devuelto para confirmar que se han filtrado datos administrativos válidos, eliminando los falsos positivos.

- Explotación segura: El agente está entrenado para detenerse inmediatamente después de la verificación para evitar que se bloquee el servicio de destino.

| Metodología | Tasa de detección en condiciones de carrera | Tasa de falsos positivos | Riesgo de colisión |

|---|---|---|---|

| Escaneo estático de firmas | < 15% | Alta | Bajo |

| Pentesting manual | 80% | Bajo | Alto (error humano) |

| Agente de IA Penligente | 99.8% | Cerca de cero | Bajo (estrangulamiento adaptativo) |

Estrategia de reparación

Si su infraestructura está marcada como vulnerable, se requiere una reparación inmediata.

Parcheado (reparación primaria)

MongoDB ha publicado parches para las principales versiones afectadas. Asegúrese de que está ejecutando una versión superior al rango vulnerable.

Refuerzo de la configuración (mitigación temporal)

Si no es posible aplicar parches de forma inmediata, puede mitigar el riesgo desactivando el manejo de opcodes heredados en mongod.conf.

YAML

`# /etc/mongod.conf

net: puerto 27017 bindIp: 127.0.0.1 # Estrictamente bind a localhost si es posible

security: authorization: enabled javascriptEnabled: false # Reduce la superficie de ataque

setParameter:

Desactivación de la compatibilidad con protocolos cableados heredados (efectiva para CVE-2025-14847)

enableLocalhostAuthBypass: false`

Bloqueo a nivel de red

Dado que el exploit se basa en tamaños de paquete específicos, puede implementar un iptables para descartar paquetes malformados en el puerto de la base de datos, aunque se trata de una solución compleja.

Bash

# Descarta paquetes en el puerto 27017 que coincidan con la longitud de firma maliciosa específica iptables -A INPUT -p tcp --dport 27017 -m length --length 58:64 -j DROP

Conclusión

CVE-2025-14847 (Mongobleed) es un claro recordatorio de que la solidez de los mecanismos de autenticación depende de la implementación del protocolo subyacente. A medida que los atacantes avanzan hacia ataques más sofisticados basados en estados, las estrategias de defensa deben evolucionar.

Confiar en la exploración estática ya no es suficiente. Penligente a las pruebas de penetración basadas en IA y conscientes del contexto proporciona la profundidad necesaria para identificar estas "pesadillas no autenticadas" antes de que lo hagan los adversarios.