El concepto central: La brecha semántica en el análisis de enlaces

En el contexto de la caza moderna de amenazas, un Enlace de derivación no es simplemente una "URL oculta". Representa una Brecha semántica-una discrepancia entre la forma en que un escáner de seguridad (el "Observador") interpreta una URI y la forma en que el navegador de la víctima (el "Ejecutor") la representa.

Los atacantes aprovechan esta brecha para eludir las puertas de enlace seguras de correo electrónico (SEG), los filtros de contenido web y los sistemas de detección y respuesta de puntos finales (EDR). El objetivo es presentar una "fachada benigna" a los analizadores automatizados mientras entregan una "carga maliciosa" al usuario final.

Metodologías avanzadas de evasión

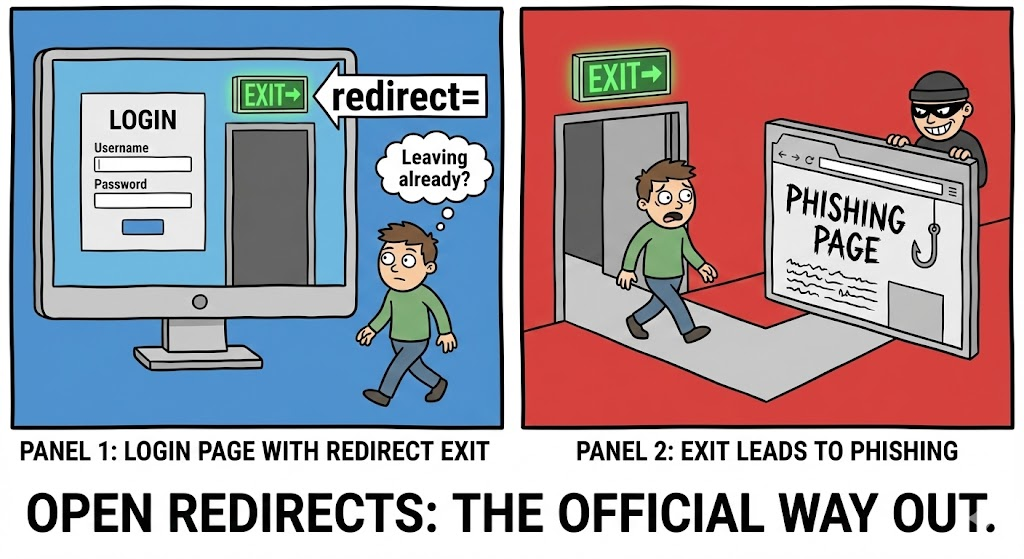

1. Vivir de la tierra (LotL) a través de Open Redirects

Los atacantes aprovechan cada vez más las "redirecciones abiertas" en dominios de alta confianza (por ejemplo, Google, Microsoft o AWS).

- La técnica: Un enlace como

https://www.google.com/url?q=https://malicious.examplepuede eludir los filtros de reputación porque el dominio primario (google.com) está en la lista global de permitidos. - El Bypass: El filtro ve un dominio de confianza; el navegador del usuario ejecuta la redirección al sitio de phishing.

2. Enmascaramiento de URL y claves de entorno

Los sofisticados enlaces de derivación utilizan Enmascaramiento del lado del servidor. El servidor de alojamiento inspecciona la solicitud entrante antes de decidir qué servir.

- Detección de bots y escáneres: Si la solicitud se origina en un centro de datos conocido (AWS, Azure) o contiene un User-Agent "Security Scanner", el servidor devuelve un 200 OK con una página benigna "Under Construction".

- Entrega selectiva: Si la solicitud coincide con un perfil humano (IP residencial, idioma específico del navegador, telemetría válida del movimiento del ratón), entrega el kit de phishing.

3. Explotaciones diferenciales del parser (incumplimiento del RFC 3986)

Diferentes bibliotecas (Python urllib, Go's net/urlChrome Parpadeo) analizan las URL de forma diferente.

- CVE-2020-0696 Ejemplo: Utilizando codificaciones de caracteres específicas o esquemas URI no estándar, los atacantes pueden hacer que una pasarela de correo electrónico "vea" un dominio mientras el navegador navega a otro.

Ataque y defensa: Aplicaciones de ingeniería

Ejemplo 1: eludir los escáneres de profundidad limitada

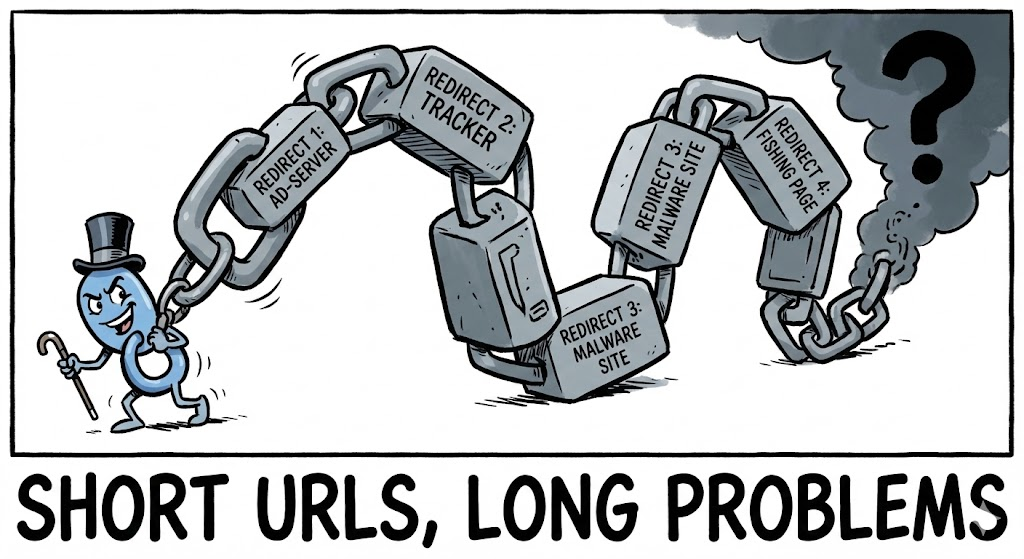

Muchos escáneres automáticos sólo siguen 2 ó 3 redireccionamientos para ahorrar recursos. Los atacantes se aprovechan de esto "lavando" el enlace a través de múltiples saltos.

Ataque: La lavandería de redireccionamiento

Texto sin formato

Salto 1: Acortador de confianza (bit.ly) Salto 2: Sitio WordPress comprometido (wp-admin/redirect.php) Salto 3: Píxel de seguimiento de marketing (ads.example.com) Salto 4: Píxel de seguimiento de marketing (ads.example.com) Píxel de seguimiento de marketing (ads.example.com) Salto 4: Página de destino final maliciosa

Defensa: Desentrañamiento exhaustivo de redireccionamientos (Python)

Python

`solicitudes de importación

def unravel_link(url, max_hops=10): try: # Utilizamos un User-Agent personalizado para imitar un navegador real headers = {'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64)'} response = requests.get(url, headers=headers, allow_redirects=True, timeout=5)

hop_count = len(respuesta.historial)

print(f "Total de saltos: {cuenta_saltos}")

para i, salto en enumerar(respuesta.historial):

print(f "Salto {i+1}: {hop.url} ({hop.status_code})")

si hop_count > 5:

return "ALERTA: Detectada cadena de redireccionamiento de alta entropía (Posible blanqueo)"

return respuesta.url

except Exception as e:

return f "Error: {e}"`

Ejemplo 2: Detección de la ocultación condicional

Los atacantes sirven contenidos diferentes a rizo (escáneres) frente a Cromo (usuarios).

Defensa: Análisis de respuesta diferencial

Python

`def check_for_cloaking(url): # Perfil 1: Headless/Scanner r1 = requests.get(url, headers={'User-Agent': 'Security-Scanner/1.0'}) # Perfil 2. Usuario realista r2 = requests.get(url, headers={'User-Agent': 'Security-Scanner/1.0'}) Usuario realista r2 = requests.get(url, headers={'User-Agent': 'Mozilla/5.0 Chrome/120.0.0.0'})

# Medida de la diferencia semántica (simple comprobación de longitud o hash)

diff_ratio = abs(len(r1.text) - len(r2.text)) / max(len(r1.texto), len(r2.texto), 1)

si diff_ratio > 0.2: # 20% diferencia en el contenido de la página

return "CRÍTICO: Lógica condicional (Cloaking) detectada".

return "Contenido estable"`

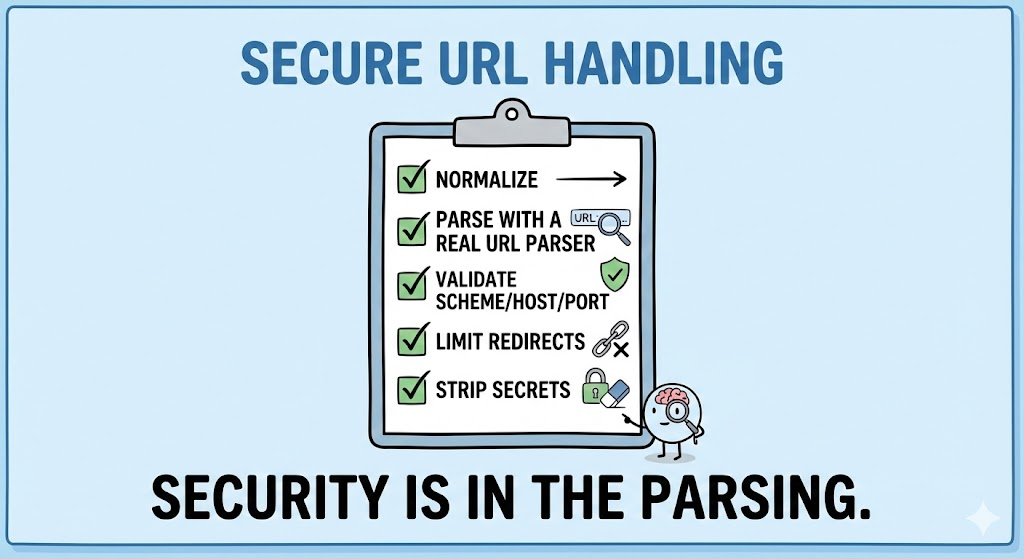

Ejemplo 3: Evitar el desajuste del analizador sintáctico (canonización)

Los atacantes utilizan %2e%2e/ (puntos codificados) para confundir a los filtros sobre la ruta real a la que se accede.

Defensa: Tubería de normalización agresiva

Python

`from urllib.parse import urlparse, unquote import os

def sanitize_and_canonicalize(url): # 1. Double Decode to catch nested encoding (%252e) decoded_url = unquote(unquote(url))

# 2. Analizar y normalizar la ruta

parsed = urlparse(url_descodificada)

# Uso de os.path.normpath para resolver los segmentos /../.

clean_path = os.path.normpath(parsed.path)

return f"{parsed.scheme}://{parsed.netloc}{clean_path}"

Entrada: https://example.com/login/..%2F..%2Fadmin

Salida: https://example.com/admin`

Postura defensiva estratégica

| Capa de defensa | Mecanismo | Ingeniería |

|---|---|---|

| Filtrado de entrada | Huellas JA3/TLS | Identificar los biblioteca de clientes (por ejemplo, Python solicita) en lugar del User-Agent. |

| Análisis dinámico | Detonación del navegador sin cabeza | Ejecute enlaces en un sandbox para observar los cambios en el DOM, no sólo en las cabeceras HTTP. |

| Capa lógica | Firma de URL de confianza cero | Para casos de uso de bypass interno, utilice URL firmadas con HMAC para garantizar la integridad. |

| Capa de usuario | Indicadores visuales | Implemente extensiones de navegador que "desenmascaren" las URL acortadas antes de que el usuario haga clic. |

Conclusiones: Más allá de las listas negras

La era de las listas negras de URL estáticas ha terminado. A medida que los atacantes enlaces de derivación efímeros, condicionales y multietapaLos equipos de seguridad deben orientarse hacia análisis de vínculos conductuales.

Al tratar cada URL como un "programa" que requiere ejecución en un entorno controlado (sandboxing) y normalizar todas las entradas para cerrar la "brecha semántica", las organizaciones pueden desmantelar la infraestructura de los ataques basados en enlaces antes incluso de que el usuario vea el botón "Haga clic aquí".