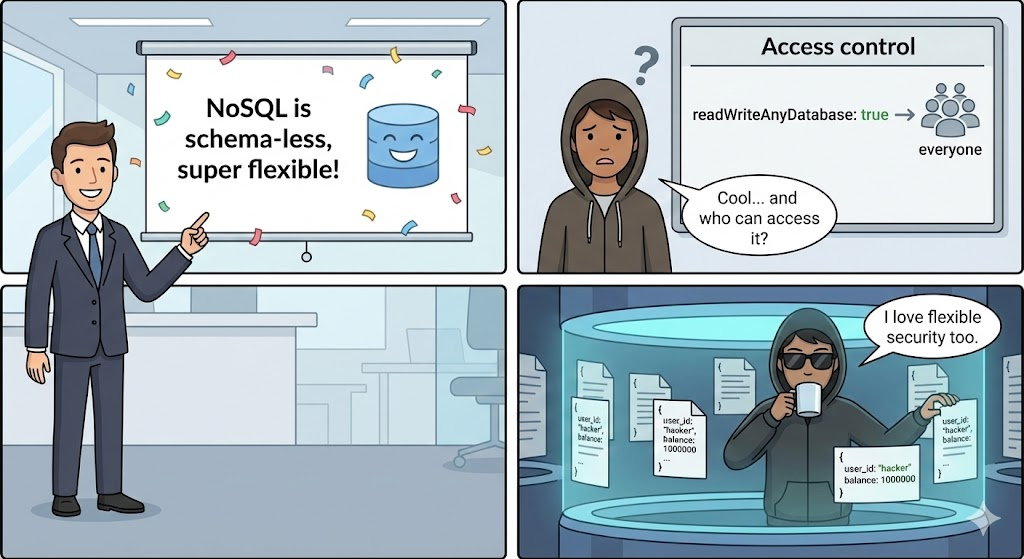

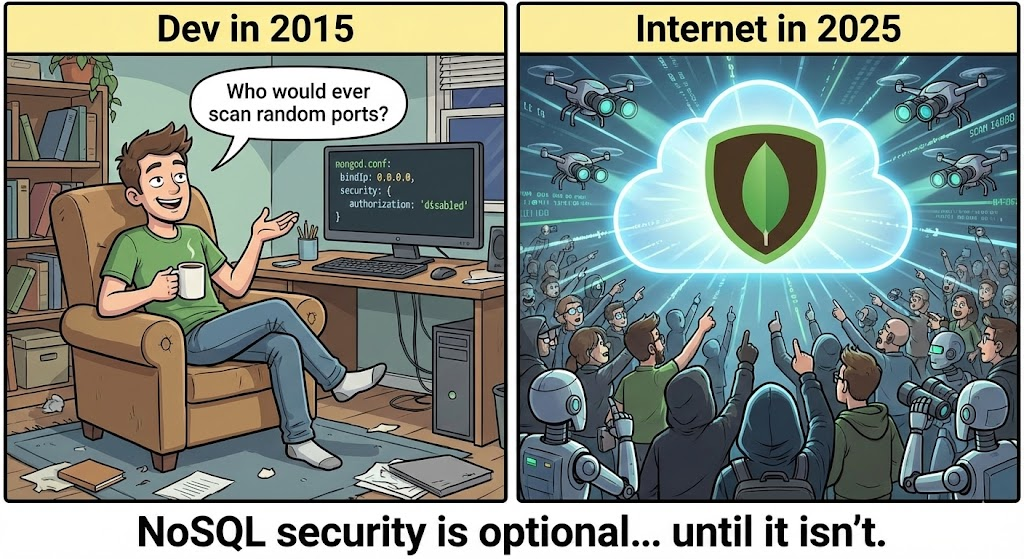

Nosql engloba un amplio conjunto de tecnologías de bases de datos no relacionales utilizadas ampliamente en las aplicaciones modernas para soportar esquemas flexibles y escalabilidad horizontal. A pesar de sus ventajas, los sistemas NoSQL no son intrínsecamente seguros por diseño. Vulnerabilidades de inyección NoSQLcómo pueden explotarlos los atacantes y cómo defenderse sistemáticamente contra ellos. Este artículo ofrece una profunda exploración técnica para ingenieros de seguridad, incluyendo escenarios de amenazas reales, estrategias preventivas, ejemplos de código y referencias a CVE de alto impacto.

Qué es NoSQL y por qué es importante para la seguridad

Las bases de datos NoSQL (abreviatura de "Not Only SQL" o "SQL no relacional") abandonan los modelos relacionales tradicionales en favor de modelos de datos flexibles como los almacenes clave-valor, los almacenes de documentos, los almacenes de columnas y las bases de datos de grafos. Las implementaciones más populares son MongoDB, CouchDB, Redis, Cassandray Neo4j. Estos sistemas proporcionan escalabilidad y agilidad de esquemas, pero también introducen nueva semántica de consulta y problemas de seguridad desconocido para los ingenieros acostumbrados a los sistemas SQL. vaadata.com

A diferencia de SQL, cada sistema NoSQL tiene su propio lenguaje de consulta (por ejemplo, consultas basadas en JSON en MongoDB) y una semántica de operadores diferente. Aunque esta diversidad mejora la flexibilidad, también da lugar a vectores de ataque de inyección únicos porque las entradas de los usuarios a menudo se interpolan en las consultas de la base de datos sin una limpieza adecuada. vaadata.com

Inyección NoSQL: Qué es y cuándo ocurre

En esencia, una inyección NoSQL se produce cuando un atacante envía entrada elaborada que altera la estructura prevista de una consulta a una base de datos. A diferencia de la gramática tradicional basada en texto de la inyección SQL, la inyección NoSQL suele abusar de Cargas útiles JSON u operadores de consulta como $ne, $gt, $lt, $regexo $donde para manipular la lógica. vaadata.com

Ejemplos y situaciones reales

Consideremos un típico fragmento de autenticación Node.js + MongoDB en el que los desarrolladores utilizan directamente la entrada del cliente para consultar las credenciales:

javascript

// Autenticación vulnerable

db.users.find({

email: req.body.email,

contraseña: req.body.password

});

Un atacante podría suministrar un valor como:

json

{ "email": { "$ne": null }, "password": { "$ne": null } }

Esta consulta devuelve los documentos en los que el correo electrónico es no null Y la contraseña es no null, eludiendo efectivamente la autenticación sin conocer las credenciales válidas. vaadata.com

Bases de datos NoSQL típicas y dónde se produce la inyección

| Tipo de base de datos | Ejemplos | Riesgo de inyección |

|---|---|---|

| Almacén de documentos | MongoDB, CouchDB | Consultas High-JSON y ejecución JS |

| Clave-Valor | Redis, DynamoDB | La evaluación de guiones medios o las operaciones complejas requieren un uso cuidadoso |

| Familia de columnas | Cassandra, HBase | Riesgo de interpolación de consulta media |

| Gráfico | Neo4j | Los lenguajes de alta consulta como Cypher pueden manipularse |

Cada modelo presenta un perfil de riesgo diferente debido a las diferencias en el lenguaje de consulta. Por ejemplo, MongoDB permite realizar consultas utilizando operadores como $donde que ejecutan JavaScript arbitrario, aumentando la superficie de ataque. InfoQ

Ejemplos de CVE de alto impacto relacionados con la inyección NoSQL

Si bien la inyección NoSQL tiende a ser poco denunciada en comparación con la inyección SQL, los problemas de seguridad documentados demuestran que son muy reales. Por ejemplo:

- CVE-2024-48573: Una inyección NoSQL en Aquila CMS permitía a un atacante restablecer contraseñas de cuentas porque los filtros proporcionados por el usuario no estaban desinfectados, lo que permitía la inyección de operadores maliciosos. vaadata.com

Otros errores notificados (por ejemplo, problemas con $donde mal uso en ODM) refuerzan que los vectores de inyección pueden surgir no sólo del código de la aplicación, sino también de manejo inseguro de bibliotecas o esquemas. Seguridad brillante

Cómo se puede explotar la inyección NoSQL

Los ataques de inyección NoSQL varían en impacto dependiendo de la base de datos y la postura de seguridad. Pueden utilizarse para:

- Anular la lógica de autenticación

- Extraer registros sensibles

- Modificar o eliminar datos críticos

- Elevación de privilegios

- Desencadenar vulnerabilidades secundarias de la aplicación (por ejemplo, RCE a través de la ejecución de JavaScript)

Ejemplo: Anulación de autenticación

javascript

// La carga útil del atacante modifica la lógica de la consulta

db.users.find({

correo electrónico: { $regex: ".*" },*

*contraseña: { $regex: ".*" }

});

Esto coincide con cualquier credencial porque .* es una expresión regular que coincide con todo y, de hecho, evita las comprobaciones de inicio de sesión. vaadata.com

Detección de inyecciones NoSQL

Las pruebas de inyección NoSQL implican:

- Identificación de los puntos en los que las entradas del usuario se pasan directamente a las consultas de la base de datos.

- Fuzzing de parámetros de usuario con teclas de operador como

$ne,$gt,$lt - Observación de cambios en el comportamiento de la aplicación (por ejemplo, omisión de autenticación, diferencias en los resultados de las consultas).

- Pruebas mediante escáneres automatizados y técnicas manuales de pentesting Indusface

Los ingenieros suelen recurrir tanto a sondas manuales como a herramientas automatizadas para simular cargas útiles maliciosas.

Estrategias defensivas: Validación de entradas y endurecimiento de consultas

La esencia de la defensa contra la inyección NoSQL es tratar todas las entradas del usuario como no fiables y eliminando cualquier oportunidad de que esa entrada altere la estructura de la consulta.

Buenas prácticas

- Validación de entradas y listas blancas Permitir sólo los campos y tipos de datos esperados. Rechazar o desinfectar caracteres especiales y operadores JSON que puedan alterar la lógica de la consulta. Indusface

- Consultas parametrizadas/preparadas Aunque NoSQL carece de sentencias preparadas universales, muchos controladores admiten constructores de consultas más seguros que evitan la concatenación de cadenas.

- Validación de esquemas Utilice esquemas de documentos o validación de modelos (por ejemplo, esquemas Mongoose) para hacer cumplir las formas de entrada esperadas.

- Desactivar operadores peligrosos Desactivar la evaluación de

$donde,$evalo la ejecución de JavaScript en configuraciones de bases de datos. Indusface - Políticas de mínimos privilegios Restringir los permisos de los usuarios de la base de datos para que, aunque se produzca una inyección, el radio de explosión de las operaciones (lecturas/escrituras) sea limitado.

- Registro y supervisión Registre patrones de consulta inusuales para detectar intentos de inyección y activar alertas.

Ejemplos de código: Patrones de ataque frente a patrones de defensa

A continuación se muestran fragmentos de código prácticos que ilustran tanto la explotación como la mitigación.

Ataque para evitar la autenticación en MongoDB

javascript

// Inseguro: entrada directa del usuario en la consulta

db.users.find({

username: req.body.user,

contraseña: req.body.pass

});

Patrón Defensivo: Lista blanca y entradas fundidas

javascript

const userInput = {

usuario: String(req.body.user || ""),

pass: String(req.body.pass || "")

};

db.users.find({ nombre_usuario: userInput.user, contraseña: userInput.pass });

Abuso de expresiones regulares en las consultas

Carga de ataque:

json

{ "name": {"$regex": ".*" } }

Defensa (Disallow Regex):

javascript

if (!/^[A-Za-z0-9_]+$/.test(req.body.name)) {

throw new Error("Caracteres no válidos");

}

Prevención de la ejecución de JavaScript en MongoDB

Inseguro:

javascript

db.users.find({ $where: "this.age > 25" });

Configuración segura:

bash

# mongod.conf

setParameter:

javascriptEnabled: false

Simulación parametrizada de consultas

Inseguro:

javascript

collection.find({ filter: JSON.parse(req.body.filter) });

Análisis sintáctico seguro con la biblioteca de desinfección

javascript

const sanitize = require('mongo-sanitize');

const filter = sanitize(req.body.filter);

colección.encontrar(filtro);

Filtrado de entradas de la API REST

Vulnerable:

javascript

app.post("/buscar", (req, res) =>

db.collection("items").find(req.body).toArray()

);

Endurecido:

javascript

const campospermitidos = ["categoría", "precio"];

const query = {};

allowedFields.forEach(f => {

if (req.body[f]) query[f] = req.body[f];

});

db.collection("items").find(query).toArray();

Pruebas de seguridad NoSQL penligentes y automatizadas

En aplicaciones complejas, identificar manualmente cada vector de inyección a través de APIs, entradas dinámicas y microservicios es a menudo insostenible. Penligenteuna plataforma de pruebas de penetración basada en IA, ayuda a los equipos de seguridad:

- Generación e inyección automática de cargas útiles NoSQL manipuladas para detectar vulnerabilidades.

- Correlacionar patrones de consulta con conductas de alto riesgo

- Integración con procesos CI/CD para detectar las regresiones en una fase temprana.

- Elaboración de informes priorizados alineados con las clasificaciones OWASP y CWE.

Este enfoque complementa el SAST/DAST tradicional con análisis contextualespecialmente útil para lenguajes de consulta NoSQL dinámicos en los que las reglas estáticas por sí solas pueden ser insuficientes.

Conclusiones: NoSQL no es inmune: diseñe con seguridad

Las bases de datos NoSQL ofrecen escalabilidad y flexibilidad, pero no son inmunes a los riesgos de inyección simplemente porque utilicen una sintaxis diferente. Los fallos de inyección en NoSQL pueden eludir la autenticación, exponer datos o permitir operaciones no autorizadas cuando las entradas no se gestionan correctamente. Combinando una sólida validación de entradas, la aplicación de esquemas, el uso seguro de controladores y las pruebas automatizadas (incluidas plataformas asistidas por IA como Penligent), los ingenieros pueden reducir significativamente la exposición a ataques de inyección nosql.