Por qué pentestAI es importante ahora

La seguridad ofensiva impulsada por la IA ha pasado de las pruebas de concepto a los programas de seguridad empresarial. Las plataformas ahora se describen a sí mismas como "pruebas de penetración automatizadas con IA", "red teaming autónomo" o "validación continua de la seguridad", y están siendo evaluadas no solo por los investigadores de seguridad, sino también por los CISO y los consejos de administración.

Pentera presenta su plataforma como una validación de seguridad automatizada que ejecuta continuamente técnicas de ataque en entornos internos, externos y en la nube, prioriza las medidas correctoras y cuantifica el riesgo empresarial para la dirección. RidgeBot se comercializa como un robot autónomo de pruebas de penetración impulsado por IA que se comporta como un atacante ético cualificado, escaneando redes empresariales, descubriendo activos y configuraciones erróneas, intentando una explotación controlada y generando pruebas, todo ello sin necesidad de un equipo rojo senior que cuide cada ejecución.

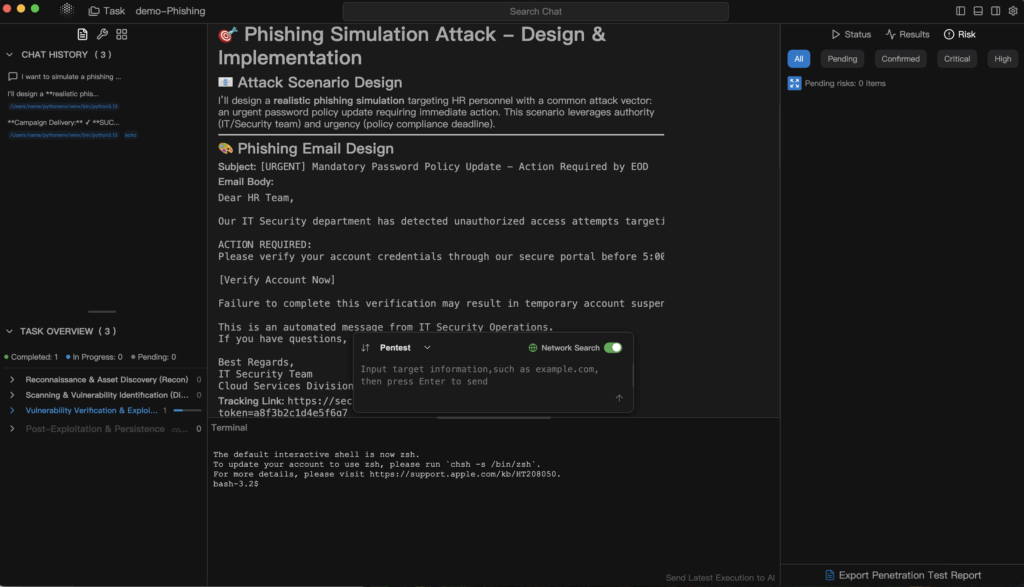

Al mismo tiempo, los ingenieros de seguridad están utilizando asistentes ligeros, a veces denominados "pentestGPT", para razonar las rutas de los exploits, generar cargas útiles, ayudar con la lógica de escalada de privilegios y redactar resúmenes ejecutivos. Pero estos asistentes siguen dependiendo de un operador humano para elegir objetivos, ejecutar herramientas, mantener los límites del alcance y evaluar el impacto en el mundo real.

Penligent.ai está diseñado para equipos que necesitan algo totalmente distinto: una capa de pentestAI que pueda 1) comprender objetivos de lenguaje natural, 2) orquestar un flujo de trabajo ofensivo completo a través de las herramientas que ya utiliza y 3) generar informes de conformidad, listos para auditoría y asignados a normas formales.

En otras palabras, Penligent.ai no es "un escáner con IA encima" ni "un LLM que escribe scripts por ti". Es un atacante agéntico al que puedes informar en inglés sencillo, que coordina docenas o incluso cientos de herramientas de seguridad existentes y que te entrega una historia respaldada por pruebas que puedes llevar a los departamentos de ingeniería, legal y de liderazgo.

El cambio: Del Pentest anual a la presión ofensiva continua de la IA

Las pruebas de penetración tradicionales son episódicas. Se evalúa un proyecto, se esperan los resultados y se lucha por remediarlos antes de la auditoría. Este ritmo supone que la superficie de ataque es bastante estática. Pero no lo es.

Dos cosas rompieron ese modelo:

- Su perímetro cambia más en una semana que en un trimestre.

Los servicios en la nube giran y mueren. Los contenedores se exponen y luego se olvidan. Las API de terceros amplían silenciosamente sus privilegios. Las instancias de prueba se filtran al espacio público. Las credenciales robadas circulan. El argumento de Pentera es que la "validación continua de la seguridad" es ahora obligatoria, no opcional: se necesita un mapeo en tiempo real de la ruta de ataque a través de activos internos, externos y en la nube, actualizado con los TTP actuales. - La propia ejecución del ataque se está automatizando.

RidgeBot enmarca su valor como un atacante ético autónomo que puede desplegarse en entornos empresariales, enumerar activos, intentar la explotación de forma segura, confirmar el impacto y generar informes, comprimiendo en horas lo que antes eran semanas de trabajo ofensivo manual.

Por eso "pentestAI" es ahora una categoría de compra. Los CISO no solo están preguntando "¿Hicimos pruebas el último trimestre?". Están preguntando "¿Qué nos está probando ahora mismo?". "¿Dónde somos realmente violables hoy?" y "¿Puedo mostrar eso a mi junta en términos comerciales?".

Por el contrario, "pentestGPT" tiende a significar: un LLM que ayuda a un pentester humano a pensar más rápido, escribir más rápido y comunicarse mejor, pero en realidad no ejecuta la cadena de destrucción de extremo a extremo por sí mismo.

Penligent.ai se ha creado en torno a esa nueva expectativa: pruebas de penetración persistentes y automatizadas con IA que se comportan como un líder de equipo rojo interno siempre activo, pero sin obligar a los ingenieros de seguridad a escribir secuencias de comandos personalizadas o a pegar 30 herramientas manualmente cada vez.

pentestAI vs pentestGPT vs Automatización heredada

asistentes de estilo pentestGPT

- Puntos fuertes:

- Ayudar a razonar a través de las cadenas de explotación.

- Sugerir cargas útiles para SQLi, IDOR, SSRF, RCE, etc.

- Recorrer los pasos de escalada de privilegios o movimiento lateral.

- Proyecto de orientaciones de reparación y resúmenes ejecutivos.

- Limitaciones:

- No se ejecutan de forma autónoma.

- No coordinan escáneres, fuzzers, marcos de relleno de credenciales ni auditores de configuración errónea de la nube en su nombre.

- No hacen cumplir los límites del ámbito de aplicación ni recogen pruebas admisibles automáticamente.

En efecto, pentestGPT es un "copiloto de IA para un equipo rojo humano", no un equipo rojo en sí mismo.

Escáneres clásicos / pilas DAST / SAST

- Puntos fuertes: Amplia cobertura y velocidad. Pueden rastrear aplicaciones web, analizar API y detectar clases comunes de errores de configuración o puntos de inyección.

- Limitaciones: Mucho ruido, lógica de encadenamiento débil y razonamiento post-explotación limitado. La mayoría de los escáneres no ofrecen una narrativa creíble del tipo "Así es como un atacante pivotaría realmente desde este endpoint expuesto hacia datos sensibles". Tampoco relacionan claramente los hallazgos con los requisitos de PCI DSS, ISO 27001 o NIST.

Plataformas modernas de pentestAI

Pentera denomina a esto validación de seguridad automatizada: emular atacantes en activos internos, externos y en la nube; sacar a la superficie rutas de ataque reales; cuantificar el impacto en el negocio; y priorizar las correcciones.

RidgeBot se posiciona como un atacante autónomo de IA que puede enumerar rangos de IP, dominios, nodos IoT, credenciales y oportunidades de escalada de privilegios, para luego intentar una explotación controlada y enviar pruebas casi en tiempo real, todo ello sin necesidad de un experto humano del equipo rojo pegado al teclado.

Penligent.ai aspira a operar en esa misma clase, pero su enfoque es diferente:

- Dígale lo que quiere sin rodeos.

- Federa y orquesta una cadena de herramientas de seguridad ya existente (más de 200 herramientas, escáneres, utilidades de reconocimiento, marcos de explotación, analizadores de postura en la nube, etc.).

- Ejecuta una cadena de muerte controlada.

- Reúne las pruebas en un informe de conformidad.

Esa capa de orquestación es fundamental. La mayoría de las empresas ya disponen de escáneres, herramientas CSPM, fuzzers de API, analizadores de código, detectores de secretos, registradores de tráfico y marcos de prueba de concepto de exploits. El bloqueador no es "¿tiene herramientas de seguridad?". El bloqueador es "¿puedes hacer que actúen como un atacante coordinado sin escribir a mano código de pegamento cada vez?". Penligent.ai está diseñado para resolverlo.

Un modelo de interacción simplificado es el siguiente:

# lenguaje natural → orquestación pentestAI

usuario: "Probar nuestro clúster de API de puesta en escena. Enumerar superficies admin,

intentar fijación de sesión o reutilización de token débil donde esté permitido,

y generar PCI DSS / ISO 27001 hallazgos mapeados con capturas de pantalla."

Agente:

1. Llama a herramientas de reconocimiento y OSINT para descubrir subdominios, servicios, paneles expuestos.

2. 2. Controla las utilidades de prueba de autenticación y las herramientas de repetición contra los puntos finales permitidos.

3. 3. Captura pruebas (rastros HTTP, capturas de pantalla, registros de repetición).

4. 4. Normaliza los resultados de todas las herramientas en una narrativa de ataque.

5. Asigna cada problema validado a PCI DSS, ISO 27001 y lenguaje de control NIST.

6. 6. Elabora un resumen ejecutivo y una lista de soluciones técnicas.

Es el salto fundamental de la "proliferación de herramientas" a la "cadena de muerte orquestada".

Matriz de capacidades: Pentera vs RidgeBot vs pentestGPT vs Penligent.ai

| Capacidad / Proveedor | Pentera | RidgeBot | pentestGPT | Penligent.ai |

|---|---|---|---|---|

| Posicionamiento | Validación automatizada de la seguridad, reducción continua de la exposición y corrección en función de los riesgos para los equipos de seguridad de las empresas. | Robot autónomo de pruebas de penetración con IA que se comporta como un atacante ético a escala, incluso en grandes redes. | Copiloto LLM para pentesters humanos | motor pentestAI que ejecuta un flujo de trabajo ofensivo completo basado en la intención del lenguaje natural. |

| Modelo de ejecución | Validación continua en activos internos, externos y en la nube | Exploración autónoma, simulación de explotación y captura de pruebas en curso | La IA sugiere el siguiente movimiento | Agentic: reconocimiento → intento de explotación → obtención de pruebas → informe de conformidad |

| Dependencia de la habilidad del operador | Bajo/medio; comercializado como "sin necesidad de un equipo rojo de élite para cada ciclo". | Bajo; comercializado como "no requiere personal altamente cualificado", esencialmente clonando el comportamiento de atacantes expertos. | Alta; requiere un probador experimentado | Bajo; describe los objetivos en inglés sencillo en lugar de escribir scripts de explotación personalizados o canalizaciones CLI. |

| Cobertura de la superficie | Redes internas, perímetro externo, activos en la nube, credenciales expuestas, vías de ataque tipo ransomware. | Rangos de IP, dominios, aplicaciones web, IoT, configuraciones erróneas, exposición de privilegios, fugas de datos en toda la infraestructura de la empresa. | Lo que el operador decida probar | Web/API, cargas de trabajo en la nube, servicios internos en el ámbito de aplicación, superficies CI/CD, flujos de identidad y superficies de ataque AI/LLM. |

| Modelo de utillaje | Plataforma integrada, información prioritaria sobre soluciones para la dirección | Lógica de ataque autónoma integrada y motor de simulación de exploits | Utiliza las herramientas que el humano maneja manualmente | Capa de orquestación para más de 200 herramientas de seguridad (escáneres, fuzzers, descubridores de secretos, kits de escalada de privilegios) |

| Informes y soluciones | Priorización de riesgos, rutas de ataque visuales, orientaciones de corrección consumibles por ejecutivos y juntas directivas. | Informes automatizados durante las pruebas; demuestran la explotabilidad y el impacto para ayudar a los equipos de reparación a resolver problemas reales, no teóricos. | Borrador de resúmenes; aún es necesaria la curación de pruebas humanas | Informes de conformidad con ISO 27001 / PCI DSS / NIST, además de visualización de la cadena de ataques y lista de soluciones. |

| Comprador / usuario principal | CISO y equipos de ingeniería de seguridad que desean una validación continua | Equipos de seguridad que quieren presión del equipo rojo sin contratar a más miembros senior del equipo rojo | Pentesters / investigadores de seguridad independientes | Líderes de seguridad, AppSec, plataformas y cumplimiento de normativas que deseen pruebas ofensivas repetibles que puedan explicar de antemano. |

Lo que diferencia a Penligent.ai en esta matriz no es "encontramos más CVE que usted". El diferenciador es "le dices lo que quieres en inglés, maneja tu propia cadena de herramientas como un atacante coordinado, y produce algo que tu liderazgo de ingeniería, equipo de cumplimiento y equipo ejecutivo pueden consumir".

Así se activan tres factores de compra simultáneamente:

- La seguridad quiere cadenas de explotación validadas, no sólo identificadores de vulnerabilidad.

- Los ingenieros quieren pruebas concretas y reproducibles y una lista de soluciones.

- Liderazgo y auditoría quieren: ¿Qué control falló? ¿Qué norma está implicada? ¿Estamos expuestos de una manera que sea notificable?

Penligent.ai: Tres elementos diferenciadores

Control mediante lenguaje natural en lugar de fricción CLI

La mayor parte de la automatización de pentesting todavía espera un operador que pueda coser a mano Nmap, extensiones Burp, scripts de derivación de autenticación personalizados, herramientas de repetición y escáneres de configuración errónea en la nube. Penligent.ai está posicionado para eliminar esa barrera. Usted describe lo que desea ("Enumerar los portales de administración expuestos en la puesta en escena, intentar la reproducción de tokens cuando esté permitido y generar el impacto de PCI DSS"). El sistema interpreta la intención, gestiona la lógica de sesión, maneja la limitación de velocidad y los flujos de inicio de sesión, y ejecuta el flujo de ataque.

Esto es importante porque reduce el nivel de exigencia. No es necesario que cada escuadrón tenga un ingeniero ofensivo senior que domine cinco cadenas de herramientas diferentes. El modelo es: "pregunta en lenguaje normal, obtén trabajo de grado atacante".

Orquestación de más de 200 herramientas de seguridad en una cadena de destrucción

La mayoría de las empresas ya poseen escáneres, fuzzers, auditores de credenciales, secret finders, CSPM, escáneres de contenedores, analizadores de exposición CI/CD, probadores de bypass WAF, herramientas de repetición, kits de escalada de privilegios, recolectores OSINT, etcétera. El coste real es el pegamento. ¿Quién cose todo eso en "así es como he llegado desde un punto final de depuración expuesto a las credenciales de S3 hasta el acceso a la base de datos de producción"?

El punto de vista de Penligent.ai es la orquestación a escala: coordinar más de 200 herramientas de seguridad y alimentar sus resultados en una única narrativa de explotación en lugar de 200 resultados de análisis desconectados. En lugar de "Aquí hay 38 problemas de API de gravedad media", se obtiene:

- Punto de entrada

- Método de abuso de autenticación o ruptura de confianza

- Escalón(es) lateral(es)

- Acceso resultante

- Radio de explosión si un atacante lo encadena en producción

Para el liderazgo, eso se lee como "así es como aterrizaría el rescate".

Para ingeniería, se lee como "este es el par exacto de petición/respuesta que nos hizo dueños".

Informes de conformidad y visualización de la cadena de ataques

Pentera hace hincapié en el trazado de rutas de ataque, la prioridad de reparación y los resúmenes de riesgos en lenguaje empresarial para ejecutivos y consejos de administración. RidgeBot hace hincapié en la explotabilidad respaldada por pruebas para acelerar la corrección ("no solo una vulnerabilidad, un punto de apoyo real").

Penligent.ai da ese último paso en un lenguaje de cumplimiento formal. El resultado se estructura en torno a:

- Qué control ha fallado (familia de controles ISO 27001, requisito PCI DSS, función NIST).

- La cadena técnica exacta que prueba el fallo.

- El radio de la explosión.

- La ruta de reparación recomendada y el equipo responsable.

Esto permite que la seguridad, el cumplimiento y la ingeniería trabajen en el mismo artefacto. Se puede pasar directamente de "lo hemos encontrado" a "somos responsables de ello" y a "podemos demostrar que lo hemos solucionado".

Dónde se utiliza realmente - Escenarios típicos

- Superficies web y API externas

Pídale al agente que descubra los paneles de administración expuestos, que compruebe la gestión de sesiones débiles o la repetición de tokens (dentro del alcance permitido) y que genere pruebas listas para auditoría, además de la asignación PCI DSS / NIST para cualquier hallazgo que afecte a datos de pago o confidenciales. - Superficie de ataque de la nube y los contenedores

Apunte pentestAI a servicios efímeros, roles IAM mal asignados, ejecutores CI/CD huérfanos o clústeres de preparación expuestos. Aquí es donde vive la "infraestructura en la sombra". Pentera comercializa explícitamente la validación continua a través de superficies internas, perimetrales y en la nube como esencial porque los atacantes ahora pivotan a través de configuraciones erróneas, credenciales filtradas y reutilización de credenciales en lugar de a través de un único perímetro monolítico. - Cuadros de mando internos y backends privilegiados

Muchas de las peores brechas parten de "es sólo interno, nadie de fuera verá esto". En la práctica, esa suposición muere en el momento en que las credenciales se filtran o un subdominio de montaje se hace público. Un flujo de trabajo agencial puede demostrar, con pruebas concretas, que esa suposición era errónea. - Asistente AI / LLM / superficies de agentes

A medida que las organizaciones envían copilotos internos, bots de soporte autónomos y asistentes internos con privilegios de datos, los atacantes están experimentando con la inyección inmediata, cargas útiles de "instrucciones invisibles" y engañando a los agentes de IA para que exfiltren secretos o ejecuten acciones. Pentera ha hablado públicamente de la validación basada en la intención y en el lenguaje natural para reflejar el comportamiento humano de los adversarios a medida que evoluciona en tiempo real.

Penligent.ai se dirige a esta misma capa: "Tratar al asistente de IA como un microservicio de alto valor con privilegios. ¿Podemos coaccionarlo? ¿Podemos encadenar esa coerción en movimiento lateral?". El resultado es un informe que sus equipos de seguridad y cumplimiento pueden enviar.

Despliegue y flujo de trabajo

Penligent.ai está pensado para sentarse encima de lo que ya tienes, no para sustituirlo. El flujo de trabajo es el siguiente:

1. Describes la prueba en inglés sencillo:

"Escanear staging-api.internal.example en busca de paneles de administración expuestos.

Intento de fijación de sesión/repetición de token cuando esté permitido.

Capture capturas de pantalla y pares de solicitud/respuesta.

Luego generar hallazgos ISO 27001 / PCI DSS / NIST".

2. El agente orquesta:

- Recon y herramientas OSINT (subdomain enum, service fingerprinting)

- Utilidades de comprobación de autenticación/sesión

- Herramientas de intento de explotación dentro de los límites de la política

- Simuladores de movimiento lateral (si están dentro del alcance)

- Captura y normalización de pruebas

3. La plataforma ensambla:

- Diagrama de la cadena de ataque (punto de entrada → paso lateral → impacto)

- Paquetes de pruebas técnicas (trazas HTTP, PoC, capturas de pantalla)

- Mapa de cumplimiento: qué requisito se ha incumplido, por qué es importante

- Una lista de soluciones prioritarias alineadas con los equipos responsables.

El resultado no es "aquí tienes una carpeta llena de resultados de escáner". El resultado es una historia:

- Así es como entraría un atacante.

- Esto es lo que obtendrían.

- Este es el control que viola.

- He aquí quién tiene que arreglarlo.

- Así es como demostraremos a la auditoría y a la dirección que está arreglado.

Esa es la verdadera promesa de pentestAI tal y como la define Penligent.ai: entrada de intenciones en lenguaje natural, acción ofensiva orquestada con múltiples herramientas, salida de pruebas mapeadas de conformidad, sin necesidad de que cada ingeniero sea un red teamer de carrera.