En el panorama moderno de la ciberseguridad, en el que las amenazas evolucionan a una velocidad sin precedentes, las pruebas de penetración automatizadas han surgido como una de las formas más eficaces de garantizar que se identifican y abordan las vulnerabilidades antes de que puedan ser explotadas. Las organizaciones están sometidas a una intensa presión para mantener un conocimiento constante de su postura de seguridad, y las pruebas de penetración tradicionales a menudo requieren días o incluso semanas de esfuerzo manual por parte de profesionales altamente especializados. Esta dependencia de las habilidades de los expertos, junto con la necesidad de tiempo y recursos significativos, hace que las pruebas frecuentes y exhaustivas sean difíciles de mantener.

En cambio, las pruebas de penetración automatizadas ofrecen una combinación de velocidad, repetibilidad y escalabilidad que cambia el paradigma de la evaluación de la seguridad. Soluciones como Penligente Impulsar esta transformación integrando la inteligencia en todas las fases, desde la comprensión de los comandos del lenguaje natural y la orquestación de cadenas de herramientas complejas hasta la validación de los resultados en tiempo real y la producción de información práctica.

¿Qué son las pruebas de penetración automatizadas?

Las pruebas de penetración automatizadas se refieren a la práctica de utilizar sistemas de software especializados para emular las actividades de un intruso malintencionado y buscar puntos débiles de seguridad en redes, sistemas y aplicaciones web. A diferencia de la exploración convencional de vulnerabilidades, que se limita a identificar problemas potenciales sin evaluar su impacto real, las pruebas de penetración automatizadas dan el paso adicional de intentar explotar estas debilidades en condiciones controladas.

Esto proporciona a los equipos de seguridad no sólo una imagen más clara del panorama potencial de amenazas, sino también pruebas concretas de la viabilidad y gravedad de cada vulnerabilidad.

Ventajas prácticas de las pruebas de penetración automatizadas

La ventaja más convincente de las pruebas de penetración automatizadas reside en su capacidad para comprimir el calendario de pruebas de varios días a cuestión de horas sin sacrificar la precisión. Al mantener una metodología coherente en todas las pruebas, se elimina la variabilidad que suele surgir cuando distintos evaluadores realizan las pruebas manualmente.

Además, su escalabilidad permite a las organizaciones ampliar las evaluaciones de seguridad a cientos o incluso miles de activos sin un aumento proporcional del esfuerzo humano. Cuando se integra en un canal de integración y despliegue continuos, crea una capa de defensa viva que responde a los cambios de código y a las actualizaciones de la infraestructura prácticamente en tiempo real.

Con Penligent, estas ventajas se refuerzan aún más, ya que su interfaz de lenguaje natural actúa como centro de mando para orquestar más de 200 herramientas estándar del sector, mientras que su inteligencia incorporada garantiza que los resultados no sólo se recopilan, sino que se comprenden, validan y priorizan para que los recursos puedan centrarse en abordar los riesgos más urgentes.

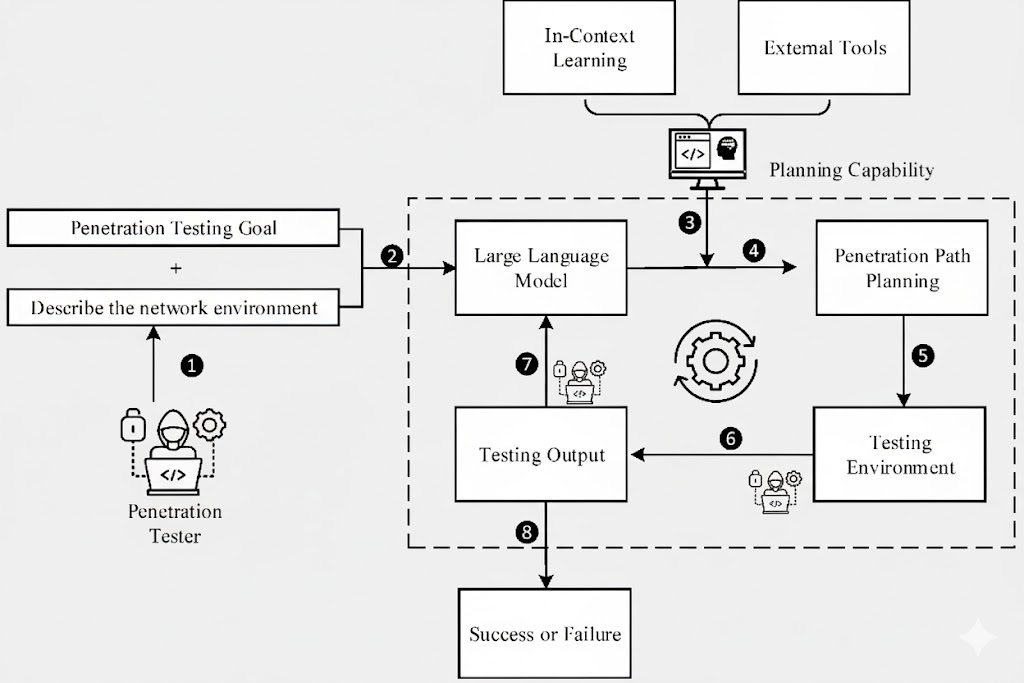

Flujo de trabajo de las pruebas de penetración automatizadas

En la práctica, las pruebas de penetración automatizadas siguen una secuencia lógica diseñada para imitar las etapas progresivas de un ataque en el mundo real, manteniéndose dentro de un marco controlado y ético. El proceso suele comenzar con el descubrimiento de activos, mediante el cual el sistema identifica todos los puntos finales, servicios y componentes de red accesibles que podrían formar parte de la superficie de ataque.

El siguiente paso consiste en la exploración exhaustiva de vulnerabilidades, que aprovecha múltiples motores de exploración para detectar fallos conocidos, desde configuraciones erróneas hasta versiones de software obsoletas. Tras la detección, la plataforma de pruebas pasa a la explotación y validación, donde intenta confirmar la existencia de vulnerabilidades simulando escenarios de explotación. Esto garantiza que los resultados sean fiables y no meramente especulativos.

Por último, el proceso culmina con la elaboración de informes y orientaciones de corrección, que generan un documento detallado en el que se exponen los problemas confirmados, sus niveles de riesgo y recomendaciones explícitas de medidas correctoras.

Plataformas como Penligent perfeccionan este flujo de trabajo eliminando la necesidad de orquestación manual entre pasos. Con Penligent, un operador puede simplemente expresar un objetivo en lenguaje natural, como "Analizar esta aplicación en busca de...". Riesgos de inyección SQL" -y el agente de IA interpreta la solicitud, ejecuta el descubrimiento de activos específicos, selecciona las herramientas adecuadas (por ejemplo, SQLmap, Nmap, Nuclei), valida todos los hallazgos en tiempo real, asigna clasificaciones de prioridad y elabora un informe colaborativo sobre el que el equipo de seguridad puede actuar inmediatamente. Este enfoque integrado no sólo acelera el ciclo, sino que también garantiza que las vulnerabilidades de alta prioridad pasen al frente de la cola de reparación sin necesidad de triaje manual.

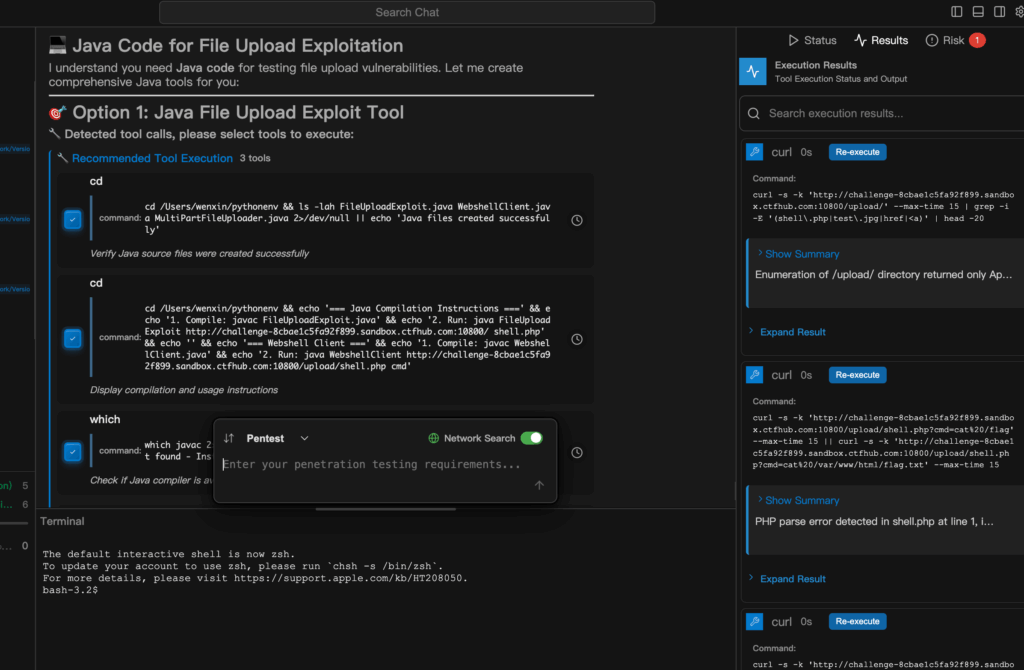

Flujo de trabajo automatizado de pruebas de penetración demostrado en Java

Para ilustrar el flujo de trabajo, a continuación se muestra un programa Java conceptual que representa las etapas de las pruebas de penetración automatizadas. Aunque simplificado, refleja los pasos clave -descubrimiento de activos, exploración de vulnerabilidades, validación y generación de informes- y puede ampliarse para integrar herramientas de seguridad reales mediante llamadas a la línea de comandos o a la API.