Introducción

En el panorama actual de la ciberseguridad, con vulnerabilidades de día cero y los modelos de ataque basados en inteligencia artificial se multiplican a la velocidad de la máquina, el cifrado TLS (Transport Layer Security, seguridad de la capa de transporte) sigue siendo el guardián que a menudo se pasa por alto: la espina dorsal criptográfica de todas las comunicaciones seguras.

TLS no es sólo un protocolo; es el tejido criptográfico que sustenta todo el modelo de confianza de Internet. Cada sesión HTTPS segura, cifrada API y el handshake IoT protegido se basa en él.

Entrando en 2025, con las amenazas cuánticas en el horizonte y los sistemas de IA ampliamente desplegados en ataque y defensa, la precisión en la implementación de TLS es más crítica que nunca.

Para los encargados de las pruebas de penetración, los equipos rojos y los ingenieros de seguridad de IA, comprender TLS ya no es opcional: es el "billete de entrada" a la detección moderna de vulnerabilidades, las auditorías de configuración cifrada y los marcos de pruebas de seguridad automatizadas.

¿Qué es el cifrado TLS?

TLS (Transport Layer Security) es el sucesor de SSL, utilizado para establecer canales cifrados entre dos puntos finales, normalmente un cliente y un servidor. Garantiza los tres pilares básicos de la seguridad de la red:

| Pilar de seguridad | Función TLS | Resultado |

|---|---|---|

| Confidencialidad | Protege los datos transmitidos mediante cifrado simétrico. | Evita las escuchas |

| Integridad | Utiliza códigos de autenticación de mensajes (MAC) para detectar manipulaciones | Evita la modificación de datos |

| Autenticación | Verifica la identidad del servidor mediante certificados digitales | Evita los ataques de intermediario |

Aunque el protocolo es conceptualmente sencillo, los fallos en el mundo real casi siempre provienen de detalles de implementación: suites de cifrado heredadas, certificados mal configurados o sistemas que aún ejecutan TLS 1.0/1.1. Incluso los ingenieros más experimentados pueden encontrarse con fallos en el protocolo de enlace debido a desajustes en la versión o a certificados intermedios caducados.

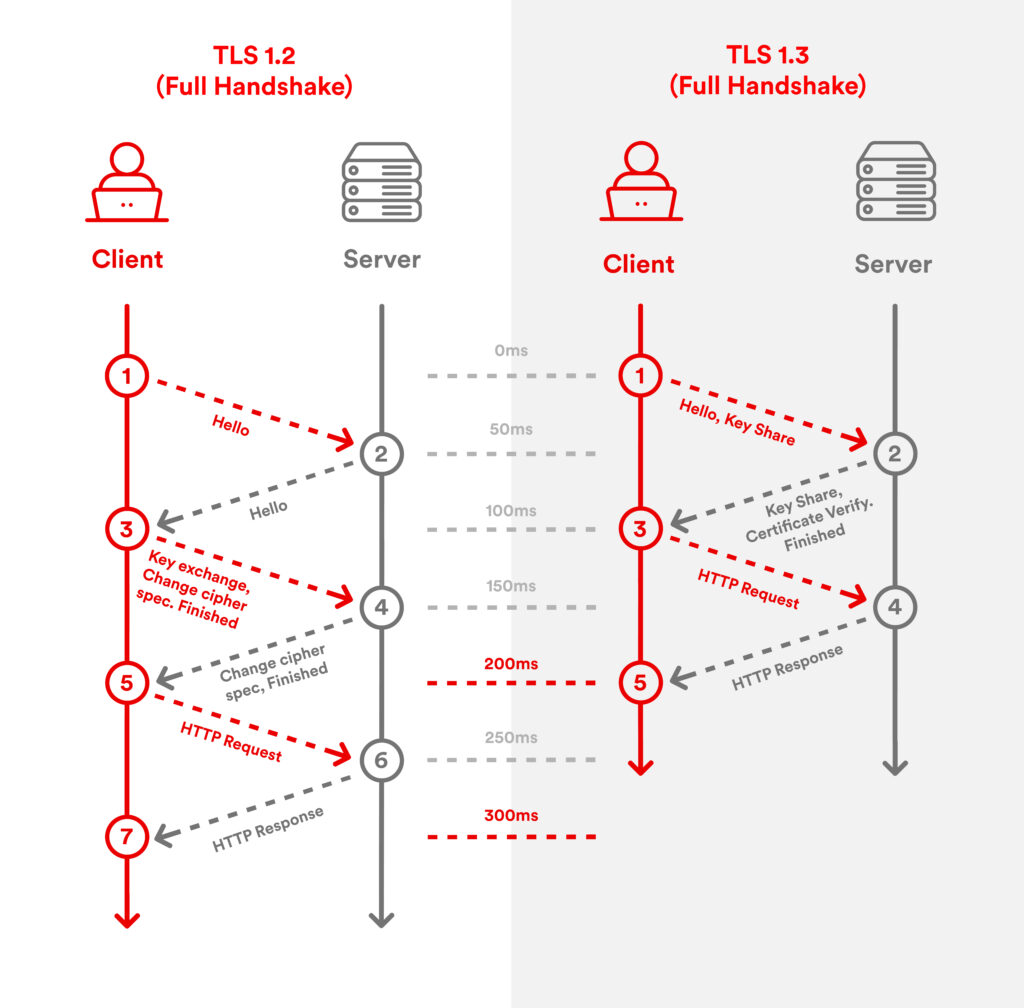

TLS 1.3: un salto en velocidad y seguridad

TLS 1.3 representa la evolución más significativa del protocolo desde su creación. Introducido en 2018, agiliza el proceso de apretón de manos y elimina algoritmos criptográficos inseguros como RC4, SHA-1 e intercambios de claves RSA estáticos.

| Característica | TLS 1.2 | TLS 1.3 |

|---|---|---|

| Idas y vueltas para el apretón de manos | 2-3 | 1 (o 0, compatible con 0-RTT) |

| Cifrados obsoletos | Parcial | Todo eliminado |

| Secreto hacia delante | Opcional | Obligatorio |

| Datos 0-RTT | No se admite | Apoyado (existe riesgo de repetición) |

TLS 1.3 equilibra el rendimiento y la privacidad, lo que resulta crucial para las llamadas API de alta frecuencia, los sistemas IoT y los sistemas de seguridad basados en IA que necesitan miles de conexiones cifradas en milisegundos.

Sin embargo, 0-RTT conlleva riesgos de repetición, lo que nos recuerda que la seguridad y la comodidad son siempre un acto de equilibrio.

Handshake TLS: cómo se negocia el cifrado

El núcleo de TLS es el "apretón de manos", una secuencia de mensajes que establece un secreto compartido, negocia conjuntos de cifrado y autentica al servidor (y, opcionalmente, al cliente).

Durante un típico handshake TLS 1.3:

- ClienteHola: El cliente envía las versiones de TLS compatibles, los conjuntos de cifrado y un nonce aleatorio.

- ServidorHola: El servidor selecciona la versión TLS, el conjunto de cifrado y proporciona su certificado.

- Intercambio y acabado de llaves: Ambas partes calculan el secreto compartido, intercambian mensajes terminados con verificación HMAC.

La opción 0-RTT permite al cliente enviar datos inmediatamente después de ClientHello, utilizando claves previamente negociadas, lo que mejora la latencia a riesgo de ataques de repetición.

Fallos y errores comunes de TLS

Incluso los ingenieros experimentados pueden desconfigurar TLS, provocando graves vulnerabilidades o fallos en el protocolo de enlace. Los problemas más comunes incluyen:

| Mala configuración | Impacto | Detección |

|---|---|---|

| Certificados caducados/no válidos | El navegador/API rechaza la conexión | Inspección de certificados u OpenSSL s_client |

| Suites de cifrado débiles | Vulnerable a los ataques a la baja | Escaneos nmap/sslyze |

| Contenido mixto | Recursos HTTP inseguros en la página HTTPS | Consola del navegador, rastreador automatizado |

| Falta HSTS | Susceptible a MITM mediante ataques de banda | Análisis de las cabeceras de seguridad |

| Desajuste del proxy inverso / equilibrador de carga | TLS terminado en proxy, backend mal configurado | Pruebas de punto final |

Herramientas como OpenSSL, nmap, sslyzey las comprobaciones de seguridad automatizadas de CI/CD son indispensables para detectar estos errores a tiempo.

Pruebas de penetración y automatización

Para los ingenieros de seguridad de IA o los probadores de penetración, las desconfiguraciones de TLS son objetivos de gran valor. Automatizar las auditorías de TLS puede ahorrar cientos de horas de trabajo.

Ejemplo de flujo de trabajo de automatización (Python + OpenSSL):

importar subproceso

hosts = ['ejemplo.com', 'api.ejemplo.com']

for host in hosts:

result = subprocess.run(['openssl', 's_client', '-connect', f'{host}:443'], capture_output=True, text=True)

if "Verificar código de retorno: 0 (ok)" in result.stdout:

print(f"{host} TLS OK")

si no

print(f"{host} TLS ERROR")

Este sencillo fragmento comprueba la validez del certificado y el éxito del apretón de manos básico en varios puntos finales.

Detección de puntos débiles de TLS basada en IA

Las plataformas de seguridad modernas, como Penligent.aiAproveche la IA para detectar anomalías de TLS en las redes empresariales.

Las características clave incluyen:

- Escaneado automático de suites de cifrado débiles, certificados caducados y anomalías en el apretón de manos.

- Detección de anomalías basada en IA en patrones repetidos de apretón de manos para detectar ataques MITM o de degradación.

- Integración de canalizaciones CI/CD para la supervisión continua de puntos finales TLS.

Al combinar la detección de anomalías basada en ML con la validación basada en reglas, Penligent.ai permite a los equipos de seguridad corregir de forma proactiva las configuraciones erróneas de TLS antes de que sean explotadas.

TLS en las canalizaciones de seguridad basadas en IA

Los sistemas de seguridad impulsados por IA dependen cada vez más de TLS para los flujos de datos cifrados entre microservicios, API en la nube y puntos finales de IoT.

El escaneado automatizado, la detección de anomalías y las pruebas de penetración integran ahora comprobaciones TLS a escala:

- Validación automática de certificados: Verificación continua del estado de validez, caducidad y revocación.

- Auditoría del conjunto de cifrado: Detectar cifrados obsoletos o débiles, incluidas las vulnerabilidades de fallback.

- Análisis de patrones de apretón de manos: La IA identifica comportamientos de apretón de manos anómalos que indican posibles ataques MITM.

Penligent.ai aplicado a las auditorías TLS

Penligent.ai puede aplicarse directamente a evaluaciones TLS a gran escala. Los ingenieros de seguridad pueden desplegarlo para escanear cientos de puntos finales, clasificar automáticamente las configuraciones erróneas y generar informes de corrección procesables.

Ejemplo de flujo de trabajo:

- Penligent.ai rastrea todos los puntos finales de la API, recopilando metadatos del apretón de manos.

- El motor de IA analiza versiones TLS, suites de cifrado, cadenas de certificados y tiempos de apretón de manos.

- Los informes automatizados destacan los puntos finales con TLS obsoleto, cifrados débiles, certificados caducados o anomalías en el apretón de manos.

Esta automatización permite a los equipos de seguridad priorizar las medidas correctoras en función de la exposición real al riesgo y no de errores anecdóticos.

Preparación para el TLS postcuántico

La computación cuántica introduce amenazas potenciales para la criptografía tradicional de clave pública, en particular RSA y ECDSA, que sustentan TLS en la actualidad.

El TLS poscuántico pretende integrar algoritmos resistentes a la cuántica, como CRYSTALS-Kyber o Dilithium, para proteger los intercambios de claves y las firmas.

Los ingenieros de seguridad deberían:

- Supervisar los estándares post-cuánticos emergentes (resultados del concurso NIST PQC).

- Implantar TLS híbrido (clásico + poscuántico) en entornos de prueba.

- Validar continuamente la agilidad criptográfica en los procesos de automatización para adaptarse a futuras depreciaciones de algoritmos.

Mejores prácticas de ingeniería: Lista de comprobación TLS

| Categoría | Recomendación |

|---|---|

| Gestión de certificados | Utilizar la renovación automática, controlar la revocación, hacer cumplir HSTS |

| Suites de cifrado | Desactivar cifrados débiles, preferir algoritmos AEAD (AES-GCM, ChaCha20-Poly1305) |

| Apretón de manos y sesión | Aplicar TLS 1.2+, forward secrecy, validar la reanudación de forma segura |

| Proxy y equilibrador de carga | Garantizar el cifrado de extremo a extremo, reenviar cabeceras, mantener la confianza en los certificados |

| Automatización y control | Integre la detección basada en inteligencia artificial, registre las anomalías en el apretón de manos y avise de los certificados caducados. |

Conclusión

El cifrado TLS es la base de la comunicación digital segura. Los ingenieros de seguridad de IA, los probadores de penetración y los equipos de DevOps deben comprender no solo la teoría de TLS, sino también su implementación en el mundo real, las pruebas automatizadas y los posibles errores de configuración.

Plataformas como Penligent.ai permiten a los equipos ampliar la detección y clasificar los riesgos. Combinando las mejores prácticas criptográficas, las pruebas asistidas por IA y la preparación post-cuántica, las organizaciones pueden garantizar la seguridad de las comunicaciones y adelantarse a las amenazas en evolución.