En el panorama hiperconectado de hoy en día, la ciberseguridad ya no consiste en cortafuegos perimetrales o ciclos manuales de pentesting, sino en resiliencia, automatización y adaptabilidad en tiempo real. Gama Cibernética Los entornos están ahora en el centro de esta transformación.

Un ciberrancho es un entorno de simulación controlado y de alta fidelidad que permite a los profesionales de la seguridad probar, validar y mejorar sus ciberdefensas en condiciones de ataque reales, sin poner en riesgo los sistemas de producción. Utilizados originalmente por agencias militares y de inteligencia, los ciberrangos han evolucionado hasta convertirse en potentes plataformas de formación y pruebas para empresas, equipos SOC y operaciones de seguridad basadas en IA.

En la era de la IA, en la que las superficies de amenaza se expanden más rápido de lo que los equipos humanos pueden manejar, la integración de la automatización, la simulación y el aprendizaje adaptativo a través de Cyber Ranges proporciona una ventaja estratégica. Permite a los equipos rojos, azules y morados colaborar en entornos de amenazas dinámicos, mejorando continuamente sus habilidades y su postura defensiva.

Este artículo explora la arquitectura, las aplicaciones y la integración de IA de Cyber Ranges, y cómo las herramientas de pruebas inteligentes de próxima generación como Penligent.ai están redefiniendo la forma en que los equipos de ciberseguridad validan y refuerzan sus defensas.

Por qué es importante el ciberespacio en la era de la IA

Las pruebas de ciberseguridad tradicionales dependían en gran medida de métodos estáticos: pentests manuales, análisis de vulnerabilidades basados en reglas y manuales de respuesta a incidentes fijos. Estos enfoques no se adaptan a las amenazas polimórficas y automatizadas de hoy en día. Cyber Ranges llena este vacío ofreciendo ecosistemas de simulación dinámicos, continuos y repetibles.

- Superar el déficit de cualificaciones Ante la escasez de profesionales cualificados en ciberseguridad, las Ciberbolsas actúan como campamentos virtuales. Permiten una formación realista y repetible en condiciones de fuego real, desde simulaciones básicas de phishing hasta simulaciones avanzadas de phishing. exploits de día cero.

- Mejorar la colaboración en equipo En un Cyber Range, los equipos rojos (atacantes), azules (defensores) y morados (coordinadores híbridos) operan en un espacio unificado. Los sistemas basados en IA pueden ajustar dinámicamente la intensidad de los ataques, obligando a los defensores a adaptarse y evolucionar, creando un bucle de retroalimentación continua entre ataque y defensa.

- Emulación adaptativa de amenazas Los campos de tiro modernos incorporan modelos de amenazas de IA que evolucionan a medida que lo hacen los adversarios. En lugar de reproducir los mismos patrones de ataque, los simuladores basados en IA modifican las tácticas, técnicas y procedimientos (TTP) para reflejar el comportamiento actual de las APT, convirtiendo el entrenamiento en un juego de guerra viviente.

- Resiliencia a través del realismo Al imitar la topología de la red empresarial, los puntos finales de IoT y los sistemas de control industrial (ICS/SCADA), los Cyber Ranges reproducen la complejidad de las infraestructuras reales. Este realismo garantiza que las medidas de seguridad validadas en el Cyber Ranges se aplican realmente en la producción.

Arquitectura central y componentes técnicos de un ciberrango

Un Cyber Range bien diseñado refleja la estructura y el comportamiento de una red empresarial real, pero en un entorno totalmente aislado y controlable. Su arquitectura suele constar de varias capas integradas que trabajan juntas para ofrecer realismo, escalabilidad y un impacto medible en la formación.

| Capa | Descripción | Tecnologías clave |

|---|---|---|

| Capa de infraestructura | Servidores virtualizados, routers, IoT y activos ICS que forman la superficie de ataque | VMware, KVM, Docker, Kubernetes |

| Capa de emulación de red | Simulación de tráfico en tiempo real, enrutamiento, latencia y limitaciones de ancho de banda. | GNS3, Mininet, ns-3 |

| Capa de organización de escenarios | Define las secuencias de ataque/defensa y la progresión del escenario | Ansible, Terraform, API de Python |

| Capa de simulación de amenazas | Genera operaciones ofensivas realistas, incluidos exploits y malware. | Metasploit, Cobalt Strike, Atomic Red Team |

| Capa de IA/Analítica | Utiliza el ML para ajustar la dificultad y medir el rendimiento de los participantes | TensorFlow, PyTorch, Elastic Stack |

Para ilustrar cómo funciona la orquestación, considere la siguiente configuración YAML que define una red simulada simple con dos hosts y un atacante:

# cyber_range_scenario.yaml

escenario:

nombre: "Simulacro de equipo rojo mejorado con IA"

topología:

nodos:

- nombre: web-server

tipo: vm

sistema operativo: ubuntu

rol: target

- nombre: db-server

tipo: vm

sistema operativo: ubuntu

rol: target

- nombre: attacker

tipo: contenedor

imagen: kali:latest

rol: red_team

red

links:

- de: atacante

a: servidor web

- de: servidor web

hacia: db-server

automatización:

scripts:

- ruta: /opt/attack_scripts/sql_injection.py

- ruta: /opt/attack_scripts/privilege_escalation.sh

Esta configuración crea un banco de pruebas autónomo en el que los algoritmos de IA pueden alterar dinámicamente el comportamiento de los scripts de ataque en función de los datos de respuesta de la defensa, lo que proporciona infinitas permutaciones de entrenamiento.

Casos prácticos y escenarios reales

Los Cyber Ranges se utilizan en todos los sectores industriales y gubernamentales para múltiples objetivos operativos y de formación. A continuación se exponen los cinco casos de uso más impactantes:

- Formación en defensa de la empresa Simule phishing, amenazas internas, propagación de ransomware o ataques DDoS para evaluar la preparación de la detección y la respuesta ante incidentes.

- Colaboración en equipo rojo-azul-morado Establecer un ciclo de entrenamiento continuo en el que las unidades ofensivas y defensivas actúen bajo limitaciones realistas, fortaleciendo la comunicación y las estrategias de adaptación.

- Validación de exploits de día cero Antes de implantar el parche, pruebe los exploits de día cero dentro del intervalo para evaluar la exposición al riesgo de forma segura.

- Pruebas de conformidad y certificación Valide las configuraciones de red y los flujos de datos con respecto a las normas NIST, ISO 27001 o GDPR de forma segura y repetible.

- Desarrollo académico y laboral Las universidades y los centros de formación utilizan los Cyber Ranges como plataformas de aprendizaje experimental para la próxima generación de profesionales de la ciberseguridad.

Ejemplo:

A continuación se muestra un fragmento de Python para automatizar una campaña de phishing simulada para pruebas de equipo rojo:

from faker import Faker

from smtplib import SMTP

fake = Faker()

target_users = ["[email protected]", "[email protected]"]

def send_phish(usuario):

message = f "Asunto: Alerta de seguridad, Estimado {user.split('@')[0]}, Su cuenta caducará pronto. Haga clic aquí para renovarla".

with SMTP('smtp.falsaempresa.local') as smtp:

smtp.sendmail("[email protected]", usuario, mensaje)

for u in usuarios_objetivo:

send_phish(u)

Esta secuencia de comandos imita el tráfico de ataques de phishing a la vez que registra las métricas de respuesta, lo que permite a los defensores medir la precisión de la detección.

Automatización e integración de la IA en ciberespacios

La integración de AI y automatización ha transformado los ciberespacios, que han dejado de ser cajones de arena estáticos y basados en reglas para convertirse en ecosistemas de aprendizaje dinámicos y adaptables. En estos entornos, los sistemas de orquestación basados en IA pueden actuar de forma autónoma:

- Generación y mutación de rutas de ataque basadas en los marcos MITRE ATT&CK

- Ajuste dinámico de la dificultad en función de las respuestas de los defensores

- Puntuar y evaluar las decisiones del equipo azul mediante modelos de aprendizaje por refuerzo.

Ejemplo de pseudocódigo que demuestra la automatización de ataques basada en IA:

from ai_threat_simulator import AIAttackPlanner

planificador = AIAttackPlanner(modelo="mitre_gpt")

plan_ataque = planner.generate_plan(target="corp_network", difficulty="adaptive")

planner.execute(plan_ataque)

Este sistema evoluciona continuamente a medida que los defensores responden -modificando dinámicamente las tácticas, las cargas útiles y los tiempos- creando un bucle de entrenamiento realista y adversario que refleja la presión de los ataques en vivo.

Integración destacada: Penligent.ai - Motor de ataque de IA dirigido a ciberrangos

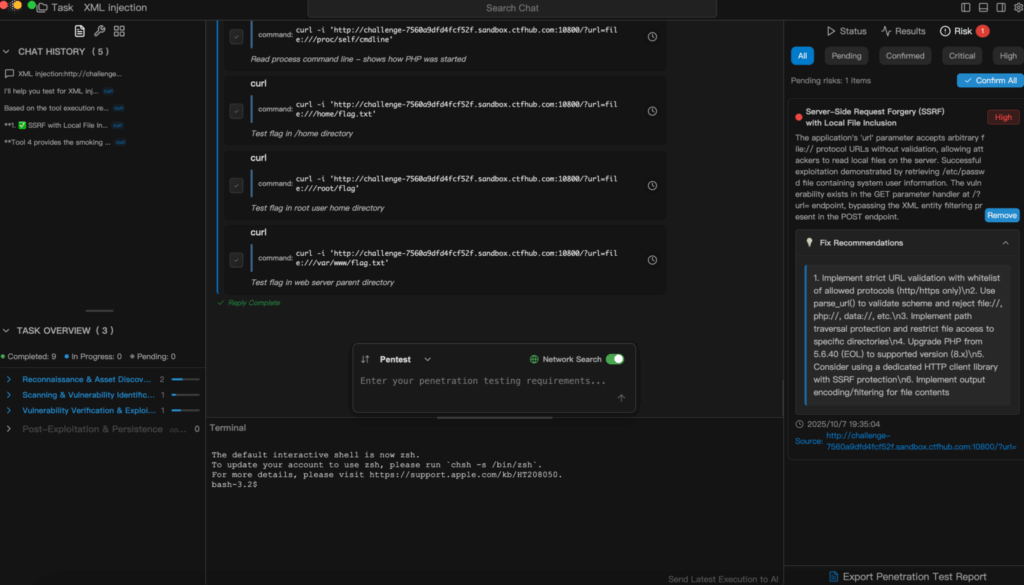

Mientras que los Cyber Ranges sirven como campo de batalla defensivo, Penligent.ai actúa como adversario potenciado por IA, una plataforma de pruebas ofensivas de nueva generación diseñada para desafiar, explotar y validar continuamente las defensas de los Cyber Ranges.

Dentro de este ecosistema ofensivo-defensivo, Penligent.ai puede:

- Lanzar pruebas de penetración autónomas y multivectoriales contra entornos de Cyber Range (nube, IoT, infraestructuras híbridas).

- Adaptar el comportamiento de ataque mediante modelos de refuerzo basados en IA que aprenden de cada reacción defensiva.

- Explote las vulnerabilidades descubiertas durante la simulación y, a continuación, documente y puntúe automáticamente la resistencia del sistema.

- Retroalimentar la inteligencia para mejorar la siguiente iteración del ataque, construyendo un ciclo cerrado de aprendizaje adversarial.

| Aspecto | Alcance cibernético (lado defensivo) | Penligent.ai (Lado ofensivo) |

|---|---|---|

| Propósito | Formación en defensa y validación de la resistencia | Ataque y validación automatizados basados en IA |

| Función | Simula la infraestructura de la empresa | Realización de pruebas de penetración adaptativas |

| Bucle de retroalimentación | Recoge métricas defensivas | Genera inteligencia de ataque y evolución |

| Resultado | Evaluación comparativa de la preparación y respuesta de los equipos | Adaptación continua a las amenazas y descubrimiento de exploits |

Convirtiendo el Cyber Range en un entorno de tiro con fuego real, Penligent.ai aporta autenticidad e imprevisibilidad al proceso de formación. En lugar de ejercicios guionizados, los defensores se enfrentan a adversarios reales que se adaptan a sus necesidades y que están continuamente sondeando, explotando y evolucionando.

Esta integración marca un cambio de paradigma: Los Cyber Ranges ya no son bancos de pruebas aislados, sino ecosistemas vivos en los que los atacantes de IA y los defensores humanos evolucionan juntos, ampliando los límites de la preparación para la ciberseguridad moderna.

Ciberescala en las operaciones de seguridad de las empresas

Para las empresas, los Cyber Ranges desempeñan múltiples funciones operativas:

| Objetivo | Aplicación | Beneficio |

|---|---|---|

| Formación y validación de competencias | Ataques simulados para equipos SOC | Aumenta la velocidad de respuesta ante incidentes |

| Validación de herramientas | Pruebas de rendimiento de EDR, SIEM e IDS | Identifica falsos positivos y lagunas |

| Pruebas de políticas y flujos de trabajo | Realizar simulacros de respuesta bajo un caos controlado | Mejora la coordinación entre equipos |

| Formación de modelos de IA | Introducir datos de ataques simulados en los canales de ML | Mejora los sistemas de defensa predictiva |

Conclusiones: El ciberespacio como futuro de la defensa proactiva

El Cyber Range ya no es un experimento educativo de nicho: es el centro neurálgico estratégico de la ciberseguridad moderna. A medida que las amenazas se automatizan y el comportamiento de los adversarios se basa cada vez más en la inteligencia artificial, los equipos de seguridad no pueden permitirse depender de defensas pasivas o auditorías estáticas. En su lugar, la simulación y la validación continuas y asistidas por IA, tal y como han puesto en marcha plataformas como Penligent.ai - definirá la próxima generación de ciberresiliencia.