Las contraseñas de Safari se refieren a las credenciales que el navegador Safari de Apple almacena localmente o en iCloud Keychain. Para los ingenieros de seguridad, comprender cómo se gestionan, protegen y, en ocasiones, exponen estas contraseñas en ataques reales es esencial para crear aplicaciones seguras y evaluar el riesgo de robo de credenciales.

Safari integra profundamente el almacenamiento de contraseñas y el autorrelleno con las plataformas de Apple y el llavero de iCloud, lo que permite una cómoda reutilización del inicio de sesión en todos los dispositivos, pero también introduce complejas consideraciones de seguridad. En esta guía, analizaremos no solo los mecanismos de gestión de contraseñas, sino también las vulnerabilidades documentadas, los modelos de amenazas y las prácticas de defensa reforzadas.

Qué significa realmente "contraseñas de Safari

El sistema de contraseñas de Safari consta de varios componentes:

- Almacenamiento local de credenciales en el llavero del sistema operativo

- Sincronización del llavero de iCloud en todos los dispositivos

- Autorrelleno funcionalidad en el navegador y las aplicaciones

- Gestión de contraseñas controlada por el usuario a través de la configuración del sistema

El almacenamiento subyacente está cifrado y, cuando se sincroniza a través de iCloud, cifrado de extremo a extremo mediante claves de dispositivo. El diseño de Apple impide intencionadamente que incluso los servidores de Apple descifren las contraseñas de los usuarios en tránsito o en reposo. Sin embargo, las capas de lógica de autorrelleno e interfaz de usuario han sido históricamente áreas de superficie de ataqueEn el caso de los delincuentes informáticos, se trata de la interacción con las páginas web y los datos introducidos por los usuarios, dos ámbitos repletos de potencial adversario. (soporte.apple.com)

Vulnerabilidades históricas en la gestión de contraseñas de Safari

Varias CVE demuestran cómo los componentes de contraseña y autorrelleno de Safari han sido explotados o podrían serlo cuando las salvaguardas fueran insuficientes:

CVE-2018-4137: Exposición del autorrelleno de inicio de sesión de Safari

CVE-2018-4137 es una vulnerabilidad documentada en Apple iOS y Safari donde el La función de autorrelleno de inicio de sesión carecía de confirmación explícita por parte del usuario. antes de rellenar las credenciales guardadas. Este fallo permitía a un sitio web crafteado leer los datos de nombre de usuario/contraseña rellenados automáticamente sin el consentimiento directo del usuario. El componente vulnerable era "Safari Login AutoFill", y Apple publicó actualizaciones para solucionar el problema. yisu.com

Se trata de una clase de vulnerabilidad en la que las credenciales quedan expuestas por fallos lógicos y no por debilidades criptográficas. Subraya que la "capa UX de autorrelleno" es técnicamente una potente interfaz entre los secretos almacenados y los contenidos remotos.

Otros temas relacionados

- Vulnerabilidades de suplantación de lógica/UI podría engañar a Safari para que muestre URL o cuadros de diálogo incorrectos, lo que podría influir en el comportamiento de autorrelleno. soporte apple

- Tanto en las extensiones de navegador como en los gestores de contraseñas integrados se han producido errores históricos en el autorelleno y en la lógica de la API, lo que demuestra que la gestión de credenciales depende en gran medida tanto de la integridad de la interfaz de usuario como de la lógica del backend. soporte apple

Aunque la mayoría de estos problemas antiguos han sido corregidos, son instructivos para ilustrar por qué los ingenieros de seguridad deben examinar los mecanismos de autorrelleno como cualquier superficie API de credenciales.

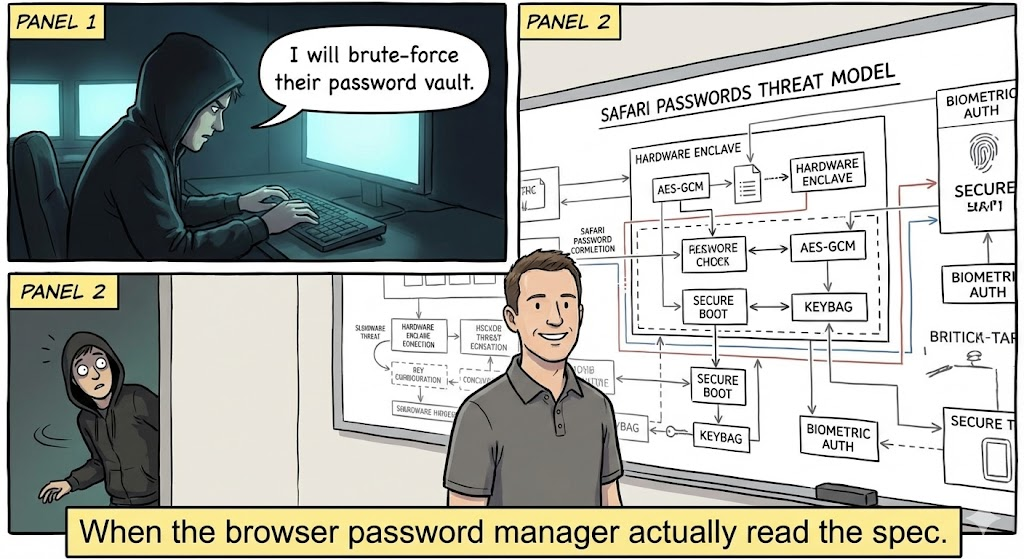

Modelos de amenazas para las contraseñas de Safari

Las principales categorías de riesgo para contraseñas safari incluyen:

| Modelo de amenaza | Descripción | Ejemplo de impacto |

|---|---|---|

| Fuga remota de credenciales | El atacante engaña a la lógica de autorrelleno | Contraseña expuesta a script malicioso |

| Suplantación de la interfaz de usuario | Falsos formularios de inicio de sesión capturan credenciales | Robo de credenciales |

| Abuso de la extensión | Una extensión maliciosa o comprometida extrae datos | Exfiltración de contraseñas |

| Compromiso local | Malware o acceso físico al dispositivo | Extracción de llaveros |

| Secuestro de red | Man-in-the-middle fuerza el envío de credenciales en HTTP | Riesgo ligado a la inseguridad de los formularios |

Esta tabla ayuda a enmarcar las amenazas no sólo como "fallos del navegador", sino como riesgos del sistema y de la interfaz que requieren defensas en capas.

Cómo almacena y protege Safari las contraseñas

La seguridad de las contraseñas de Safari se basa en:

- Cifrado de llaveros - Las contraseñas locales se almacenan de forma segura utilizando las API criptográficas de la plataforma.

- Sincronización de extremo a extremo de iCloud - Cuando está activada, las credenciales se sincronizan entre dispositivos de confianza utilizando claves de cifrado específicas de cada dispositivo.

- Puertas de autenticación de usuarios - El acceso a los detalles de la contraseña normalmente requiere Face ID / Touch ID / código de acceso.

- Políticas seguras de autorrelleno - Safari generalmente sólo autocompleta a través de HTTPS y solicita la acción del usuario.

Sin embargo, las funciones de conveniencia suelen ampliar las interfaces entre el contenido no fiable de las páginas y la lógica de acceso a las credenciales.

Ejemplos de códigos de ataque y defensa

Para ilustrar la exposición a las credenciales y las mejores prácticas defensivas, he aquí 5 ejemplos reales relevantes para el autocompletado de contraseñas y el manejo de formularios de Safari.

Ejemplo 1. Detección de formularios de inicio de sesión HTTP inseguros (superficie de ataque) Detección de formularios de inicio de sesión HTTP inseguros (superficie de ataque)

javascript

document.querySelector("form").addEventListener("submit", function (e) {

if (location.protocol !== "https:") {

console.error("Bloqueando envío de contraseña insegura");

e.preventDefault();

}

});

Esto bloquea los envíos de formularios a través de HTTP, que de otro modo podrían permitir ataques de filtración o de degradación.

Ejemplo 2: Impedir el autorrelleno en campos sensibles

html

<input type="password" autocomplete="new-password" />

En autocomplete="nueva-contraseña" indica que los navegadores no deben rellenar automáticamente las credenciales almacenadas.

Ejemplo 3: CSP para restringir la exposición de credenciales

html

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; form-action 'self';">

Una estricta Política de seguridad de contenidos ayuda a evitar el robo de credenciales mediante el envío de formularios maliciosos.

Ejemplo 4: Refuerzo de la lógica de la interfaz de usuario para confirmar el permiso de autorrelleno

javascript

async function requestAutofill() {

if (await authenticateUser()) {

const creds = await browser.passwords.get({ url: location.origin });

fillForm(creds);

}

}

Este patrón fuerza la confirmación explícita del usuario antes de realizar operaciones arriesgadas de autorrelleno.

Ejemplo 5: Almacenamiento seguro de contraseñas mediante API nativas (iOS/Swift)

rápido

let query: [Cadena: Cualquiera] = [

kSecClass as String: kSecClassGenericPassword,

kSecAttrAccount as String: "exampleAccount",

kSecValueData as String: passwordData

]

SecItemAdd(consulta como CFDictionary, nil)

Utilizando API de llavero de la plataforma garantiza la aplicación de las protecciones nativas (touch/face ID gating).

Prácticas recomendadas para proteger las contraseñas de Safari

Controles de seguridad en torno a contraseñas safari debe incluir:

- Imponer HTTPS para todos los envíos de formularios

- Utilizar restricciones estrictas de CSP y de acción de formulario

- Validar y desinfectar cualquier lógica de activación de autorrelleno de contraseñas

- Supervisar y limitar los permisos de extensión

- Auditoría de acceso al llavero de iCloud con autenticación de dispositivos

Estas prácticas abordan tanto Lógica de interfaz y seguridad de las credenciales.

Penligent: Detección de exposición de credenciales basada en IA

En las aplicaciones web complejas, las pruebas automatizadas a menudo pasan por alto problemas sutiles relacionados con la ruta de las credenciales, especialmente los que tienen que ver con el autorrelleno o la lógica de los formularios basados en secuencias de comandos. Plataformas como Penligente ayudar a los equipos de ingeniería:

- Identificación de activadores de autorrelleno peligrosos en front-end JavaScript

- Correlación de campos de formulario con API de credenciales y patrones de almacenamiento

- Detección de comportamientos de autorrelleno no autorizados en páginas dinámicas

- Integración en CI/CD para detectar problemas en una fase temprana

En lugar de limitarse a escanear las páginas estáticamente, la IA de Penligent analiza cómo interactúan los scripts con las API de formularios y credenciales en tiempo de ejecución, descubriendo fallos lógicos que podrían exponer las contraseñas, incluso si las capas del navegador y del sistema operativo son técnicamente seguras.

CVEs relacionados que merece la pena revisar

Hacer referencia a CVE anteriores ayuda a ilustrar cómo el autorrelleno y la lógica de contraseñas han sido una superficie de ataque significativa:

- CVE-2018-4137: Safari Login AutoFill no requería confirmación explícita y podía exponer las credenciales a contenido crafteado. yisu.com

- CVE-2018-4134: Safari UI spoofing que conduce a un dominio incorrecto o contexto de credenciales. cve.mitre.org

- CVE-2024-23222 y otras CVE de impacto en WebKit demuestran cómo los fallos del motor de navegación influyen en la seguridad en general. cve.mitre.org

Comprender esto demuestra que la seguridad de las contraseñas no sólo tiene que ver con el almacenamiento, sino también con la forma en que los navegadores interactúan con contenidos que no son de confianza.

Conclusión

contraseñas safari se sitúan en la intersección de la comodidad y la seguridad. Si bien iCloud Keychain y AutoFill facilitan el uso, amplían la superficie de ataque en capas de lógica de cliente e interacción con el navegador. Los CVE históricos demuestran que los fallos lógicos y de interfaz de usuario, y no solo las debilidades criptográficas, generan riesgos reales. Mediante la combinación de políticas estrictas de forma y CSP, patrones de programación defensivos y pruebas automatizadas (por ejemplo, plataformas impulsadas por IA como Penligent), los equipos de ingeniería pueden asegurar de forma más fiable los flujos de trabajo de credenciales, incluso en entornos web complejos.