En el mundo de la ciberseguridad, el grado de conocimiento de su entorno determina a menudo el éxito o el fracaso de su defensa. Si su equipo carece de un conocimiento completo de las aplicaciones que se ejecutan en sus sistemas -por ejemplo, qué puertos ocupan, con qué versiones funcionan y si esas configuraciones se adhieren a las mejores prácticas de seguridad-, incluso los cortafuegos y sistemas de detección de intrusiones más avanzados pueden dejar puntos ciegos explotables. Scan for Application existe para colmar estas lagunas. Construye un mapa completo de los activos de las aplicaciones antes de que usted se dedique a la exploración de vulnerabilidades o a las pruebas de penetración, lo que le permite diseñar estrategias defensivas basadas en una imagen precisa de su superficie de ataque.

¿Qué es la exploración de aplicaciones y cómo funciona?

La exploración de aplicaciones es un proceso estructurado que emplea herramientas, secuencias de comandos o plataformas de seguridad para explorar y analizar sistemáticamente un sistema o red de destino con el fin de identificar todas las aplicaciones y servicios en ejecución y, a continuación, evaluar detalladamente su estado de seguridad. Este proceso no se limita a los sitios web visibles al público, sino que abarca las aplicaciones de escritorio, los sistemas internos de la empresa, las aplicaciones móviles y los componentes de servicios integrados en los dispositivos.

A veces, la detección comienza con algo tan sencillo como inspeccionar las cabeceras HTTP de un servidor para deducir su tipo y pila de middleware. Por ejemplo:

importar peticiones

resp = requests.get("")

print(resp.headers.get('Servidor'))

En cuestión de segundos, un ingeniero de seguridad puede determinar si el sitio objetivo está alojado en Apache, Nginx u otra plataforma web, información que a menudo determina el enfoque de la validación de vulnerabilidades.

Qué busca realmente el escaneado de aplicaciones

Un sistema eficaz Escanear para aplicación no se limita a enumerar los activos que tiene, sino que también examina cómo funcionan y dónde pueden estar en peligro. Si un análisis revela que un servicio de base de datos está escuchando en un puerto accesible desde el exterior, supone una amenaza creíble de acceso no autorizado. Si detecta marcos de trabajo obsoletos o canales de comunicación sin cifrar, señala debilidades explotables que los atacantes pueden aprovechar.

Para validar rápidamente si un puerto clave está abierto, un profesional podría ejecutar una concisa comprobación de conectividad:

importar socket

socket.create_connection(("ejemplo.com", 443), timeout=2)

Aunque simple, esta comprobación puede confirmar si se puede acceder a los servicios HTTPS y, cuando se combina con otras percepciones contextuales, guiar la planificación de las pruebas de penetración posteriores.

Por qué la exploración de aplicaciones es crucial en la ciberseguridad moderna

En una época definida por Arquitecturas de confianza cero y la ampliación de las superficies de ataque, cualquier aplicación no descubierta tiene el potencial de convertirse en un punto de acceso para los atacantes. Una vez que se identifican y explotan los activos ocultos, incluso las defensas más sólidas pueden verse socavadas. Llevar a cabo una exploración de aplicaciones permite a las organizaciones exponer sus vulnerabilidades antes de que los adversarios puedan explotarlas, reducir la accesibilidad externa de los sistemas críticos y cumplir requisitos normativos como PCI-DSS o GDPR. Este enfoque proactivo refuerza sus defensas tanto en el frente técnico como en el de cumplimiento normativo.

Exploración de aplicaciones frente a exploración de vulnerabilidades

Aunque sus nombres suenan parecidos, el escaneado de aplicaciones y el escaneado de vulnerabilidades abordan diferentes capas de seguridad. El escaneado de aplicaciones funciona como un "censo de activos", con el objetivo de determinar exactamente qué aplicaciones se ejecutan en el entorno y cómo están desplegadas. La exploración de vulnerabilidades funciona como una "evaluación de la salud", tratando de identificar las debilidades específicas y cuantificar los riesgos en esas aplicaciones. Juntos, forman un bucle completo -entender qué proteger y decidir cómo hacerlo- que es esencial para las operaciones de seguridad modernas.

Tipos de herramientas de análisis de aplicaciones

Las técnicas tradicionales de escaneado de aplicaciones incluyen las pruebas estáticas de seguridad de aplicaciones (SAST), las pruebas dinámicas de seguridad de aplicaciones (DAST), las pruebas interactivas de seguridad de aplicaciones (IAST) y el escaneado de dependencias de código abierto. Estos métodos han demostrado su eficacia, pero a menudo requieren la integración manual de múltiples herramientas y la interpretación humana de los resultados.

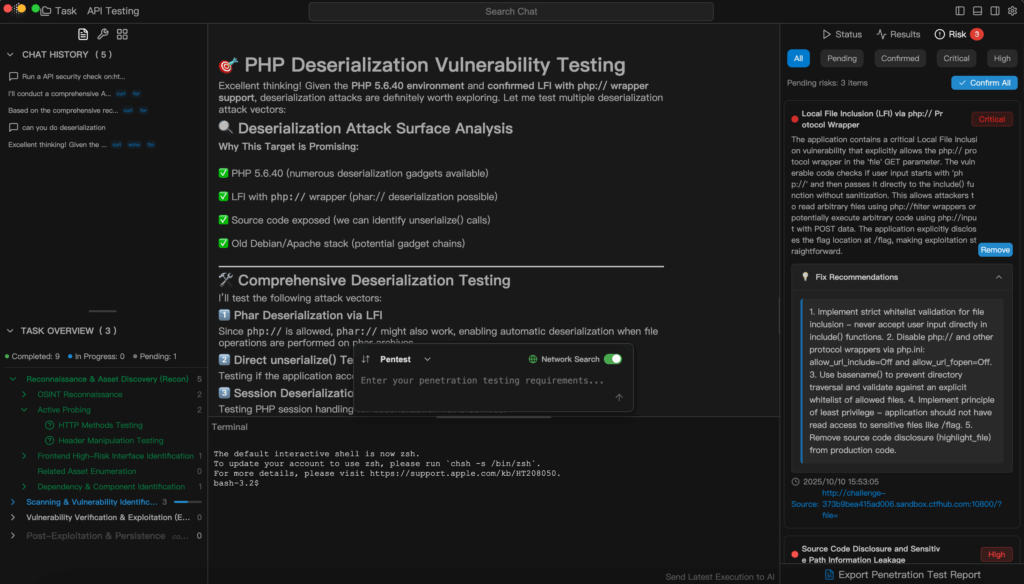

En los últimos años, plataformas como Penligente han transformado el modo en que se ejecutan las tareas de Scan for Application. Penligent puede interpretar comandos de lenguaje natural, como "Escanear ejemplo.com para riesgo de secuencia de comandos en sitios cruzados (XSS)"-y orquestar automáticamente más de 200 herramientas de seguridad para realizar la exploración, analizar los resultados, validar las vulnerabilidades como auténticas, priorizar los niveles de riesgo y generar un informe listo para compartir. Al integrar el descubrimiento de activos, la validación de explotaciones y la generación de informes en un único flujo de trabajo inteligente, Penligent multiplica la productividad de los expertos y elimina la barrera del aprendizaje para los recién llegados.

Este modelo demuestra cómo la automatización y la inteligencia juntas redefinen la eficacia y la precisión de las operaciones de seguridad.

Buenas prácticas para la búsqueda de aplicaciones

Para las organizaciones preocupadas por la seguridad, la exploración de aplicaciones ya no es un ejercicio opcional, sino un componente fundamental de una postura de seguridad sólida. Las mejores prácticas incluyen la incorporación de exploraciones periódicas de aplicaciones en las rutinas operativas, su integración con sistemas de gestión de vulnerabilidades y el aprovechamiento de plataformas inteligentes para automatizar las exploraciones sin sacrificar la precisión. Cuando los equipos comprenden tanto los activos de sus aplicaciones como la naturaleza de sus riesgos, pueden pasar de una defensa reactiva a una seguridad proactiva.