Herramientas de exploración: La perspectiva de un ingeniero de seguridad

Las herramientas de escaneado son un arma de doble filo en la ciberseguridad moderna. Para los defensores, son esenciales para el descubrimiento de vulnerabilidades, el inventario de activos y la validación continua de la seguridad. Para los atacantes, las herramientas de exploración suelen ser el primera fase de explotaciónque permite el reconocimiento, la toma de huellas dactilares y el descubrimiento de puntos débiles a gran escala.

Entender las herramientas de escaneado sólo desde el punto de vista del "producto defensivo" es incompleto. Para proteger los sistemas con eficacia, los ingenieros de seguridad deben comprender cómo utilizan realmente los atacantes las herramientas de exploraciónCómo los escáneres evaden la detección y cómo los defensores pueden identificarlos y neutralizarlos.

Este artículo examina las herramientas de escaneado desde ambos puntos de vista, centrándose en patrones de abuso en el mundo realseguido de cuatro ejemplos concretos de código de ataque y defensa que reflejen los entornos de producción.

¿Qué son las herramientas de escaneado en la práctica?

En el mundo real, las herramientas de escaneado suelen clasificarse en varias categorías:

- Escáneres de red (descubrimiento de puertos y servicios)

- Escáneres de aplicaciones web (sondeo tipo DAST)

- Analizadores de API (análisis de esquemas y comportamientos)

- Escáneres de nubes y activos (detección de errores de configuración)

Los atacantes rara vez confían en una única herramienta. En su lugar, encadenan escáneres ligeros, scripts personalizados y técnicas de evasión para mantenerse por debajo de los umbrales de detección.

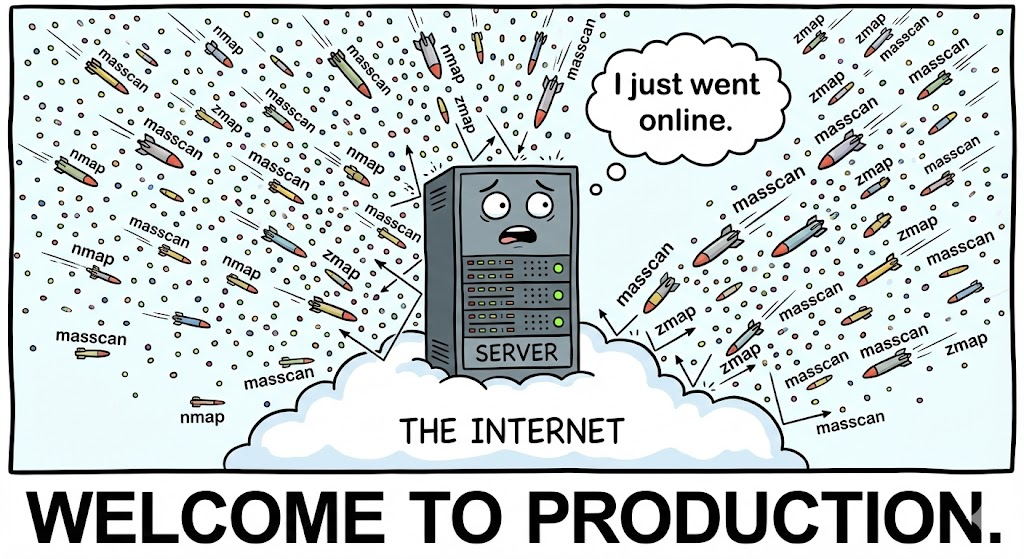

Por qué son importantes las herramientas de análisis en la cadena de ataque

La exploración no es ruidosa por defecto. Los ataques modernos favorecen:

- Exploración a baja velocidad

- IP de origen distribuidas

- Solicitudes conformes al protocolo

- Aleatorización de tiempos y cabeceras

Esto permite a los atacantes mezclarse con el tráfico normal mientras construyen un mapa de ataque preciso.

Ejemplos de códigos de ataque y defensa

A continuación cuatro técnicas habituales de abuso de las herramientas de exploracióncada uno emparejado con un contramedida defensiva práctica.

Ejemplo de ataque 1: Escaneo de puertos a baja velocidad para evadir IDS

En lugar de las clásicas exploraciones rápidas, los atacantes reducen la velocidad de exploración para evitar que se activen las alertas.

Ataque: Escaneo lento de puertos TCP (Python)

python

importar socket

tiempo de importación

objetivo = "192.168.1.10"

puertos = [22, 80, 443, 8080]

para puerto en puertos:

s = socket.socket()

s.settimeout(2)

Inténtalo:

s.connect((objetivo, puerto))

print(f"[+] Puerto {port} abierto")

excepto:

pase

s.close()

time.sleep(10) # intencionadamente lento

Esta exploración puede durar minutos u horas, pero a menudo elude la detección basada en la velocidad.

Defensa: Perfil de la tasa de conexión

python

from colecciones import defaultdict

tiempo de importación

connection_log = defaultdict(list)

def log_connection(ip):

now = tiempo.tiempo()

connection_log[ip].append(now)

recent = [t for t in connection_log[ip] if now - t < 300]

si len(recent) > 20:

print(f "Comportamiento de exploración sospechoso de {ip}")

Perspectiva de la defensa: La detección debe centrarse en comportamiento a lo largo del tiempono sólo el tráfico de ráfagas.

Ejemplo de ataque 2: Evasión de huellas dactilares con escáner web

Los atacantes disfrazan los escaneos para que parezcan tráfico normal del navegador.

Ataque: Escáner enmascarado de cabecera

python

solicitudes de importación

cabeceras = {

"User-Agent": "Mozilla/5.0",

"Accept": "text/html,application/xhtml+xml",

}

payloads = ["/admin", "/.git", "/backup.zip"]

para p en cargas útiles:

r = requests.get(f"{p}", headers=cabeceras)

print(p, r.código_estado)

Esto evita las reglas básicas de "scanner User-Agent".

Defensa: Entropía de ruta y detección de patrones de acceso

python

importar matemáticas

def entropía(s):

from colecciones import Contador

probs = [n / len(s) for n in Contador(s).valores()]

return -sum(p * math.log2(p) for p in probs)

rutas = ["/admin", "/.git", "/backup.zip"]

para p en rutas:

si entropía(p) > 2,5:

print("Ruta de exploración de alto riesgo detectada:", p)

Perspectiva de la defensa: La detección de ataques debe tener en cuenta qué se solicitano sólo a quien lo solicita.

Ejemplo de ataque 3: Escaneado de API mediante enumeración de esquemas

Los atacantes escanean las API para deducir puntos finales y parámetros no documentados.

Ataque: Descubrimiento de parámetros API

python

solicitudes de importación

params = ["id", "user_id", "debug", "admin"]

para p en params:

r = requests.get(

"",

params={p: "1"}

)

si r.codigo_estado != 400:

print(f "Parámetro interesante: {p}")

Esto revela fallos lógicos y de control de acceso ocultos.

Defensa: Lista estricta de parámetros permitidos

python

ALLOWED_PARAMS = {"id"}

def validar_parámetros(solicitud_parámetros):

para p en parámetros_petición:

si p no está en ALLOWED_PARAMS:

raise ValueError("Parámetro no válido detectado")

Perspectiva de la defensa: La gestión flexible de los parámetros convierte la exploración de la API en un oráculo de descubrimiento.

Ejemplo de ataque 4: Escaneo distribuido a través de IPs

Los atacantes distribuyen los escaneos entre varias direcciones IP para eludir la correlación.

Ataque: Exploración de la fuente giratoria (conceptual)

python

targets = ["", ""]

para t en objetivos:

# ejecutado desde diferentes hosts o proxies

send_request_from_random_ip(t)

Cada IP parece benigna, pero colectivamente mapean la aplicación.

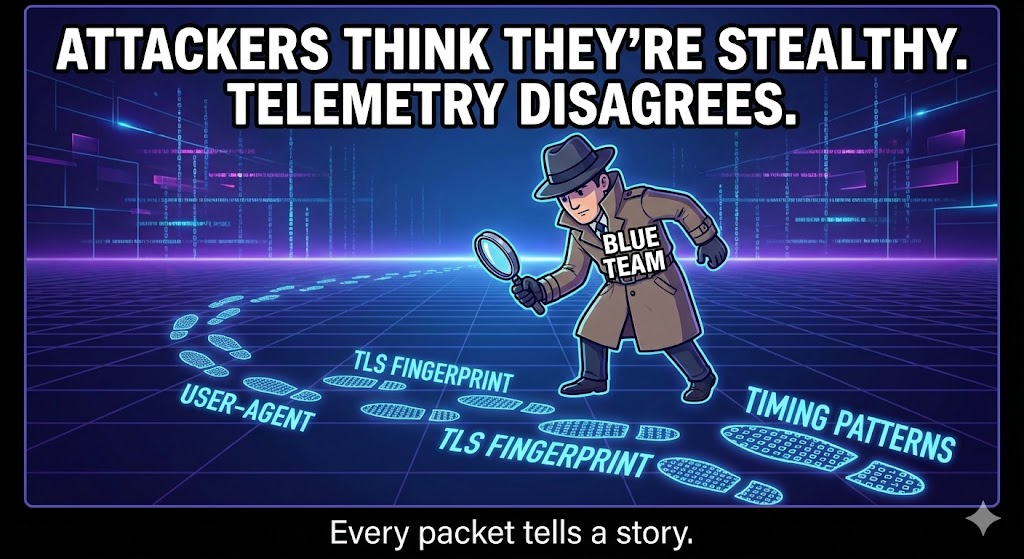

Defensa: Correlación conductual entre IP

python

def correlate_requests(logs):

huella digital = {}

para la entrada en los registros:

clave = (entrada["ruta"], entrada["método"])

fingerprint.setdefault(key, set()).add(entry["ip"])

para k, ips en fingerprint.items():

si len(ips) > 10:

print("Escaneo distribuido detectado en:", k)

Perspectiva de la defensa: Las herramientas de exploración suelen revelarse sólo cuando se contempla de forma holística.

Puntos clave para los equipos de seguridad

Las herramientas de exploración no son intrínsecamente maliciosas, pero sus patrones de abuso son predecibles. Los defensores que se basen únicamente en firmas o reglas estáticas fallarán:

- Exploraciones lentas

- Sondas con enmascaramiento de cabecera

- Ataques de inferencia de API

- Reconocimiento distribuido

Una defensa eficaz requiere:

- Líneas de base conductuales

- Correlación temporal

- Análisis de peticiones semánticas

- Registro sensible al contexto

Reflexiones finales

Las herramientas de exploración representan el movimiento de apertura de casi todos los ataques serios. Tratar la exploración como "ruido de fondo" es uno de los puntos ciegos defensivos más comunes.

Al comprender cómo escanean realmente los atacantes -y al instrumentar las defensas en las capas de protocolo, lógica y comportamiento-, las organizaciones pueden detectar las amenazas. antes de que comience la explotaciónno después de que el daño esté hecho.