Dentro del flujo de trabajo de las evaluaciones de ciberseguridad y las pruebas de penetración, los mecanismos de seguridad basados en navegadores son constantemente un punto focal, y entre ellos, Cross-Origin Resource Sharing (CORS) destaca como una política con implicaciones de gran alcance para la seguridad tanto de las API como de las aplicaciones web modernas. Cuando un probador se encuentra con el mensaje el recurso solicitado no contiene la cabecera "access-control-allow-origin en la consola de un navegador o en un entorno de desarrollo, rara vez se trata de un error técnico trivial, sino que puede indicar un fallo o un descuido en la configuración de origen cruzado del backend o, alternativamente, una restricción deliberada establecida como parte del diseño de seguridad. En las siguientes secciones, analizaremos este mensaje desde un punto de vista pruebas de penetración El objetivo de Penligent es ofrecer una visión global de la seguridad de la información, desentrañar su significado técnico y sus riesgos potenciales, explorar su importancia defensiva a través de escenarios reales y demostrar cómo herramientas como Penligent pueden permitir que las evaluaciones se lleven a cabo de manera más eficiente y con mayor precisión.

¿Qué es la no 'access-control-allow-origin' header error

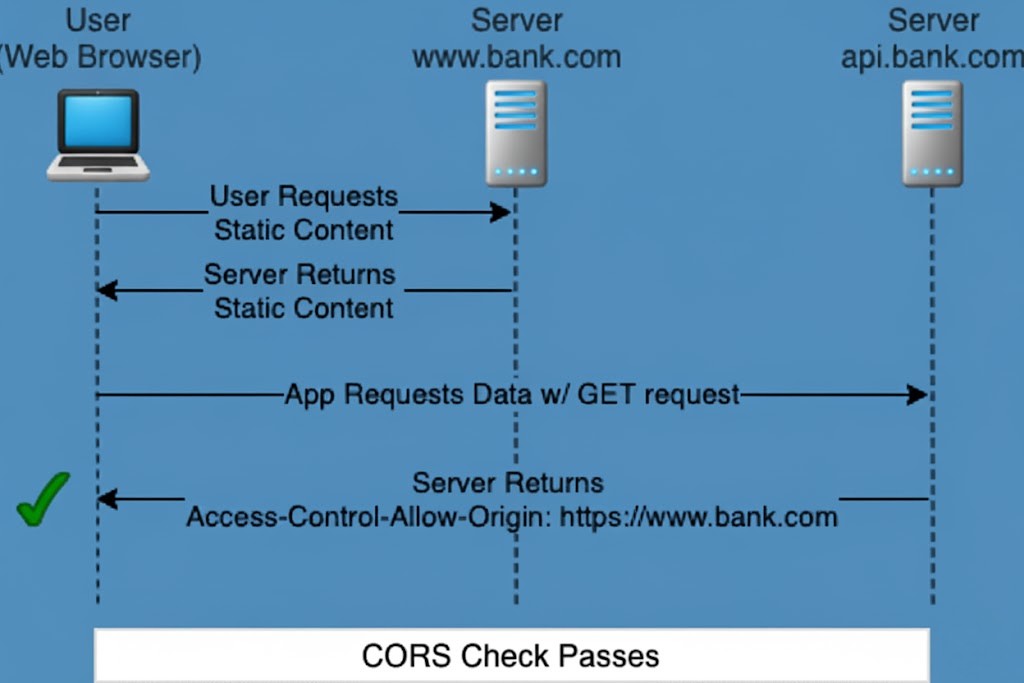

En esencia, CORS es un conjunto de reglas de seguridad de origen cruzado implementadas por los navegadores para restringir el nivel de acceso que puede tener una página web cuando intenta solicitar recursos fuera de su ámbito del mismo origen, cubriendo diferencias en el nombre de dominio, números de puerto o protocolo. Cuando la respuesta de un servidor omite la etiqueta Access-Control-Allow-Origin el navegador, aunque la petición de red subyacente se haya completado técnicamente, se negará a permitir que el código del lado del cliente lea la respuesta y, en su lugar, mostrará el mensaje no 'access-control-allow-origin' header error.

Este comportamiento significa que si un atacante intentara utilizar scripts del navegador para recuperar datos sensibles de origen cruzado sin la autorización adecuada, la restricción lo bloquearía de forma efectiva. Sin embargo, para los encargados de las pruebas de seguridad, ver este mensaje puede indicar que la política de origen cruzado del sistema de destino está insuficientemente configurada o se aplica de forma incoherente, lo que justifica un análisis más profundo tanto de la lógica de negocio como de la postura de seguridad prevista detrás de ella.

Imagine que un evaluador de seguridad ejecuta el siguiente script de prueba de peticiones de origen cruzado en la consola de un navegador:

fetch("")

.then(respuesta => respuesta.json())

.then(datos => console.log(datos))

.catch(error => console.error(error));

Si la respuesta del servidor a esta solicitud no incluye el campo Access-Control-Allow-Origin la respuesta HTTP podría tener este aspecto:

HTTP/1.1 200 OK

Content-Type: application/json

// ❌ Falta Access-Control-Allow-Origin

En tal caso, independientemente de que la petición de red subyacente haya tenido éxito técnicamente, las herramientas de desarrollo del navegador mostrarían un error parecido a:

El acceso a ' origen'' ha sido bloqueado por la política CORS: La cabecera 'Access-Control-Allow-Origin' no está presente en el recurso solicitado.

Un evaluador puede determinar a partir de esto que el acceso de origen cruzado de la API está restringido o que falta una política de origen cruzado.

Aprovechamiento de Penligent para detectar y validar riesgos de seguridad de origen cruzado

En las pruebas de penetración tradicionales, la evaluación de la seguridad de las políticas de origen cruzado suele requerir que los evaluadores trabajen manualmente con herramientas de desarrollo de navegadores, rizo scripts, o funciones de captura de proxy en herramientas como Burp Suite, examinando las cabeceras de respuesta HTTP una a una para determinar si la Access-Control-Allow-Origin esté correctamente configurado. Este proceso no solo lleva mucho tiempo, sino que también es propenso a descuidos o errores de apreciación, sobre todo cuando se trata de escenarios de pruebas de API a gran escala.

Mediante la introducción de un asistente inteligente de pruebas de penetración como Penligent, el flujo de trabajo de evaluación puede transformarse fundamentalmente. Con un simple comando en lenguaje natural como "Comprobar si todas las API bajo este dominio tienen riesgos de política de origen cruzado"Penligent orquestará varias herramientas, incluidas Nmap y Nuclei, para capturar y analizar las cabeceras de respuesta de forma masiva. A continuación, validará los problemas detectados para filtrar los falsos positivos, priorizarlos en función de su gravedad y explotabilidad y, por último, elaborará un informe exhaustivo -completo con detalles sobre vulnerabilidades, evaluaciones de impacto y recomendaciones de corrección- que podrá compartirse y revisarse en colaboración con los miembros del equipo en tiempo real. Este enfoque preserva la profundidad de la evaluación al tiempo que acorta drásticamente el ciclo de pruebas y reduce significativamente la probabilidad de pasar por alto riesgos críticos.

Principales consecuencias para la seguridad del bloqueo de las peticiones cruzadas

Para los probadores de penetración y los auditores de seguridad, el no 'access-control-allow-origin' header no debe descartarse como un mero error funcional, sino que sirve como indicador concreto de la intención del servidor con respecto al control de acceso entre orígenes. Cuando una API excluye deliberadamente este encabezado HTTP de sus respuestas, a menudo implica una postura defensiva, aplicando un aislamiento más estricto para evitar que orígenes desconocidos o potencialmente maliciosos utilicen secuencias de comandos del navegador para obtener datos confidenciales a través de dominios.

Por el contrario, en ciertos escenarios, la aparición de este mensaje puede exponer descuidos en la configuración, por ejemplo, cuando los desarrolladores migran APIs entre entornos (como la puesta en escena a la producción) y no incluyen la configuración de origen cruzado necesaria, lo que resulta en llamadas de negocio legítimas que son bloqueadas por el navegador. Más matizado aún, las configuraciones incoherentes entre orígenes pueden proporcionar a los atacantes un "mapa de permisos" de los puntos finales explotables, guiándoles hacia interfaces que están abiertas o debilitadas. Así pues, distinguir entre los recursos que bloquean intencionadamente el acceso a través del origen y los que carecen inadvertidamente de soporte se convierte en una parte crucial del proceso de pruebas de seguridad.

Correcciones eficaces de los errores de configuración de Access-Control-Allow-Origin

Cuando los resultados de la verificación confirman que la configuración de origen cruzado de una API supone un riesgo para la seguridad o interrumpe los flujos empresariales legítimos, la corrección debe tener como objetivo preservar la disponibilidad operativa al tiempo que se refuerza la seguridad. Un enfoque de bajo riesgo adoptado con frecuencia consiste en aplicar una lista blanca en el servidor que especifique con precisión los orígenes permitidos para las interfaces sensibles, por ejemplo:

Access-Control-Allow-Origin:

Evitar el uso de comodines * es clave aquí, ya que aunque puede resolver rápidamente los problemas de acceso entre orígenes, amplía inadvertidamente la superficie de ataque. Complementar esto con Access-Control-Allow-Methods para restringir los métodos HTTP permitidos, junto con sólidas estrategias de autenticación y gestión de sesiones, pueden garantizar aún más que el acceso entre orígenes sólo se conceda a usuarios autorizados.

En los sistemas complejos en los que intervienen múltiples servicios front-end y back-end, la política de origen cruzado debe abordarse en la fase de planificación arquitectónica en lugar de confiar en correcciones ad hoc, evitando así la reintroducción de vulnerabilidades durante la futura ampliación o mantenimiento.

Conclusión

En conclusión, la no 'access-control-allow-origin' header no es simplemente un error de origen cruzado que los desarrolladores de front-end encuentran a menudo; también es una señal estratégica que los probadores de penetración no deben pasar por alto al evaluar la postura de seguridad de las interfaces del sistema. Puede indicar precaución deliberada y reflexión en el diseño defensivo, o puede apuntar a lagunas de configuración latentes.

Si sus responsabilidades incluyen la realización de auditorías de seguridad periódicas de API o aplicaciones web, especialmente cuando necesita detectar de forma eficaz una amplia gama de riesgos, incluidos los problemas de políticas de origen cruzado, considere adoptar Penligent como su asistente de pruebas. Desde el momento en que usted define su objetivo, Penligent inicia un proceso automatizado de descubrimiento de riesgos y ofrece orientación para la corrección con la experiencia de un experto en pruebas de penetración, transformando la auditoría de origen cruzado de un desafío que consume mucho tiempo en una tarea rutinaria rápida y precisa.