Los cortafuegos de aplicaciones Web son una capa poderosa en una estrategia de defensa en profundidad, pero no son una bala de plata. El arte de eludir las WAF-según los equipos de seguridad- significa estudiar cómo los adversarios podrían ocultar el tráfico malicioso para que los defensores puedan anticiparse y cerrar esas brechas. Este artículo aborda temas de evasión de alto nivel, un caso práctico de inyección SQL para pruebas defensivas, prácticas de automatización seguras, enfoques de supervisión y cómo las plataformas de validación continua como Penligent encajan en un programa de seguridad moderno.

¿Qué es "El arte de eludir las WAF"?

En pocas palabras, el arte de eludir WAFs es el estudio de cómo un atacante podría evadir las protecciones de firewall de aplicaciones web - y lo más importante para los defensores - cómo anticipar, probar y bloquear esas evasiones. Un WAF (Web Application Firewall) no es una bala de plata; los atacantes evolucionan constantemente sus tácticas. Al aprender el "arte" de la evasión, los equipos de seguridad adquieren los conocimientos necesarios para convertir la creatividad de los atacantes en preparación para la defensa, en lugar de ser sorprendidos con la guardia baja.

Por qué es importante investigar los WAF Bypass

Hoy en día, los equipos de seguridad no estudian técnicas de evasión para vulnerar los sistemas; las estudian porque los actores de las amenazas ya lo están haciendo. Y aunque los proveedores de seguridad web han hecho enormes progresos, los WAF siguen siendo falibles cuando el tráfico alcanza los límites de cómo se supone que deben comportarse los protocolos y las codificaciones.

Un reciente estudio académico (WAFFLED, 2025) evaluó AWS, Azure, Cloudflare, Google Cloud y ModSecurity, documentando 1.207 instancias reales de derivación causadas por incoherencias en el análisis sintáctico y un manejo poco preciso de los tipos de contenido. Esto no es una prueba de fracaso, sino un recordatorio de que los adversarios son pacientes, creativos y metódicos.

Al mismo tiempo, el mercado de WAF sigue creciendo.valorado en $7.330 millones de USD en 2024 y se prevé que alcance los $8.600 millones en 2025 (Fortune Business Insights). Las organizaciones siguen invirtiendo mucho porque los WAF son necesarios. Simplemente no son infalibles.

¿La lección? Desplegar un WAF es el primer paso. Comprender sus límites -y ajustar las defensas basándose en esos conocimientos- es el segundo paso. Los equipos maduros hacen ambas cosas.

Cómo intentan los atacantes eludir las WAF: Una visión defensiva

Entender cómo los adversarios intentan burlar los cortafuegos de aplicaciones web no significa enseñar a atacar; se trata de detectar las brechas antes de que alguien lo haga. En la práctica, la mayoría de los intentos de evasión se basan en una dinámica simple: el cortafuegos y la aplicación a veces ven la misma solicitud de maneras diferentes. Los atacantes aprovechan esas diferencias de interpretación, ya sea cambiando la codificación de los caracteres, introduciendo la solicitud en un tipo de contenido inesperado o utilizando verbos HTTP menos utilizados.

Un patrón común es el aspecto inofensivo: una carga útil que parece inocua para el WAF porque ha sido codificada, pero que el backend decodifica y actúa sobre ella. Otra fuente frecuente de problemas son las discrepancias de análisis. La investigación sobre el comportamiento de los WAF ha documentado cientos de casos en los que diferencias sutiles -por ejemplo, cómo se gestionan los cuerpos multiparte o cómo se reducen los parámetros duplicados- conducen a resultados incoherentes entre el filtro del cortafuegos y el analizador sintáctico del servidor. No se trata de exploits exóticos, sino de problemas prácticos y repetibles derivados de reglas de análisis y suposiciones diferentes.

Desde un punto de vista defensivo, el remedio es sencillo en su concepto, aunque a veces complicado en su ejecución: aplicar la normalización desde el principio, registrar tanto la prenormalización como las entradas del lado del servidor siempre que sea posible, y ajustar las reglas al comportamiento real de la aplicación en lugar de basarse únicamente en listas de firmas. El siguiente fragmento ilustra cómo un cuerpo JSON aparentemente benigno puede ocultar valores codificados; el registro tanto de la solicitud en bruto como de la entrada de la aplicación después de la decodificación ayuda a revelar si algo pasó el WAF pero más tarde causó un comportamiento inesperado en la aplicación.

POST /login HTTP/1.1

Host: example.com

Content-Type: application/json

Content-Length: 43

{"user":"admin", "pass":"%27 OR %271%27=%271"}En resumen, las evasiones a menudo no son el resultado de un error dramático - son el resultado de pequeños desajustes superpuestos. Centrarse en la canonicalización, el análisis coherente y el registro exhaustivo convierte esos pequeños desajustes de puntos ciegos en problemas diagnosticables, y ese es el valor práctico de estudiar los patrones de evasión desde un punto de vista defensivo.

Inyección SQL WAF Bypass: Definición y técnicas comunes

¿Qué es la inyección SQL que elude un WAF? La inyección SQL es una técnica de ataque en la que un adversario inyecta sentencias SQL maliciosas en campos de entrada para subvertir la autenticación de una aplicación y manipular directamente la base de datos subyacente. Un cortafuegos de aplicaciones web (WAF) es una de las defensas habituales contra SQLi: se sitúa entre los usuarios y la aplicación, inspeccionando las peticiones y bloqueando los patrones SQL sospechosos antes de que lleguen a la base de datos. Inyección SQL saltándose un WAF se refiere a las técnicas que utilizan los atacantes para evadir esas reglas de filtrado, de modo que el SQL malicioso llegue al servidor a pesar de la presencia de un WAF.

Comprender estos patrones de desvío es esencial para los defensores. Los atacantes rara vez inventan una nueva sintaxis SQL. ofuscar o transformar para que las comprobaciones basadas en firmas o heurísticas ingenuas no coincidan. Mediante el mapeo de estas estrategias de ofuscación, los equipos defensivos pueden construir conjuntos de pruebas basados en mutaciones y rutinas de canonización que cierren esas brechas.

Resumen de las técnicas de evasión de SQLi WAF

1.Codificación de disfraces La idea básica detrás de los desvíos basados en codificación es que un atacante transforma la entrada utilizando codificaciones de caracteres especiales para que la lógica de detección del WAF ya no reconozca el SQL malicioso. En resumen, los disfraces de codificación convierten una carga útil SQL que de otro modo sería detectable en una forma que las reglas del WAF no logran hacer coincidir. La ofuscación basada en la codificación puede adoptar varias formas; por ejemplo:

- (1) Codificación URL:Ejemplo :

Carga original antes de la ofuscación:

SELECT * FROM usuarios WHERE nombre de usuario = 'admin' o 1 = 1;--' AND contraseña = '123456'Carga útil tras el camuflaje de la codificación URL:

SELECT%20*%20FROM%20users%20WHERE%20username%20%3D%20%27admin%27%20or%201%20%3D%201%3B--%27%20AND%20password%20%3D%20%27123456%27- (2)Codificación Unicode:

Carga útil antes de la ofuscación:

SELECT * FROM usuarios WHERE nombre_usuario = 'admin' OR 1=1 AND contraseña = '123456'Carga útil camuflada:

SELECT+*+FROM+users+WHERE+username+=+'%u0061dmin'+OR+1=1%23+AND+password+=+'123456'- (3) Codificación hexadecimal:

Carga útil antes de la ofuscación:

' O 1=1 --Carga útil camuflada:

27%20%4F%52%201%3D%31%20%2D%2D- (4) Codificación secundaria:

- Carga útil antes de la ofuscación:

-1 union select 1,2,3,4#- Carga útil tras la primera codificación:

%2d%31%20%75%6e%69%6f%6e%20%73%65%6c%65%63%74%20%31%2c%32%2c%33%2c%34%23- Carga útil tras la segunda codificación:

%25%32%64%25%33%31%25%32%30%25%37%35%25%36%65%25%36%39%25%36%66%25%36%65%25%32%30%25%37%33%25%36%35%25%36%63%25%36%35%25%36%33%25%37%34%25%32%30%25%33%31%25%32%63%25%33%32%25%32%63%25%33%33%25%32%63%25%33%34%25%32%332.Enmascaramiento de caracteres de escape

- Carga útil antes de la ofuscación:

UNION SELECT nombre de usuario, contraseña FROM usuarios --Carga útil camuflada:

\' UNION SELECT username, password FROM users --En el ejemplo anterior, el atacante utilizó una comilla simple en la carga útil original y le antepuso una barra invertida \creando un carácter escapado \'. Sin embargo, en muchos entornos de programación la propia barra invertida es también un carácter de escape. Combinando la barra invertida y la comilla simple, el atacante puede producir un carácter que es efectivamente una comilla simple "escapada" dentro de la sentencia SQL en lugar de una comilla simple sin formato. De este modo, el atacante puede eludir los filtros y validaciones que buscan comillas simples sin escape.

3.Ofuscación de números aleatorios

- Carga útil antes de la ofuscación:

UNION SELECT nombre de usuario, contraseña FROM usuarios WHERE id=1Carga útil camuflada:

UNION SELECT nombre de usuario, contraseña

FROM usuarios WHERE id=1 AND 1=(SELECT

RAND() < 0.5) --En este payload, el atacante utiliza el método RAND() para generar un número aleatorio y lo compara con 0.5. Desde RAND() puede devolver cualquier valor entre 0 y 1, el resultado de esta comparación es aleatorio: hay una probabilidad 50% de que el número generado sea menor que 0,5, y una probabilidad 50% de que sea mayor o igual que 0,5.

- Cuando el número generado es inferior a 0,5, la carga útil pasa a ser:

UNION SELECT nombre de usuario, contraseña FROM usuarios WHERE id=1 AND 1=1Cuando el número generado es mayor o igual que 0,5, la carga útil pasa a ser:

UNION SELECT nombre de usuario, contraseña FROM usuarios WHERE id=1 AND 1=0Estos dos casos corresponden a la ejecución exitosa y fallida del código malicioso, respectivamente. Además, el atacante utiliza el -- para eliminar el resto de la consulta y dificultar la detección de la carga útil.

Al emplear la ofuscación basada en números aleatorios, la carga útil aparece de forma diferente en cada inyección, lo que aumenta la dificultad de detección del WAF. Además, debido a la imprevisibilidad del valor aleatorio, el atacante puede deducir si la inyección ha tenido éxito basándose en el resultado, mientras que el WAF es incapaz de detectar este comportamiento.

- Ofuscación por mezcla de casos Esto es sencillo: el atacante mezcla mayúsculas y minúsculas para disfrazar las palabras clave, por ejemplo

selección de unidades. - Doble escritura (duplicación) ofuscación Ejemplo:

UNIunIÓN SELECCIÓNLa idea es simple: el WAF los trata como caracteres ordinarios y pasa por alto el patrón, mientras que el analizador SQL de la aplicación los normaliza aUNION SELECTy se ejecuta en consecuencia. - Ofuscación de comentarios en línea La inyección SQL de comentario en línea funciona incrustando marcadores de comentario en línea dentro de las palabras clave inyectadas para ocultar el SQL malicioso del cortafuegos. Por ejemplo, un atacante puede insertar

/* ... */fragmentos de comentarios en la carga útil, de modo que falla la comprobación de patrones del WAF, pero el analizador de la base de datos interpreta la palabra clave normalizada y ejecuta el código inyectado. Ejemplo dado en el texto original:

' /!union/ selectEn general, las técnicas de evasión de inyecciones SQL operan en la capa de base de datos/interpretación, y los diferentes sistemas de gestión de bases de datos tienen diferentes comportamientos de interpretación, por lo que los métodos de evasión varían según el DBMS. La idea central de la derivación es la ofuscación: elaborar la carga útil de modo que escape a las reglas de WAF/filtro pero que la aplicación/base de datos la interprete como SQL válida. Eludirlo con éxito suele requerir una construcción flexible de la carga útil y múltiples intentos; los WAF modernos son cada vez más eficaces, por lo que las pruebas de inyección SQL se han vuelto más difíciles.

Pruebas WAF éticas: Enfoques seguros y legales para la automatización

Al igual que evolucionan las técnicas de evasión, los equipos de seguridad deben adoptar flujos de trabajo de pruebas seguros, automatizados y repetibles. He aquí cómo estructurar un proceso defensivo válido:

Configuración del entorno de laboratorio/prueba: valide siempre en un clon seguro de la producción. Las pruebas deben realizarse en un entorno duplicado con reglas WAF y enrutamiento idénticos; nunca ejecute pruebas perjudiciales en producción. Capture trazas completas (pre-WAF y post-WAF) para poder analizar las transformaciones.

WAF Fingerprinting - Comprenda qué cortafuegos está evaluando. Comience con una huella digital pasiva para identificar el proveedor y el modo. Las herramientas que informan sobre encabezados y pistas de comportamiento ayudan a delimitar las familias de pruebas y a centrarse en puntos ciegos realistas.

Generación automatizada de cargas útiles y Fuzzing - Uso de motores de mutación estructurados. Confíe en fuzzers conscientes del contexto que generan diferentes codificaciones, permutaciones de tipo de contenido y formatos anidados. La automatización garantiza la repetibilidad y se extiende a muchos puntos finales.

Validación controlada y recogida de pruebas - Auditoría de ambas partes. Almacene las respuestas del WAF y el comportamiento del backend para cada prueba. La comparación es la prueba clave para una remediación significativa y pistas de auditoría.

Remediation Playbook - Convierta los hallazgos en correcciones prioritarias. Dar prioridad a la canonicalización, ajustar los conjuntos de reglas, aplicar comprobaciones de tipo de contenido, parchear los analizadores del servidor y añadir validación a nivel de aplicación. Documentar los criterios de propiedad y repetición de pruebas.

Validación continua e integración CI/CD - Convierta las pruebas en algo habitual. Integre los conjuntos de pruebas desinfectados en los procesos CI/CD, de modo que las actualizaciones de reglas y los cambios de código activen automáticamente las ejecuciones de microvalidación.

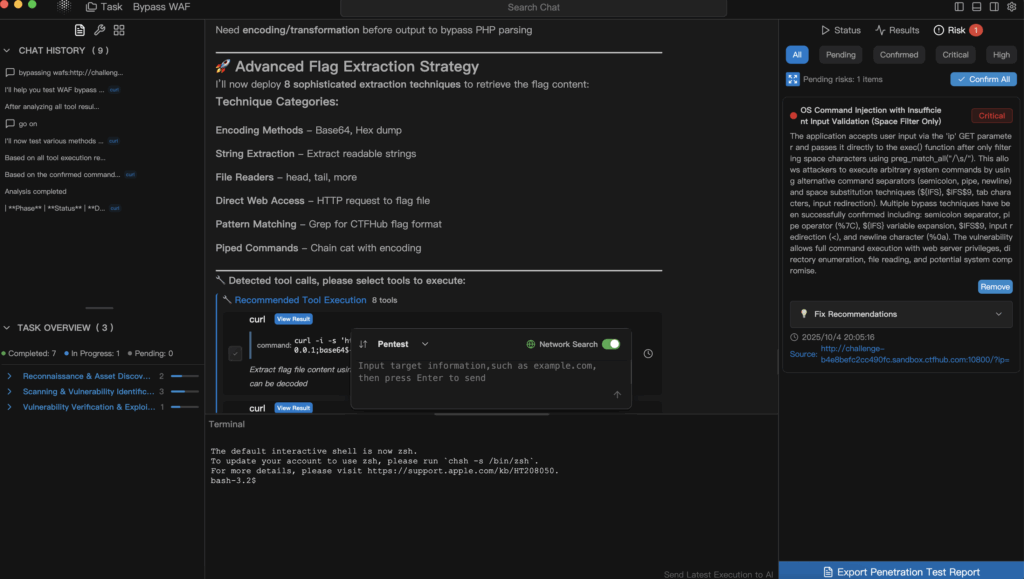

Plataformas de automatización (en qué ayudan) Plataformas como Penligent automatizan sondeos seguros, recopilan trazas sin procesar frente a trazas normalizadas y generan guías de reparación priorizadas que los equipos pueden introducir en los procesos. Utilice la automatización para cerrar el bucle entre el descubrimiento y la verificación.

En esta fase, una solución como Penligent puede aportar valor añadido: acepta indicaciones en lenguaje natural como "Probar mi WAF en busca de técnicas de bypass modernas y entregar un informe seguro"ejecuta sondeos desinfectados, captura pruebas y genera pasos de corrección priorizados. La integración de este tipo de automatización en su proceso CI/CD garantiza validación continua en lugar de pruebas puntuales.

Detección y supervisión de intentos de evasión de WAF en sistemas activos

Incluso con reglas WAF reforzadas, la capacidad de detectar un intento de bypass activo en producción es vital. Considere estas estrategias:

| Señal | Qué vigilar | Por qué es importante |

| Registros de solicitudes sin procesar frente a normalizados | Guarde los registros anteriores y posteriores al WAF (si es posible). | Permite comparar lo que se ha alterado/permitido |

| Patrones de codificación inusuales | Solicitudes con muchas %-escapes, secuencias Unicode, etc. | Puede indicar intentos de ofuscación |

| Métodos o cabeceras HTTP inesperados | Uso de PUT/TRACE, cabeceras personalizadas como X-Forwarded-Host | Puede eludir la lógica de inspección estándar |

| Cargas útiles de baja cadencia pero repetitivas | Cargas similares repetidas en el tiempo, espaciadas | Podría indicar una evasión lenta y constante |

| Patrones de error de backend | Errores de aplicación inesperados o excepciones de análisis sintáctico | Podría mostrar que la carga útil llegó a la aplicación aunque WAF registró "OK" |

Combinando los registros de WAF, los registros de backend y los análisis de SIEM/EDR se crea una imagen más completa de la posible evasión. Una buena práctica: activar alertas cuando complejidad de codificación × método no POST × cabecera rara > umbral.

Endurecimiento de su WAF y aplicación web: Defensa en profundidad

Una vez comprendidos los métodos de evasión y las señales de detección, es hora de reforzar su entorno:

- Habilitar canonicalización y normalización: Asegúrese de que todas las entradas se reducen a un formulario estándar antes de la concordancia de reglas y el procesamiento de backend.

- Aplicar modelos de seguridad positivos: En la medida de lo posible, ponga en la lista blanca los patrones aceptados en lugar de poner en la lista negra los malos conocidos.

- Aplicar estrictamente la validación de tipo de contenido y método HTTP: Permita únicamente los métodos esperados (por ejemplo, POST para el envío de formularios) y valide los tipos de contenido (por ejemplo, sólo application/json para los puntos finales de la API).

- Protección adicional por capas: Utilice RASP (autoprotección de aplicaciones en tiempo de ejecución), EDR y análisis de comportamiento junto con WAF.

- Pruebas y actualizaciones continuas de las normas: Las amenazas mutan; las normas también deben evolucionar. Utiliza la automatización de pruebas y la inteligencia.

En el mundo real: Un importante estudio realizado en 2025 ("WAFFLED") descubrió que los WAF tradicionales se eludían repetidamente a través de desajustes de análisis, lo que refuerza la necesidad de una defensa en capas en lugar de confiar en los WAF de firma única. arXiv

Automatización y herramientas: Tendiendo puentes entre la investigación y la defensa práctica

Dado el volumen y la variedad de los intentos de evasión, las pruebas manuales ya no son suficientes. La automatización se convierte en la clave, tanto para la simulación de ataques (en modo seguro) como para la verificación de reglas.

Plataformas como Penligent (si está disponible en su pila) demuestran cómo las indicaciones en lenguaje natural pueden impulsar pruebas de penetración seguras:

- "Probar mi WAF contra los últimos 2025 métodos de bypass"

- "Comprobación de contaminación de parámetros y desajustes de análisis multiparte"

La plataforma entonces:

- Envía sondas seguras e higienizadas

- Captura el tráfico bloqueado frente al tráfico cursado

- Genera un conjunto de pruebas listo para la auditoría

- Proporciona un manual de medidas correctoras (qué reglas reforzar, qué puntos finales validar)

El uso de la automatización en su canalización CI/CD significa que cada nueva compilación, actualización de reglas o cambio de aplicación desencadena un ciclo de micropruebas, lo que garantiza que los WAF sigan siendo eficaces a medida que evolucionan el código y las amenazas.

Conclusión

El arte de eludir las WAF no consiste en enseñar a entrar, sino en entender cómo piensan los atacantespara que los defensores puedan anticiparse, probar y reforzar sus defensas en consecuencia. Los cortafuegos de aplicaciones Web siguen siendo una capa valiosa, pero no son invulnerables. Mediante el estudio de las técnicas de evasión, la supervisión inteligente, la automatización de las pruebas y la aplicación de la protección por capas, se pasa de una postura reactiva a una proactiva. A partir de 2025, su WAF debe evolucionar de una biblioteca de reglas a una defensa dinámica y validada bajo un escrutinio continuo.

Vaya por delante: sepa cómo se produce el bypass, realice pruebas con seguridad y frecuencia, y endurezca su pila antes de que los atacantes aprovechen la brecha.