En los últimos meses, los investigadores de seguridad se han visto sorprendidos por la creciente sofisticación de las pruebas realizadas por máquinas. Han circulado informes de largas listas de vulnerabilidades que aparecen aparentemente de la nada: referencias CVE completas, rutas de explotación y scripts de prueba de concepto, todo ello producido a una velocidad que ningún equipo rojo humano podría igualar. Lo que antes requería equipos de especialistas trabajando durante semanas, ahora se genera en horas. No importa si estos incidentes son totalmente autónomos o parcialmente guiados: el mensaje está claro. Ha llegado una nueva era, y Herramientas de pentest de IA están en su centro.

Durante décadas, las pruebas de penetración se han definido por su escasez. Había pocos evaluadores cualificados, sus herramientas estaban dispersas y sus procesos eran episódicos. Una evaluación típica comenzaba con la determinación del alcance del contrato, pasaba por el reconocimiento y el escaneado, y luego a largos ciclos de explotación manual y redacción de informes. Para cuando se entregaban los resultados, a menudo los sistemas ya habían cambiado. Este desajuste entre el ritmo de ataque y el ritmo de defensa dejaba a las organizaciones expuestas. Hoy en día, el auge del pentesting autónomo promete comprimir esa brecha, cambiando el equilibrio de poder de maneras que sólo estamos empezando a comprender.

Por qué fracasa el modelo antiguo

Las pruebas de penetración tradicionales se enfrentan a un problema estructural: son reactivas, poco frecuentes y lentas. El software moderno, por el contrario, se mueve continuamente. Cada día se envía nuevo código, las API se despliegan semanalmente y los entornos en la nube cambian dinámicamente. Las pruebas trimestrales o anuales ya no pueden seguir el ritmo. El resultado es una ventana cada vez más amplia en la que las vulnerabilidades persisten sin ser vistas, a veces durante meses, incluso en organizaciones que invierten mucho en seguridad.

El problema no es sólo la cadencia. Las herramientas heredadas inundan de ruido a los probadores. Un solo análisis puede producir miles de resultados sin procesar, la mayoría de ellos falsos positivos. A los operadores humanos les queda el arduo trabajo del triaje, tiempo que podrían haber dedicado a investigar fallos más profundos. Peor aún, estos flujos de trabajo a menudo existen en silos: un escáner por aquí, un marco de explotación por allá, un script improvisado entre medias. Muy pocos entornos logran una cobertura total, y casi ninguno puede repetir sus pruebas con la regularidad que exige la seguridad moderna.

Cómo es el pentesting autónomo

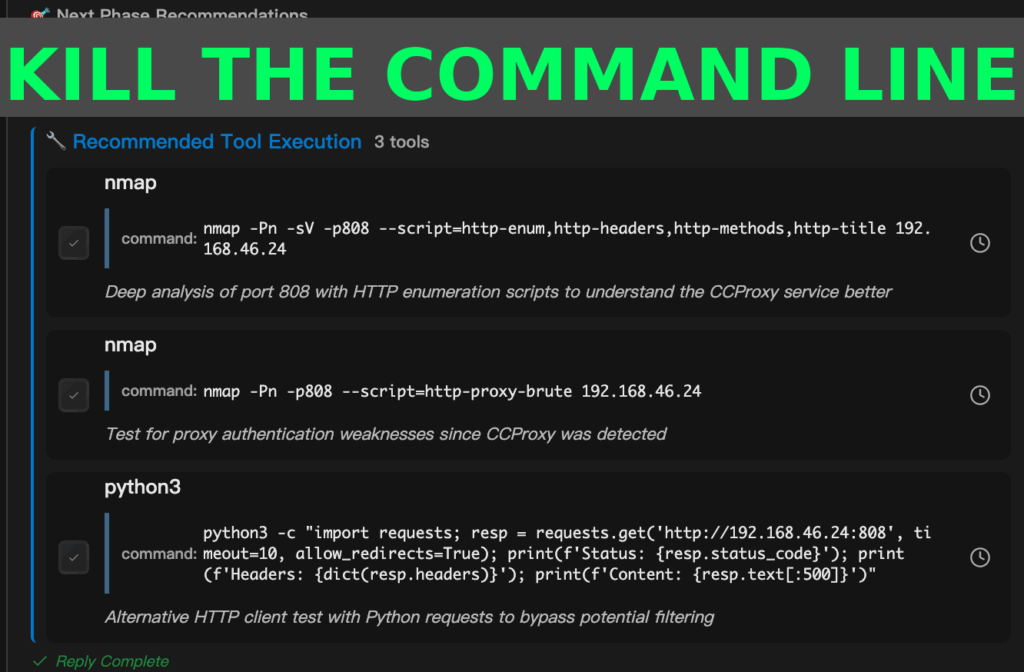

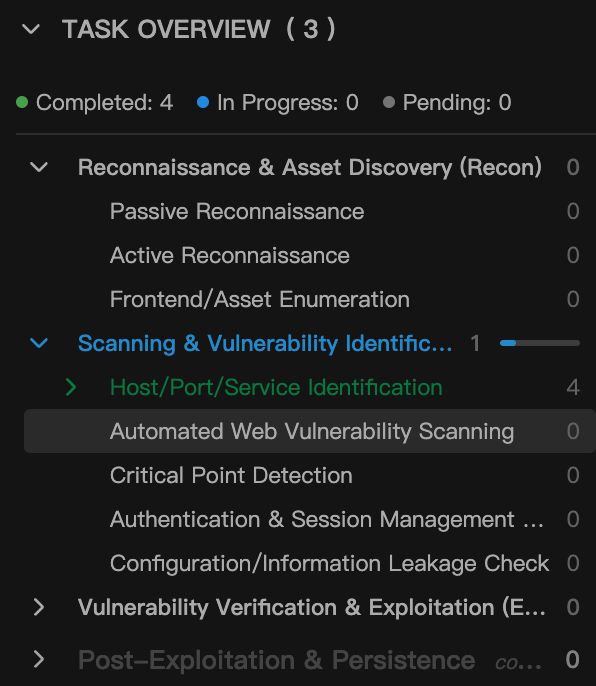

La próxima generación de Herramientas de pentest de IA intenta colmar esta laguna. No son simples envoltorios de viejos escáneres. Combinan orquestación, validación y razonamiento en sistemas cohesionados que se asemejan al flujo de trabajo de un experto humano, pero a escala y velocidad de máquina.

Estas herramientas comienzan con una intención: un comando como "comprobar esta aplicación web en busca de inyecciones SQL" se analiza en subtareas estructuradas. El reconocimiento, la exploración, la explotación y la validación se encadenan automáticamente. Cuando se sospecha de una vulnerabilidad, la herramienta ejecuta sondas adicionales para confirmar que es explotable, filtrando las falsas alarmas antes de que los resultados salgan a la luz. Cada paso se registra, creando un rastro auditable que explica no sólo lo que se ha encontrado, sino por qué.

Los prototipos de investigación ya demuestran lo que es posible. Marcos como xOfensa y RapidPen muestran cómo múltiples agentes pueden coordinar flujos de ataque complejos, logrando tasas de éxito en entornos controlados que rivalizan con las de los probadores humanos. Pruebas como TermiBench ponen de manifiesto dónde siguen fallando estos sistemas: en entornos desordenados del mundo real con estados de sesión, WAF y defensas impredecibles. Pero el progreso es innegable. Lo que antes parecía ciencia ficción ahora parece un problema de ingeniería en la cúspide de la realidad práctica.

Trasladar la ventaja a los defensores

Los escépticos argumentan que el pentesting autónomo sólo arma a los atacantes. Pero los defensores tienen una ventaja estructural: acceso a sus propios sistemas, visibilidad de los registros y autoridad para ejecutar pruebas de forma segura y continua. La misma tecnología que podría automatizar la explotación ofensiva puede reutilizarse para reforzar las defensas, si se despliega de forma responsable.

Para las organizaciones, esto significa que el pentesting ya no es un acontecimiento excepcional. Con la cadena de herramientas adecuada, puede convertirse en un proceso continuo en segundo plano tan integral como las pruebas unitarias o las comprobaciones de CI/CD. Las vulnerabilidades pueden descubrirse y remediarse a las pocas horas de su introducción, no a los pocos meses. La combinación de razonamiento, verificación y transparencia hace que estas herramientas sean más que escáneres; se convierten en copilotos de confianza para los equipos de seguridad.

Aquí es donde Penligente entra en juego. A diferencia de los prototipos académicos, Penligent se construye como un producto listo para la producción. Herramienta AI pentest. Integra más de 200 módulos estándar del sector, ejecuta verificaciones automáticas de cada hallazgo y conserva registros de decisiones que los auditores e ingenieros pueden revisar. Está diseñado para encajar en los flujos de trabajo modernos, desde las canalizaciones DevSecOps hasta los informes de cumplimiento, de modo que el pentesting continuo no sea solo una visión, sino una realidad diaria. Incluso puede verlo en acción en este demostración de productoque muestra lo rápido que se puede probar, validar y notificar un objetivo sin intervención humana en cada paso.

Los límites que debemos reconocer

Por supuesto, ninguna herramienta es perfecta. Herramientas de pentest de IA se enfrentan a limitaciones reales. Pueden pasar por alto fallos lógicos que requieren un profundo conocimiento del dominio. Pueden generar falsos negativos si una vulnerabilidad se oculta tras flujos de trabajo inusuales. Su ejecución a escala puede resultar costosa, ya que consumen recursos informáticos con sondeos y validaciones repetidos. Y sin salvaguardas estrictas -comprobaciones de autorización, estrangulamiento, interruptores de desactivación- corren el riesgo de ser utilizadas indebidamente como motores de ataque automatizados.

Estas realidades significan que la supervisión humana seguirá siendo esencial. Al igual que el trading automatizado no eliminó a los analistas financieros, el pentesting autónomo no eliminará a los equipos rojos. Lo que sí hará es cambiar su papel: dedicarán menos tiempo a cribar el ruido y más a interpretar los resultados, modelar las amenazas y diseñar las defensas.

Lo que viene después

La trayectoria está clara. Los sistemas autónomos serán cada vez más capaces. La orquestación multiagente permitirá ejecutar rutas de ataque complejas de forma fiable. La IA defensiva surgirá como respuesta, creando un juego del gato y el ratón en el que los sistemas se sondearán y contrarrestarán mutuamente a la velocidad de la máquina. Los marcos normativos empezarán a definir los límites del uso aceptable, exigiendo registros de auditoría y procedencia para cada prueba automatizada. Con el tiempo, las pruebas de penetración pasarán de las auditorías episódicas a la práctica continua e integrada.

Para las organizaciones dispuestas a adoptar estas herramientas, la recompensa es rapidez, cobertura y claridad. Para los atacantes, sube el listón. Y para los defensores, ofrece una oportunidad largamente esperada de ponerse al día con el ritmo del software moderno.

El auge de la piratería autónoma no es teórico. Está ocurriendo ahora y remodelará la práctica de la seguridad en los próximos años. Herramientas de pentest de IA no sustituirán a los probadores humanos, pero sí transformarán la forma de trabajar de éstos, en qué se centran y con qué frecuencia pueden probarse las organizaciones.

Penligent representa uno de los primeros pasos serios para hacer realidad esta visión: un sistema utilizable, transparente y en funcionamiento continuo que combina la automatización con la validación y la responsabilidad. Para ver hacia dónde se dirige el pentesting, no hace falta esperar al futuro. Puede verlo hoy mismo.aquí.