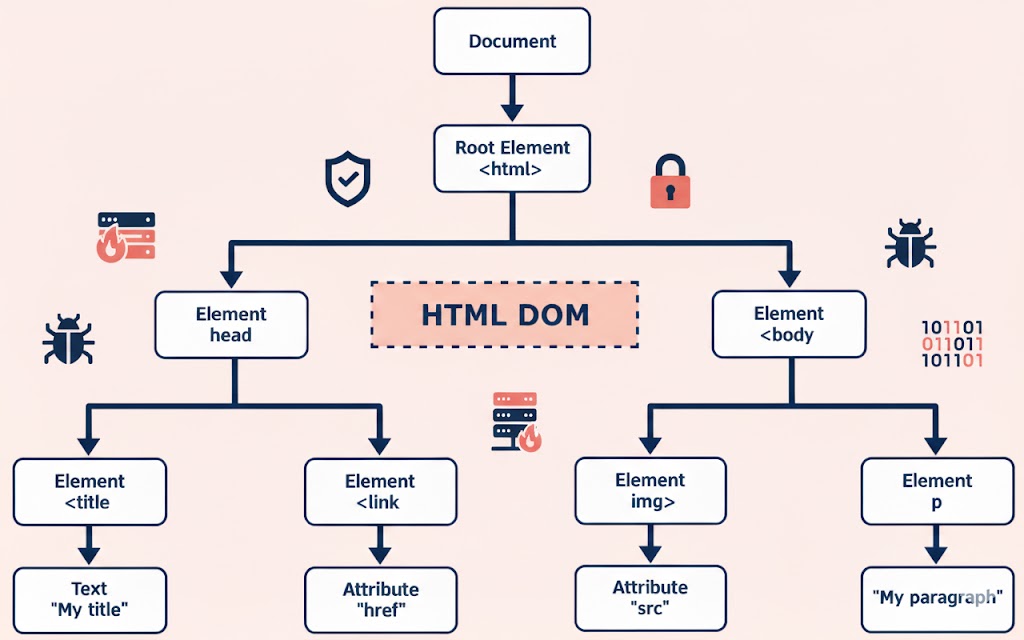

En el ecosistema web moderno, el DOM (Document Object Model) desempeña un papel fundamental a la hora de permitir experiencias de usuario interactivas y dinámicas. Piense en el DOM como un mapa o plano que crea un navegador cuando carga una página web. Cada elemento que ves -encabezados, párrafos, botones, imágenes- se representa como un nodo dentro de esta estructura jerárquica. Los desarrolladores pueden utilizar JavaScript para navegar por este mapa, cambiar elementos, añadir otros nuevos o responder a acciones del usuario como clics y envíos de formularios. Por ejemplo, hacer clic en un botón "Mostrar más" puede activar un script que modifique el DOM para mostrar texto oculto. Dado que el DOM es interactivo y se actualiza constantemente, actúa como interfaz entre el código HTML estático y el comportamiento dinámico que experimentan los usuarios, impulsando las funciones interactivas que damos por sentadas.

Sin embargo, esta misma interactividad puede abrir la puerta a vulnerabilidades ligadas exclusivamente al código del lado del cliente. Para los profesionales de la seguridad, ya sean especialistas en pruebas de penetración o ingenieros encargados de defender los activos corporativos, comprender las vulnerabilidades DOM es esencial no solo para explotarlas, sino también para prevenirlas.

El DOM en un contexto de seguridad

En la codificación segura, es crucial controlar cómo fluyen los datos dentro del DOM. Una fuente controlada por un atacante, como un parámetro de URL (localización.búsqueda), una cookie (document.cookie), o información de referencia (document.referrer) - puede volverse peligroso cuando se inyecta en un sumidero inseguro, como innerHTML o eval(). La cadena desde la fuente hasta el sumidero es lo que permite las vulnerabilidades basadas en DOM.

Vulnerabilidades comunes del DOM

| Tipo de vulnerabilidad | Ejemplo de fregadero | Descripción | Impacto potencial |

|---|---|---|---|

| XSS basado en DOM | document.write()element.innerHTML | La inyección de datos controlados por el atacante en HTML sin desinfección permite la ejecución arbitraria de JavaScript. | Robo de cookies, secuestro de sesión, inyección de contenido malicioso. |

| Redirección abierta | window.location | El manejo inadecuado de URL permite a los atacantes redirigir a los usuarios a sitios maliciosos. | Ataques de suplantación de identidad, distribución de programas maliciosos, daños a la confianza de las marcas. |

| Manipulación de cookies | document.cookie | El atacante puede sobrescribir o robar las cookies de sesión a través de código JavaScript inseguro. | Apropiación de cuenta, secuestro de sesión, suplantación de identidad. |

| Inyección de JavaScript | eval() | Ejecuta la cadena proporcionada por el atacante como código JavaScript. | Compromiso total del lado del cliente, exfiltración de datos. |

| Manipulación de documentos | dominio.documento | Cambio de dominio para eludir las restricciones de mismo origen. | Fugas de datos entre dominios, escalada de privilegios. |

| Envenenamiento de URL de WebSocket | WebSocket() | Suministro de endpoints maliciosos para conexiones WebSocket. | Interceptación de flujos de datos, acciones no autorizadas. |

| Manipulación de enlaces | elemento.src | El atacante modifica los enlaces de recursos para cargar código malicioso o robar datos. | Inyección de malware, rastreo, páginas de aterrizaje de phishing. |

| Manipulación de mensajes web | postMensaje() | Envío de mensajes manipulados para manipular el marco/ventana objetivo. | Fuga de datos, ataques entre orígenes. |

| Manipulación del encabezado de solicitud Ajax | setRequestHeader() | El atacante controla las cabeceras de las peticiones HTTP en el código del lado del cliente. | Uso indebido de la API, explotación tipo CSRF. |

| Manipulación de rutas de archivos locales | FileReader.readAsText() | Lectura de archivos locales a través de JS del lado del cliente sin las restricciones adecuadas. | Filtración de datos locales sensibles. |

| Del lado del cliente Inyección SQL | EjecutarSql() | Pasar datos no desinfectados a las consultas a la base de datos del cliente. | Robo de datos, manipulación de bases de datos. |

| Manipulación de almacenamiento HTML5 | sessionStorage.setItem() / localStorage.setItem() | Almacenamiento de cargas maliciosas en el navegador para su posterior ejecución. | XSS persistente, acceso no autorizado a los datos del cliente. |

| Inyección XPath en el cliente | document.evaluate() | La inyección en consultas XPath puede dar a un atacante acceso a datos XML. | Filtración de datos, manipulación de Lógica de aplicación basada en XML. |

| Inyección JSON en el cliente | JSON.parse() | El análisis de JSON manipulado de fuentes no fiables permite la inyección arbitraria de objetos. | Sobrescritura de datos, manipulación lógica. |

| Manipulación de datos DOM | element.setAttribute() | Establecer atributos con datos no fiables puede desencadenar comportamientos maliciosos. | XSS, clickjacking, bypass lógico. |

| Denegación de servicio (DoS) | RegExp() | Los patrones regex grandes o maliciosos congelan el navegador. | Tiempo de inactividad de la aplicación, rendimiento degradado. |

Cómo se detectan las vulnerabilidades del DOM

Los equipos de seguridad suelen emplear una combinación de estrategias.

- Exploración activa, utilizando herramientas como Burp Suite u OWASP ZAP, permite a los probadores simular y observar interacciones DOM inseguras.

- Descubrimiento pasivo consiste en rastrear recursos como Shodan, ZoomEye y PublicWWW, o incluso instantáneas históricas en Wayback Machine, para descubrir datos sensibles ocultos en la capa DOM.

- Regex automatizado y análisis de IA, combina la coincidencia de patrones de credenciales conocidas con un análisis basado en inteligencia artificial que asigna los flujos de origen a destino, lo que acorta drásticamente el tiempo entre la detección y la corrección.

Defensa frente a vulnerabilidades del DOM

Las defensas sólidas comienzan con una validación disciplinada de las entradas -idealmente a través de una lista blanca- para garantizar que sólo los datos de confianza llegan al DOM.

Las estrategias de codificación deben adaptarse al contexto: Codificación HTML para la salida de páginas, escape JavaScript para los puntos de inyección de scripts y codificación URL para la construcción de enlaces.

Las claves API, cuando es absolutamente necesario que aparezcan en el código del front-end, deben bloquearse mediante comprobaciones de referencia y origen, restricciones de IP y límites de velocidad.

Los equipos deben llevar a cabo una revisión de DOM justo antes del despliegue, eliminando secretos y código inseguro, y revocando cualquier credencial que haya estado expuesta alguna vez, incluso en instantáneas archivadas.

Elevar la seguridad del DOM con Penligent

Tradicionalmente, para llevar a cabo una auditoría de seguridad DOM exhaustiva era necesario combinar numerosas herramientas (Nmap para el descubrimiento, Burp Suite para las pruebas de inyección, SQLmap para la explotación) y, a continuación, revisar manualmente cada hallazgo para comprobar su exactitud.

Penligent cambia esta situación al permitir a los evaluadores describir su objetivo en un inglés sencillo. Una petición como "escanear este sitio web en busca de vulnerabilidades DOM" desencadena un flujo de trabajo inteligente: la IA integra más de doscientas herramientas de seguridad, como Nmap, Burp Suite, SQLmapetc., para llevar a cabo exploraciones específicas en posibles cadenas de origen y destino, validar cada hallazgo para eliminar falsos positivos y clasificarlos por gravedad. Tanto para los expertos en seguridad experimentados como para los recién llegados, esto transforma las auditorías DOM de maratones manuales de varios días en procesos racionalizados y altamente precisos que se completan en horas o incluso minutos.