Spring Security protège les applications Java en enveloppant chaque requête HTTP dans un pipeline de sécurité structuré, à l'aide d'une chaîne de filtrage qui gère l'authentification, l'autorisation et plusieurs couches de défense telles que CSRF, CORS, la gestion des sessions et la validation des jetons. Cette architecture garantit que seuls les utilisateurs authentifiés et autorisés accèdent aux ressources, que votre application soit une application web monolithique, une API REST ou un backend microservices.

En effet, Spring Security devient le "garde-fou" de votre application, de sorte que vous n'avez pas à construire un système de sécurité à partir de zéro, mais plutôt à configurer, à étendre et à renforcer une base éprouvée et approuvée par la communauté.

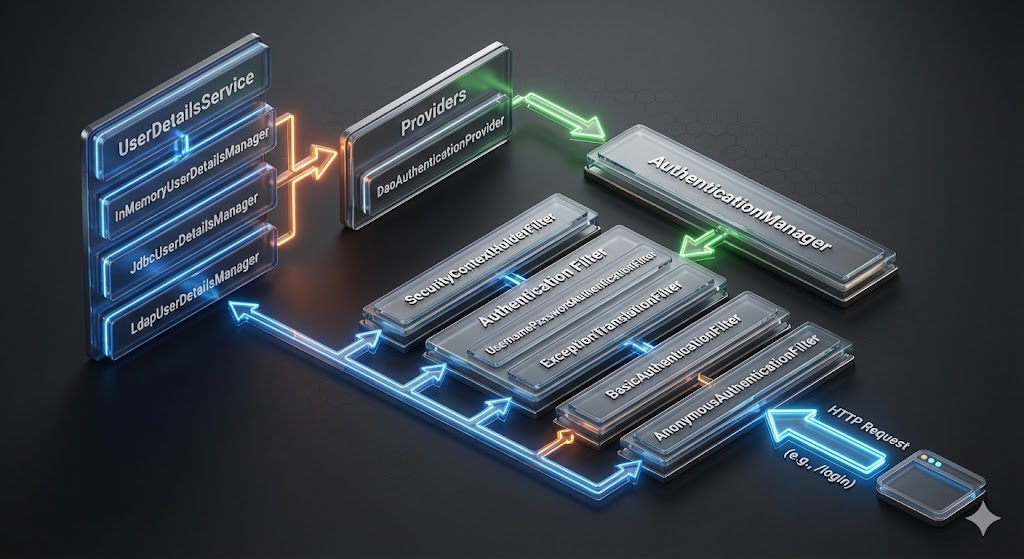

Le moteur principal : Chaîne de filtrage du flux des demandes et de la sécurité

L'épine dorsale de Spring Security est le Mécanisme de filtrage des servlets. Chaque requête HTTP entrante passe par le serveur Chaîne de filtrage de sécuritéLe système d'authentification est une séquence de filtres dont chacun est responsable d'une question de sécurité distincte. Cette conception sépare proprement la sécurité de la logique commerciale et permet l'extensibilité : vous pouvez injecter des filtres personnalisés ou des fournisseurs d'authentification sans toucher aux contrôleurs ou aux services.

Cycle de vie des demandes dans Spring Security

| Phase | Composant / Filtre | Objectif |

|---|---|---|

| 1 | SecurityContextPersistenceFilter | Charger le SecurityContext existant (s'il est basé sur une session) ou créer un contexte vierge |

| 2 | Filtre d'authentification (par exemple UsernamePasswordAuthenticationFilter, BearerTokenAuthenticationFilter, etc.) | Tentative d'authentification basée sur des informations d'identification (formulaire de connexion, jeton, etc.) |

| 3 | SessionManagementFilter / contrôle de la concurrence | Gérer la fixation des sessions, la concurrence des sessions ou les politiques sans état. |

| 4 | AuthorizationFilter / FiltreSecurityInterceptor | Appliquer un contrôle d'accès au niveau de l'URL ou de la méthode (rôles/permissions) |

| 5 | Filtres CSRF / CORS / Filtres d'écriture d'en-tête | Appliquer les protections contre les requêtes intersites et les en-têtes de sécurité |

| 6 | Request reaches Controller / Business Logic | Le contexte de sécurité contient désormais un principal authentifié et autorisé. |

Comme Spring Boot / Spring Security tisse cette chaîne automatiquement lorsque vous ajoutez les dépendances appropriées, de nombreux problèmes de sécurité sont instantanément couverts. Cependant, vous avez toujours le contrôle total pour étendre, remplacer ou réorganiser les parties en fonction des besoins.

Mécanismes d'authentification : De la connexion par formulaire à JWT et OAuth2

L'un des principaux atouts de Spring Security est sa flexibilité : il prend en charge une grande variété de stratégies d'authentification, ce qui le rend adapté aux applications web traditionnelles, aux backends mobiles, aux applications à page unique (SPA) et aux microservices.

Connexion traditionnelle par session

Pour les applications web, la connexion par formulaire (ou HTTP Basic) reste une valeur par défaut valable :

java

http .authorizeHttpRequests(auth -> auth .requestMatchers("/public/**").permitAll() .anyRequest().authenticated() ) .formLogin(Customizer.withDefaults()) ;

Lorsque la connexion est réussie, Spring Security enregistre l'authentification dans une session HTTP et enveloppe les demandes ultérieures avec des éléments de type SecurityContext automatiquement. Cette méthode fonctionne bien pour les applications en mode serveur où les cookies et les sessions sont acceptables.

Authentification JWT sans état pour les API

L'architecture moderne - en particulier les API REST, les SPA ou les microservices - nécessite souvent apatridel'authentification basée sur un jeton. Spring Security prend en charge ce type d'authentification par le biais de son Serveur de ressources OAuth2 et la validation JWT intégrée. Accueil+1

Une configuration minimaliste se présente comme suit :

java

@Configuration @EnableWebSecurity public class JwtSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sess -> sess.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build() ; } }

Spring Boot configure automatiquement le JwtDecodervalide la signature du JWT, iss (émetteur), exp / nbf (horodatage) et associe les champs d'application aux autorités. docs.enterprise.spring.io+1

Cela permet de déployer rapidement une protection sécurisée des API, avec un minimum de procédures, tout en préservant les meilleures pratiques en matière de sécurité.

OAuth2 / OpenID Connect pour le SSO et la connexion de tiers

Si votre application a besoin d'une connexion unique (SSO), d'une connexion sociale (Google, GitHub, etc.) ou d'une identité déléguée via un serveur d'autorisation externe, la prise en charge du client OAuth2 de Spring Security facilite l'intégration. Vous pouvez obtenir des jetons d'accès, des jetons de rafraîchissement et l'identité de l'utilisateur via OIDC, puis vous appuyer sur le comportement du serveur de ressources pour vos API dorsales.

Cette flexibilité vous permet d'unifier l'identité de l'utilisateur à travers le web, le mobile et les fournisseurs d'authentification tiers - ce qui est idéal pour les applications distribuées à grande échelle.

Autorisation et contrôle d'accès : Qui peut faire quoi

L'authentification prouve l'identité. L'autorisation détermine les permissions. Spring Security permet un contrôle fin au niveau de l'URL et de la méthode.

- Contrôle d'accès basé sur l'URLLes restrictions de l'utilisation des points d'accès sont simples et basées sur le rôle de chacun.

- Sécurité au niveau des méthodes: en permettant des annotations telles que

@PreAuthorize,@Secured,@PostAuthorizevous pouvez appliquer les autorisations directement dans les méthodes des services ou des contrôleurs. - Contrôle d'accès basé sur les attributs ou sur les demandesLes droits d'accès à l'information : en particulier lors de l'utilisation de JWT, vous pouvez inspecter les demandes (par exemple, les attributs des locataires et des utilisateurs, les champs d'application) afin d'appliquer des droits d'accès dynamiques.

Cette approche stratifiée (URL → méthode → logique d'entreprise) vous permet de contrôler totalement qui peut accéder à quoi, dans quelles conditions.

Protections intégrées et fonctions de renforcement de la sécurité

Spring Security ne se limite pas à l'authentification et à l'autorisation - il comprend de nombreux mécanismes de défense contre les attaques Web courantes et les erreurs de configuration. Parmi ces mécanismes, citons

- Protection CSRF - activé par défaut pour les flux basés sur la session. Ne la désactivez que si vous contrôlez entièrement le client (par exemple, SPA avec JWT).

- Configuration CORS - crucial pour les interfaces modernes qui interagissent avec les API.

- Stockage sécurisé des mots de passe - supporte des algorithmes de hachage forts comme BCrypt, PBKDF2, Argon2. Évitez les hachages faibles (MD5, SHA-1). Des études montrent que l'utilisation abusive du hachage est un anti-modèle de sécurité courant. arXiv+1

- Gestion des sessions et protection de la fixation des sessions - empêche le détournement de session et impose des limites de concurrence.

- En-têtes de sécurité HTTP - HSTS, options de cadre, protection XSS, sécurité du contenu, etc.

Mais les valeurs par défaut ne sont pas magiques : la sécurité dépend fortement de la manière dont vous configurez et testez votre installation. Des études empiriques révèlent de nombreux anti-modèles de mauvaise configuration - par exemple la désactivation de CSRF, l'utilisation d'un hachage de mot de passe faible - dans des applications Spring réelles, conduisant à de sérieuses vulnérabilités. arXiv

Il est donc essentiel de procéder à un audit de sécurité rigoureux, à un examen du code, à des mises à jour des dépendances et à des tests automatisés.

Les pièges les plus courants et comment les éviter

Même un framework mature comme Spring Security peut être mal utilisé - en particulier lorsque les développeurs mélangent différents modes d'authentification, outrepassent les configurations par défaut, ou négligent les cas limites. Voici quelques problèmes récurrents observés par la communauté :

| Problème / erreur | Conséquence | Comment atténuer les risques |

|---|---|---|

| Mélange de login basé sur la session et de JWT sans état sans chaînes de filtrage séparées | Conflits, comportements inattendus, failles de sécurité | Utiliser des beans SecurityFilterChain distincts avec des filtres de requête distincts pour les différents schémas d'authentification (Reddit) |

| Désactivation de CSRF sans protection alternative appropriée (par exemple pour les formulaires) | Vulnérable aux attaques CSRF | Ne désactivez le CSRF que pour les API sans état, assurez des jetons ou d'autres protections pour les scénarios avec état. |

| Utilisation d'un système de hachage de mot de passe faible (MD5, SHA-1) ou stockage de mots de passe en clair | Facile à briser en cas de fuite de données | Utilisez toujours BCryptPasswordEncoder, Argon2, ou un système similaire de hachage fort + sel. |

| Configuration incorrecte du JWT (iss manquant, validation d'audit, mauvaise rotation de la clé) | Les jetons peuvent être falsifiés ou rester valides au-delà de leur durée de vie prévue. | Utiliser la configuration officielle du serveur de ressources OAuth2 ; activer la signature, l'émetteur, la validation de l'audience et la rotation des clés (Accueil) |

| Tests insuffisants (tests unitaires, tests d'intégration, expiration des jetons, révocation, chemins d'erreur) | Des bogues ou des failles de sécurité se glissent dans la production | Rédiger des tests automatisés couvrant l'authentification, les chemins d'échec, la gestion des jetons, la déconnexion, la logique d'actualisation. Les études montrent que de nombreuses applications réelles ne disposent pas de ces tests. (arXiv) |

Comme l'a dit un développeur (dans une discussion de la communauté) : "Chaque tutoriel Spring Security conduit à du code obsolète... même les méthodes mises à jour sont déjà marquées pour être supprimées". Reddit

Cela met en évidence un autre risque : vous devez vous tenir au courant des versions de Spring Security et migrer les configurations en conséquence.

Exemple : API REST sécurisée avec JWT + serveur de ressources

Voici un exemple minimal d'une API REST Spring Boot sécurisée par JWT en mode sans état.

java

@Configuration @EnableWebSecurity public class ApiSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sm -> sm.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build() ; } }

Et les propriétés en application.yml:

java

spring : security : oauth2 : resourceserver : jwt : issuer-uri : audiences : <https://your-api.example.com>

Cette configuration permet de s'assurer que

- Signature JWT, émetteur (

iss), l'audience (aud), l'expiration (exp) sont tous validés automatiquement, conformément aux meilleures pratiques en matière de sécurité basée sur les jetons. Accueil+1 - Aucune session HTTP n'est créée (sans état), ce qui rend l'API évolutive.

- Vous vous appuyez sur des modules standard ; vous n'avez pas besoin de classes de filtre personnalisées ni de code d'authentification standard.

Vous pouvez personnaliser davantage en définissant un JwtAuthenticationConverter pour mettre en correspondance les revendications → les rôles ou les autorités, ou pour envelopper des contrôles supplémentaires (Scopes, tenants, etc.).

Recommandations et bonnes pratiques pour la préparation de la production

Si vous créez des applications réelles - en particulier des API publiques, des microservices ou des services nécessitant des tests d'intrusion ou des audits de vulnérabilité -, considérez Spring Security comme un élément essentiel de votre stratégie d'entreprise. ligne de baseet la couche suivante durcissement, journalisation, surveillance et tests.

- Utiliser une méthode de hachage de mot de passe forteLes deux logiciels sont les suivants : BCrypt ou Argon2.

- Préférer un serveur de ressources JWT / OAuth2 sans état pour les API - éviter l'authentification basée sur la session dans les microservices ou les systèmes distribués.

- Toujours valider correctement les JWT - appliquer la vérification des signatures,

issetaudles réclamations, l'expiration, et envisager la rotation des clés. - Chaînes de filtrage séparées en cas de mélange de méthodes d'authentification - par exemple, un pour le web basé sur la session, un pour l'API basé sur le JWT.

- Activer CSRF pour les formulaires traditionnels ; configurer CORS pour les SPA et les clients externes.

- Mise en œuvre de la journalisation, de la surveillance, de la limitation du débit et de l'alerte - les échecs d'authentification inattendus ou les échecs multiples de connexion doivent déclencher des alertes.

- Rédiger des tests automatisés (unitaires et d'intégration) pour l'authentification, l'autorisation, l'expiration des jetons, les chemins d'erreur, les flux de rafraîchissement et de déconnexion. - de nombreuses applications réelles omettent ce point, ce qui accroît le risque. arXiv+1

- Rester à jour avec les versions de Spring Security - Les commentaires de la communauté montrent que les tutoriels deviennent souvent obsolètes et que les API mal utilisées ou obsolètes restent un problème. Reddit+1

Pourquoi Spring Security reste le framework de sécurité incontournable de l'écosystème Java

Plusieurs facteurs contribuent à la domination de Spring Security dans le domaine de la sécurité Java :

- C'est caractéristiques complètes: authentification, autorisation, CSRF, gestion des sessions, prise en charge des jetons, OAuth2, etc.

- Hautement configurable et extensible - vous pouvez ajouter des filtres personnalisés, des fournisseurs d'authentification, des magasins d'utilisateurs et des politiques de sécurité.

- Une large intégration avec Spring Boot / Spring ecosystem - friction minimale pour ajouter la sécurité aux applications existantes.

- Une communauté mature et éprouvée - de nombreux guides communautaires, des projets à code source ouvert et des utilisations concrètes dans différents secteurs d'activité.

- Base de sécurité normaliséequi bénéficie d'outils de test automatisé, d'analyse de vulnérabilité et de test de pénétration.

Pour les équipes travaillant sur tests de pénétration, analyse automatisée des vulnérabilités, outils de sécurité des API ou plateformes de sécurité pilotées par l'IA. - L'utilisation de Spring Security signifie que vous disposez d'une base de sécurité prévisible pour analyser, tester et auditer. Cette prévisibilité est précieuse lors de la création d'outils de sécurité ou de l'intégration de la sécurité dans les pipelines CI/CD.

Conclusion

Spring Security n'est pas magique, mais c'est une base puissante et éprouvée pour sécuriser les applications web Java, les API et les microservices. Par défaut, il couvre de nombreux besoins courants en matière de sécurité web ; lorsqu'il est configuré correctement, il protège contre CSRF, renforce l'authentification et l'autorisation, assure un stockage sécurisé des mots de passe, valide les JWT et prend en charge les protocoles d'identité modernes tels que OAuth2 / OpenID Connect.

Cependant, la véritable force réside dans comment les développeurs le configurent et le renforcentL'adoption d'un hachage puissant des mots de passe, de JWT sans état pour les API, de règles d'autorisation précises, d'une validation sécurisée des jetons, ainsi que de tests et d'un suivi exhaustifs.

Pour les développeurs et les ingénieurs en sécurité - en particulier ceux qui construisent ou testent des systèmes réels, ou qui créent des outils de sécurité - je recommande vivement de considérer Spring Security comme la couche de sécurité de base, et d'aller plus loin : configuration rigoureuse, valeurs par défaut sécurisées, tests automatisés et audits réguliers.

Avec cette approche, vous obtenez une base robuste, flexible, maintenable et sûre - et vous évitez les pièges communs dans lesquels tombent de nombreuses applications basées sur Spring.