Dans le paysage axé sur les données de 2025, les systèmes de gestion de bases de données relationnelles (SGBDR) restent le fondement de l'infrastructure des entreprises. Pour les ingénieurs logiciels et les professionnels de la sécurité, SQL est une arme à double tranchant : c'est l'outil principal pour l'analyse des données et la surface d'attaque la plus critique pour les violations de données.

Le présent L'antisèche SQL n'est pas seulement une référence syntaxique. Il s'agit d'un guide stratégique conçu pour vous aider à écrire des requêtes efficaces, à diagnostiquer les goulets d'étranglement en matière de performances et à protéger vos applications contre les attaques par injection sophistiquées qui prévalent aujourd'hui.

Patrons SQL avancés pour les ingénieurs

Tandis que SELECT * FROM est le point de départ de tous, l'ingénierie moderne exige la maîtrise de la manipulation de données complexes.

Expressions de tableau communes (CTE)

Les ETC améliorent la lisibilité et permettent une logique récursive, ce qui est essentiel pour parcourir des données hiérarchiques (comme les organigrammes ou les systèmes de fichiers).

SQL

- CTE récursif pour parcourir une hiérarchie de catégoriesAvec RECURSIVE CategoryPath AS ( SELECT id, name, parent_id, name AS path FROM categories WHERE parent_id IS NULLUNION ALLSELECT c.id, c.name, c.parent_id, CONCAT(cp.path, ' > ', c.name) FROM categories c JOIN CategoryPath cp ON c.parent_id = cp.id ) SELECT FROM CategoryPath ;

Fonctions de la fenêtre

Les fonctions de fenêtre vous permettent d'effectuer des calculs sur un ensemble de lignes du tableau qui sont liées d'une manière ou d'une autre à la ligne actuelle, sans réduire l'ensemble des résultats comme le ferait une fonction de fenêtre. GROUPE PAR.

SQL

- Calculer le total courant et classer les utilisateurs en fonction de leurs dépensesSELECT user_id, order_date, amount, SUM(amount) OVER (PARTITION BY user_id ORDER BY order_date) as running_total, RANK() OVER (ORDER BY amount DESC) as spend_rank FROM orders ;

Des jointures efficaces

Il est essentiel de comprendre comment fusionner des ensembles de données. Une mauvaise utilisation des jointures est la cause #1 des requêtes de reporting lentes.

L'ultime aide-mémoire SQL pour les ingénieurs en sécurité : Requêtes, optimisation et défense contre les injections

SQL

- Jointure interne : Uniquement les enregistrements correspondantsSELECT u.email, o.total FROM users u INNER JOIN orders o ON u.id = o.user_id WHERE o.status = 'completed' ;

Aide-mémoire pour l'optimisation des performances

L'efficacité du langage SQL n'est pas seulement une question de vitesse, mais aussi d'évolutivité et de prévention des dénis de service (DoS) par épuisement des ressources.

| Technique | mise en œuvre | Impact |

|---|---|---|

| Indexation | CREATE INDEX idx_user_login ON users(last_login) ; | Réduit les balayages de table complets O(N) à des recherches O(log N). Essentiel pour les OÙ et JOINDRE colonnes. |

| Expliquer les plans | EXPLIQUER ANALYSER SÉLECTIONNER ... | Révèle le chemin d'exécution de la requête (Seq Scan vs. Index Scan). |

| **Éviter Select *** | SELECT id, name au lieu de SELECT * | Réduit les E/S réseau et l'utilisation de la mémoire, en particulier avec les colonnes TEXT/BLOB. |

| Pagination | LIMITE 100 (Utilisez Keyset Pagination pour les grands ensembles de données) | Évite de charger des millions de lignes dans la mémoire de l'application. |

Aide-mémoire sur l'injection SQL (SQLi) - The Attack Surface

Pour les ingénieurs en sécurité, comprendre la syntaxe d'une attaque est la première étape de la prévention. Vous trouverez ci-dessous une ventilation des charges utiles observées dans les environnements de production modernes.

1. Contournement de l'authentification et erreurs logiques

Les attaquants utilisent la logique booléenne pour court-circuiter les contrôles d'authentification.

| Objectif | Exemple de charge utile | Contexte de vulnérabilité |

|---|---|---|

| Contournement de la connexion | OR '1'='1 | SELECT * FROM users WHERE user='$u' AND pass='$p' |

| L'escalade des rôles | OR role='admin'-- | Ecraser les filtres codés en dur dans les anciens panneaux d'administration. |

| Troncature des commentaires | admin' -- (SQL) ou admin' # (MySQL) | Ignore le reste de la requête (par exemple, les vérifications de mot de passe). |

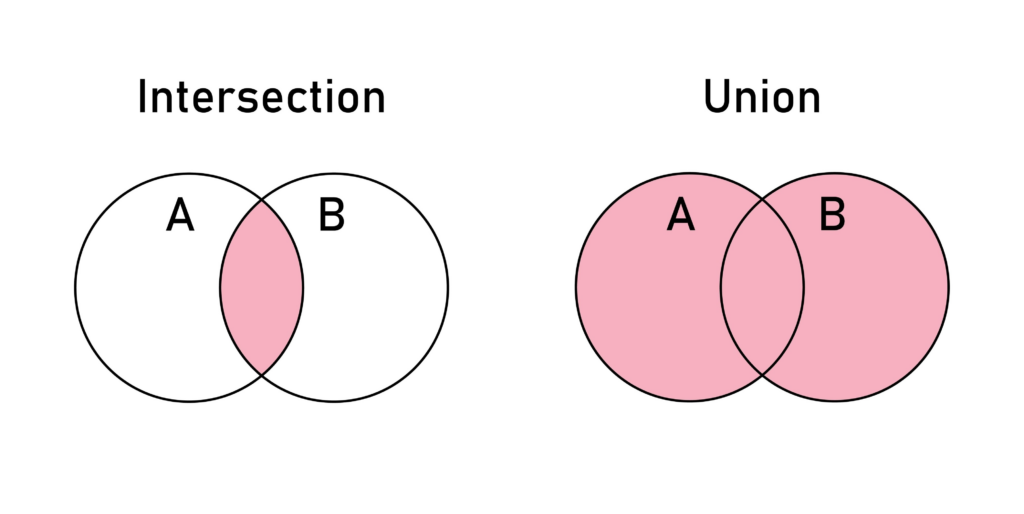

2. L'injection syndicale

Utilisé pour extraire des données d'autres tables lorsque les résultats de la requête sont visibles sur le frontend.

- Charge utile :

' UNION SELECT username, password, null FROM users-- - Risque : Vidage complet de la base de données via l'interface utilisateur frontale.

3. Injection SQL aveugle (temps et booléen)

Lorsque l'application supprime les erreurs, les attaquants posent des questions vrai/faux à la base de données.

- Basé sur la méthode booléenne :

' ET (SÉLECTIONNER 1)=1--(La page se charge normalement) vs' ET (SÉLECTIONNER 1)=0--(Contenu de la page manquant). - Basé sur le temps :

ET SLEEP(5)--(MySQL) ouATTENDRE LE DÉLAI "0:0:5"--(MSSQL).- Remarque : Les attaques basées sur le temps sont de plus en plus utilisées pour contourner les WAF qui filtrent les messages d'erreur.

4. Impact dans le monde réel : Étude de cas CVE

CVE-2024-12345 (exemple hypothétique à fort impact) :

Un CMS largement déployé permettait aux utilisateurs non authentifiés d'injecter du code SQL via le paramètre sort_order d'une API. Parce que l'entrée était concaténée directement dans la clause ORDER BY, les attaquants pouvaient exécuter des requêtes empilées, conduisant à une exécution de code à distance (RCE) via des extensions de base de données.

- Leçon : Ne jamais faire confiance aux données, même en

ORDER BYouGROUPE PARclauses.

Stratégies de défense et de renforcement

La seule défense solide contre l'injection SQL consiste à séparer structurellement les données du code.

1. Requêtes paramétrées (Prepared Statements)

Il s'agit de l'étalon-or. La base de données traite les entrées de l'utilisateur strictement comme des données, jamais comme des commandes exécutables.

Vulnérable (Python) :

Python

# DANGEROUS : Direct concatenation query = f "SELECT * FROM users WHERE email = '{user_input}'" cursor.execute(query)

Sécurisé (Python) :

Python

# SAFE : Paramétrage cursor.execute("SELECT * FROM users WHERE email = %s", (user_input,))

2. Le moindre privilège

Assurez-vous que l'utilisateur de la base de données connecté à votre application web a seulement SELECTIONNER, INSÉRER, MISE À JOUR, DELETE les autorisations. Il doit jamais ont le droit d'accéder à DROP TABLE, AIDE NON REMBOURSABLEou d'accéder aux fichiers du système (xp_cmdshell).

Sécurité pilotée par l'IA avec Penligent

À l'ère du déploiement rapide CI/CD, l'examen manuel du code ne permet pas de détecter toutes les constructions SQL dynamiques ou les failles logiques.

Penligent.ai transforme l'analyse de la sécurité SQL en allant au-delà de la simple correspondance des expressions rationnelles.

- Analyse de l'AST en fonction du contexte : Contrairement aux linters traditionnels, Penligent analyse l'arbre syntaxique abstrait (AST) de votre code. Il comprend le flux de données, identifiant si une variable contrôlée par l'utilisateur atteint un puits d'exécution SQL brut, même si elle passe par plusieurs fonctions.

- Détection des failles logiques : Penligent détecte les vulnérabilités logiques subtiles, telles que les contrôles d'autorisation manquants dans les systèmes complexes de gestion de l'information.

JOINDREou des vecteurs potentiels de déni de service dans des ETC récursifs non optimisés. - Remédiation automatisée : Il ne se contente pas de signaler l'erreur ; il suggère la syntaxe de requête paramétrée ou la méthode ORM correcte pour votre cadre linguistique spécifique.

En intégrant Penligent dans votre pipeline, vous vous assurez que vos L'antisèche SQL les meilleures pratiques sont appliquées automatiquement, sécurisant ainsi votre couche de données avant même que le code n'entre en production.

Conclusion

La maîtrise du langage SQL exige un équilibre entre la précision technique et la vigilance en matière de sécurité. Que vous optimisiez une fonction de fenêtre pour un tableau de bord analytique ou que vous corrigiez une vulnérabilité d'injection SQL aveugle, cet aide-mémoire vous servira de référence. Veillez à ce que vos requêtes soient performantes, vos entrées paramétrées et vos tests automatisés.