Pourquoi l'expression "java pdf exploit" reste-t-elle d'actualité ?

"Exploitation du PDF par Java"est un terme de recherche fourre-tout que les gens utilisent lorsqu'ils s'inquiètent de l'existence d'une PDF malveillants qui déclenchent des vulnérabilités dans les Lecteurs PDF ou d'abus Fonctionnalités Java/JavaScript dans le pipeline de documents. Les PDF peuvent présenter des risques sous plusieurs angles : JavaScript intégré, bogues d'analyse dans les lecteurs ou générateurs de PDF non sécurisés qui ingèrent des données contrôlées par des attaquants. Les chercheurs documentent ces problèmes depuis des années - de la Attaques PDF basées sur JavaScript et livraison d'un kit d'exploitation aux récentes les abus en matière d'équarrissage et de générateur. Intigriti+4SentinelOne

En bref : même si le PDF n'a pas été conçu pour exécuter du code arbitraire, défauts de mise en œuvre dans les lecteurs et les écosystèmes courants en ont fait un leurre fiable dans les intrusions réelles. Les notes historiques et les rapports sur les menaces rédigés par les fournisseurs et les laboratoires confirment cette tendance.

Ce que les attaquants tentent et ce dont les défenseurs ont besoin

Les attaquants adorent les PDF car une seule pièce jointe peut combiner ingénierie sociale avec bugs d'analyse côté client. Ils cachent des charges utiles avec obscurcissement/encodage, l'effet de levier Actions JavaScriptou exploiter divergences dans l'analyseur syntaxique à travers les applications et les navigateurs. Cependant, les défenseurs n'ont pas besoin de code d'exploitation ; ils ont besoin de validation sûre:

- reconnaître signaux (lancement inattendu d'un processus Java, accès suspect au système de fichiers, rappels de réseau étranges) ;

- reproduire le comportement de manière contrôlée;

- navire correctifs prioritaires (Voir les analyses récentes et classiques sur les PDF malveillants et leur détection). SentinelOne+1

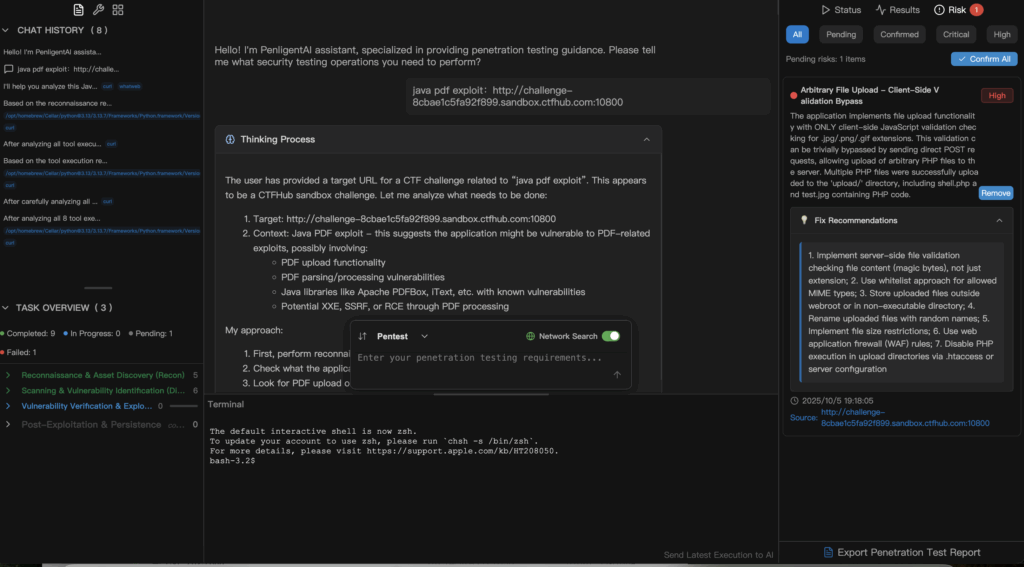

Une démonstration défensive : validation en langage naturel sur Penligent

Voici comment les équipes peuvent démontrer le risque en toute sécurité-avec pas de ligne de commande ni de script:

Étape 1 - Demande, en anglais simple

"Vérifiez mon point de terminaison de laboratoire pour les modèles d'exploitation java pdf. N'utilisez que des diagnostics sûrs. Signalez les activités anormales des processus Java, les actions PDF suspectes et les rappels réseau."

Étape 2 - Penligent transforme l'invite en un test aseptisé

Penligent orchestre sondes contrôlées par rapport à une image de laboratoire, simulant les chemins de traitement des PDF sans en exécutant un véritable code d'exploitation. Il surveille les mêmes indicateurs que ceux mis en évidence par les chercheurs (actions JS, anomalies de l'analyseur syntaxique, bizarreries du générateur) et Corrélation des signaux en temps réel. 2PortSwigger+2

Étape 3 - Résultat exploitable

Vous obtenez des orientations claires et hiérarchisées en matière de remédiation:

- les cibles de correctifs et de versions (durcissement du lecteur/OS) ;

- désactiver les risques PDF JavaScript dans la mesure du possible ;

- serrer contrôles à l'entrée sur les générateurs de PDF ;

- ajouter des détections pour processus/fichier/réseau des comportements couramment observés dans les PDF malveillants. (Les rapports des fournisseurs et des laboratoires recommandent systématiquement d'appliquer des correctifs aux lecteurs et de désactiver les fonctions à risque). Microsoft

De cette façon, vous transformez un titre effrayant en validation reproductible-pas de charge utile vivante risquée, seulement signaux défendables et corrections rapides.

Liste de contrôle pratique du durcissement

- Lecteurs de correctifs et système d'exploitation (suivre les CVE pour Acrobat/Reader et vos bibliothèques PDF). CVE

- Désactiver le JavaScript pour les PDF si l'activité le permet, auditer les actions d'ouverture et de lancement. CISA

- Durcir les générateurs PDF (assainir les entrées contrôlées par l'utilisateur ; tester les abus de SSRF/templating). Intigriti

- Détecter les anomalies (processus Java créés par des lecteurs, sorties de réseau inattendues, écritures de fichiers bizarres). Moyen+1

- Sensibiliser les utilisateurs (les PDF non fiables restent un des principaux vecteurs d'hameçonnage ; désactivez l'ouverture automatique). Des rapports récents montrent que les campagnes basées sur les PDF continuent d'évoluer. Thoughtworks

Essayez vous-même (invites en langage naturel pour Penligent)

- "Exécuter une validation d'exploit java pdf en toute sécurité sur ma VM de test. Pas de charge utile réelle ; recueillir des signaux de processus/fichier/réseau et proposer des correctifs."

- "Auditer les points d'extrémité de nos générateurs de PDF pour détecter les risques d'injection/SSRF et élaborer un plan d'atténuation. Intigriti

- "Vérifier si les paramètres et les versions d'Adobe Reader sur les postes de travail réduisent l'exposition aux problèmes connus de PDF JS". CISA