Outils d'analyse : Le point de vue d'un ingénieur en sécurité

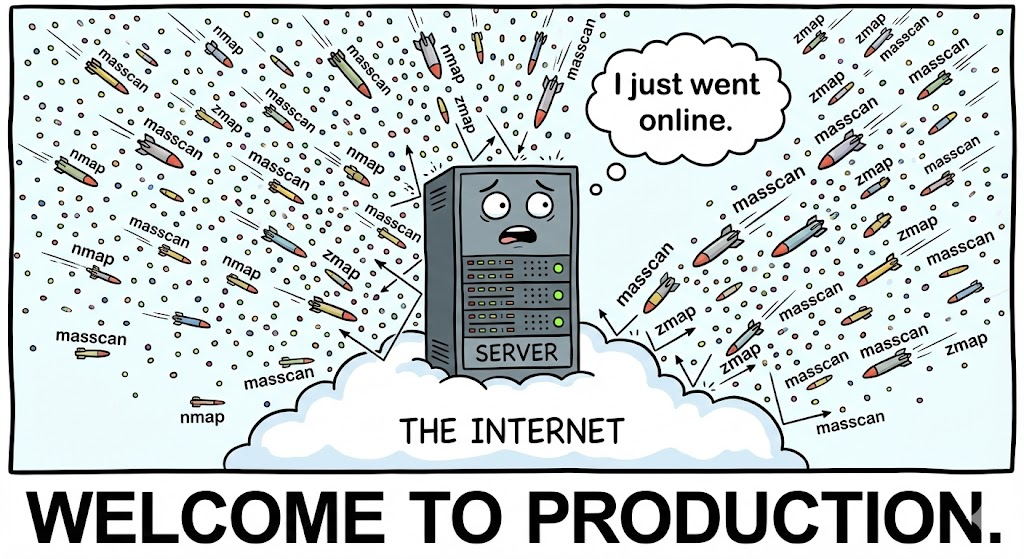

Les outils d'analyse sont une arme à double tranchant dans la cybersécurité moderne. Pour les défenseurs, ils sont essentiels à la découverte des vulnérabilités, à l'inventaire des actifs et à la validation continue de la sécurité. Pour les attaquants, les outils d'analyse sont souvent la première étape de l'exploitationpermettant la reconnaissance, la prise d'empreintes et la découverte de faiblesses à grande échelle.

Comprendre les outils d'analyse uniquement sous l'angle du "produit défensif" est incomplet. Pour sécuriser efficacement les systèmes, les ingénieurs en sécurité doivent comprendre comment les attaquants utilisent réellement les outils d'analyseLes scanners sont des outils qui permettent d'éviter la détection et de savoir comment les défenseurs peuvent les identifier et les neutraliser.

Cet article examine les outils d'analyse des deux côtés, en se concentrant sur les points suivants Modèles d'abus dans le monde réel, suivi de quatre exemples concrets de codes d'attaque et de défense qui reflètent les environnements de production.

Quels sont les outils d'analyse en pratique ?

Dans le monde réel, les outils d'analyse se répartissent généralement en plusieurs catégories :

- Scanners de réseau (découverte de ports et de services)

- Scanners d'applications web (sondage de type DAST)

- Scanners d'API (analyse des schémas et des comportements)

- Scanners de nuages et d'actifs (découverte de mauvaises configurations)

Les attaquants s'appuient rarement sur un seul outil. Ils enchaînent plutôt les scanners légers, les scripts personnalisés et les techniques d'évasion pour rester en dessous des seuils de détection.

L'importance des outils d'analyse dans la chaîne d'attaque

L'analyse n'est pas bruyante par défaut. Les attaques modernes favorisent :

- Balayage à faible débit

- IP source distribuées

- Demandes conformes au protocole

- Calendrier et randomisation de l'en-tête

Cela permet aux attaquants de se fondre dans le trafic normal tout en construisant une carte d'attaque précise.

Exemples de codes d'attaque et de défense

Ci-dessous quatre techniques courantes d'utilisation abusive des outils d'analysechacun jumelé à un contre-mesure défensive pratique.

Exemple d'attaque 1 : Balayage de port à faible débit pour échapper aux IDS

Au lieu de procéder à des analyses rapides classiques, les attaquants réduisent la vitesse d'analyse pour éviter de déclencher des alertes.

Attaque : Scan lent des ports TCP (Python)

python

import socket

temps d'importation

cible = "192.168.1.10"

ports = [22, 80, 443, 8080]

pour le port dans les ports :

s = socket.socket()

s.settimeout(2)

essayer :

s.connect((target, port))

print(f"[+] Port {port} ouvert")

sauf :

passer

s.close()

time.sleep(10) # intentionnellement lent

Cette analyse peut prendre quelques minutes ou quelques heures, mais elle permet souvent de contourner la détection basée sur le débit.

Défense : Profilage du taux de connexion

python

from collections import defaultdict

temps d'importation

connection_log = defaultdict(list)

def log_connection(ip) :

now = time.time()

connection_log[ip].append(now)

recent = [t for t in connection_log[ip] if now - t < 300]

si len(recent) > 20 :

print(f "Comportement d'analyse suspect de {ip}")

Aperçu de la défense : La détection devrait porter sur le comportement dans le tempsmais pas seulement le trafic en rafale.

Exemple d'attaque 2 : contournement de l'empreinte digitale d'un scanner Web

Les attaquants déguisent les analyses pour qu'elles ressemblent au trafic normal d'un navigateur.

Attaque : Scanner à masque d'en-tête

python

demandes d'importation

headers = {

"User-Agent" : "Mozilla/5.0",

"Accept" : "text/html,application/xhtml+xml",

}

payloads = ["/admin", "/.git", "/backup.zip"]

pour p dans payloads :

r = requests.get(f"{p}", headers=headers)

print(p, r.status_code)

Cela permet d'éviter les règles de base du "scanner User-Agent".

Défense : Détection de l'entropie du chemin et du modèle d'accès

python

import maths

def entropy(s) :

from collections import Counter

probs = [n / len(s) for n in Counter(s).values()]

return -sum(p * math.log2(p) for p in probs)

chemins = ["/admin", "/.git", "/backup.zip"]

pour p dans chemins :

si entropie(p) > 2.5 :

print("Chemin d'analyse à haut risque détecté :", p)

Aperçu de la défense : La détection des attaques doit prendre en compte ce qui est demandéet pas seulement celui qui le demande.

Exemple d'attaque 3 : balayage de l'API via l'énumération de schémas

Les attaquants analysent les API pour en déduire les points de terminaison et les paramètres non documentés.

Attaque : Découverte des paramètres de l'API

python

demandes d'importation

params = ["id", "user_id", "debug", "admin"]

pour p dans params :

r = requests.get(

"",

params={p : "1"}

)

si r.status_code != 400 :

print(f "Paramètre intéressant : {p}")

Cela permet de révéler les failles cachées de la logique et du contrôle d'accès.

Défense : Liste stricte de paramètres autorisés

python

ALLOWED_PARAMS = {"id"}

def validate_params(request_params) :

pour p dans request_params :

si p n'est pas dans ALLOWED_PARAMS :

raise ValueError("Paramètre non valide détecté")

Aperçu de la défense : La gestion approximative des paramètres transforme l'analyse de l'API en un oracle de découverte.

Exemple d'attaque 4 : balayage distribué entre les IP

Les attaquants répartissent les analyses sur plusieurs adresses IP afin d'échapper à la corrélation.

Attaque : Balayage de la source en rotation (conceptuel)

python

cibles = ["", ""]

pour t dans les cibles :

# exécuté à partir de différents hôtes ou mandataires

send_request_from_random_ip(t)

Chaque IP semble anodine, mais collectivement, elles cartographient l'application.

Défense : Corrélation comportementale inter-IP

python

def correlate_requests(logs) :

empreinte digitale = {}

pour l'enregistrement dans les journaux :

key = (entry["path"], entry["method"])

fingerprint.setdefault(key, set()).add(entry["ip"])

pour k, ips dans fingerprint.items() :

si len(ips) > 10 :

print("Balayage distribué détecté le :", k)

Aperçu de la défense : Les outils d'analyse se révèlent souvent seulement lorsqu'il est considéré de manière holistique.

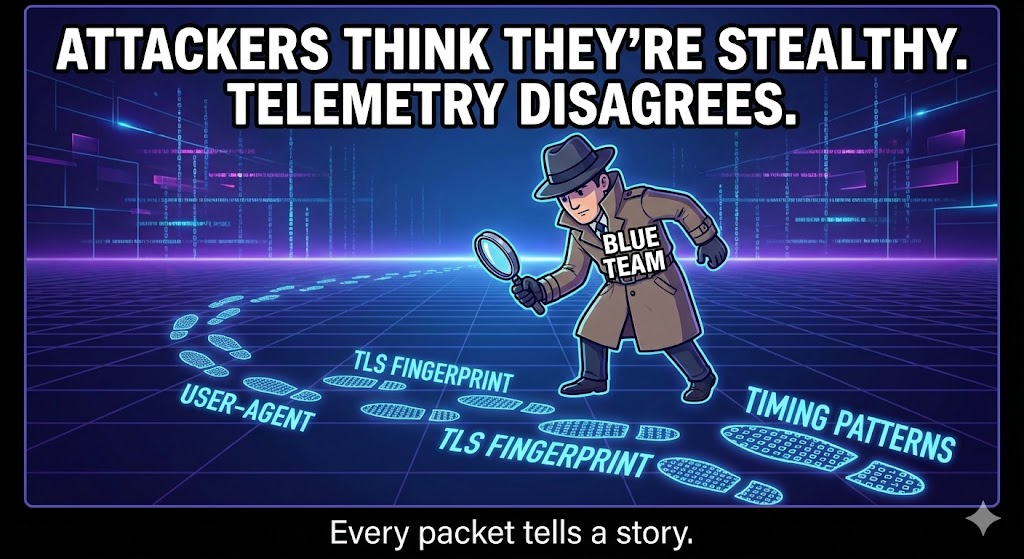

Principaux enseignements pour les équipes chargées de la sécurité

Les outils d'analyse ne sont pas intrinsèquement malveillants, mais leurs comportements abusifs sont prévisibles. Les défenseurs qui s'appuient uniquement sur des signatures ou des règles statiques manqueront leur coup :

- Lenteur des balayages

- Sondes avec masquage d'en-tête

- Attaques par inférence de l'API

- Reconnaissance distribuée

Une défense efficace nécessite :

- Bases comportementales

- Corrélation temporelle

- Analyse sémantique des demandes

- Journalisation en fonction du contexte

Réflexions finales

Les outils d'analyse représentent la coup d'ouverture de presque toutes les attaques sérieuses. Traiter le balayage comme un "bruit de fond" est l'une des lacunes les plus courantes en matière de défense.

En comprenant comment les attaquants scannent réellement - et en instrumentant les défenses au niveau du protocole, de la logique et du comportement - les organisations peuvent détecter les menaces. avant que l'exploitation ne commenceet non pas après que les dégâts ont été causés.