Dans le domaine de la cybersécurité moderne, un lien de contournement désigne de manière générale toute URL ou technique qui permet aux attaquants de contourner les contrôles de sécurité, les filtres ou les protections habituels afin de diffuser un contenu malveillant ou d'échapper à la détection. Qu'il s'agisse d'une attaque par hameçonnage qui échappe aux scanners de liens sécurisés, d'une URL élaborée qui échappe aux passerelles de messagerie ou d'une vulnérabilité de contrôle de sécurité exploitée par un attaquant, la compréhension des liens de contournement est une compétence essentielle pour les ingénieurs en sécurité et les testeurs de pénétration automatisés.

Cet article définit les liens de contournement, illustre les techniques d'attaque réelles, explique les principes de défense et met en évidence les stratégies de détection, le tout fondé sur des recherches actualisées et des preuves factuelles.

Qu'est-ce qu'un lien de contournement ?

A lien de contournement est une technique d'URL ou d'hyperlien conçue pour échapper à la détection, au filtrage ou aux contrôles de sécurité qui protègent normalement les utilisateurs contre les contenus malveillants. Cela peut se produire de plusieurs manières :

- Un lien qui échappe aux filtres de la liste noire en utilisant des raccourcisseurs d'URL ou des redirections multiples.

Un lien qui contourne la réécriture sûre des liens utilisé par les passerelles de courrier électronique sécurisé.

Exploitation d'une adresse URL conçue qui déclenche un bogue d'analyseur permettant de contourner les protections de sécurité d'une application (par exemple, un client de messagerie ou un dispositif de sécurité).

Les attaquants utilisent des liens de contournement dans le cadre de campagnes d'hameçonnage, de diffusion de logiciels malveillants, de collecte d'informations d'identification et de contournement des systèmes d'analyse d'URL.

Menaces modernes utilisant des techniques de contournement des liens

Abus d'URL Wrapping & Rewriting

Les produits de sécurité tels que les passerelles de messagerie réécrivent souvent les URL à l'intérieur des messages afin qu'ils puissent être analysés au clic pour détecter les menaces. Cependant, les attaquants peuvent exploiter ce mécanisme en intégrant des destinations malveillantes derrière des URL enveloppées apparemment légitimes. Le résultat est qu'un lien semble sûr pour les filtres mais redirige les victimes vers des charges utiles malveillantes après la réécriture.

Raccourcissement d'URL pour échapper à la détection

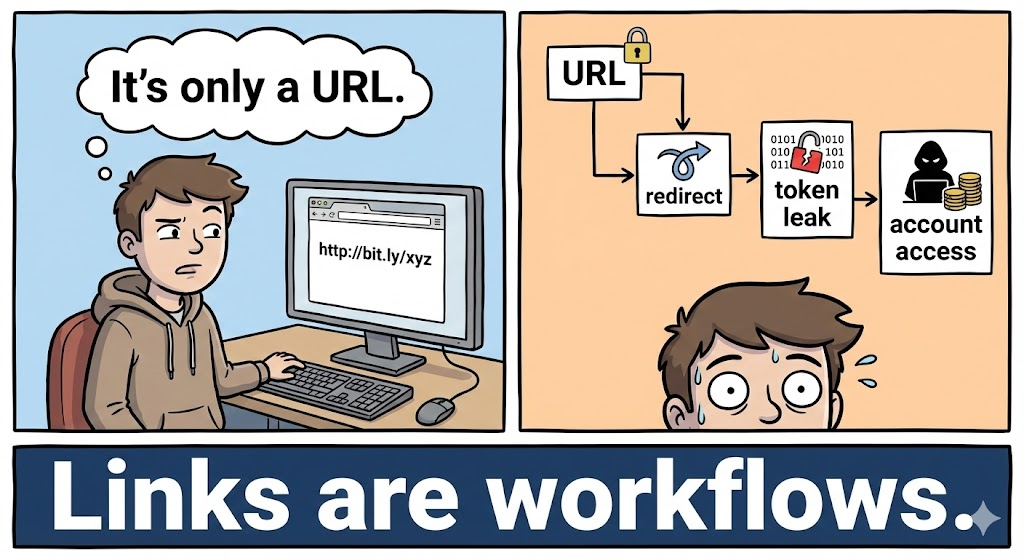

Les raccourcisseurs d'URL sont souvent utilisés de manière abusive pour dissimuler le domaine de la charge utile finale. Comme les scanners de sécurité maintiennent des listes noires d'URL malveillantes connues, les attaquants peuvent générer de nouveaux liens raccourcis qui ne sont pas encore marqués, ce qui augmente les chances de contourner les filtres.

Cette technique permet également aux attaquants d'enchaîner plusieurs redirections, ce qui rend plus difficile le suivi et l'inspection du point final par des outils automatisés.

Exploits de contournement de la sécurité de l'analyseur syntaxique ou du client

Certains comportements des liens de contournement sont fondés sur des vulnérabilités. Par exemple, en CVE-2020-0696Un bogue d'analyse dans Microsoft Outlook permettait à un attaquant de créer des URL utilisant des formats URI alternatifs qui contournaient la protection URL d'Outlook, de sorte qu'un lien malveillant dans un courrier électronique s'affichait incorrectement et s'exécutait lorsqu'il était cliqué.

Ce type d'exploit montre comment les attaquants peuvent créer des liens qui contournent les protections au niveau de l'application en raison de failles logiques ou d'analyse.

Risques de sécurité liés aux liens de contournement

Les liens de contournement présentent plusieurs menaces :

| Catégorie de risque | Exemple | Impact |

|---|---|---|

| Hameçonnage et vol d'identité | Lien malveillant déguisé par raccourcissement | Les utilisateurs envoient leurs données d'identification à de faux sites |

| Diffusion de logiciels malveillants | Le lien contourne les filtres d'URL pour télécharger la charge utile | Compromission des points d'accès |

| Évasion des contrôles de sécurité | Un programme d'exploitation contourne la fonction d'analyse d'URL | Les contenus malveillants atteignent le réseau |

| Abus de réputation | URL de services légitimes utilisés comme hôtes de redirection | Augmentation du succès de l'attaque |

Les attaquants combinent de plus en plus de techniques de contournement - redirections, obscurcissement, livraison basée sur le temps et routage conditionnel - pour passer au travers des défenses les plus avancées, comme l'analyse assistée par l'IA.

Comment les attaquants obscurcissent les liens

Les équipes de sécurité doivent comprendre comment l'obscurcissement facilite le contournement des liens. Les tactiques les plus courantes sont les suivantes :

Raccourcissement d'URL

Les attaquants utilisent des services tels que Bitly, TinyURL et d'autres pour masquer la destination réelle. Les raccourcisseurs n'étant pas intrinsèquement malveillants, les outils de sécurité peuvent ne pas les signaler par défaut.

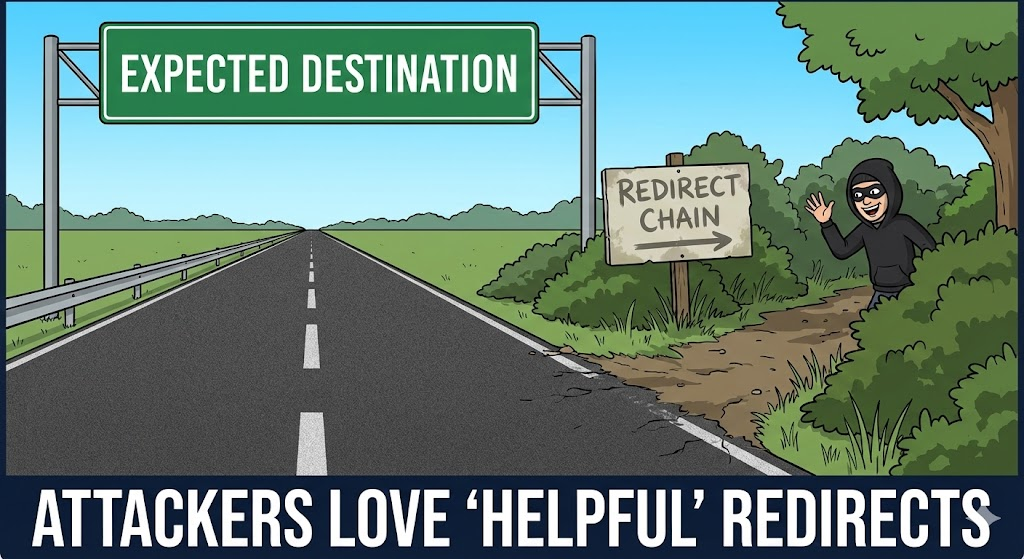

Chaînes de redirection à plusieurs niveaux

Une séquence de redirections peut dérouter les scanners. Chaque saut peut se faire sur un domaine inoffensif avant de mener à une page d'atterrissage malveillante.

Redirections conditionnelles pour les scanners

Certains attaquants diffusent un contenu propre aux scanners ou aux robots, mais un contenu malveillant aux utilisateurs réels en fonction de l'agent utilisateur, de l'emplacement géographique ou du moment.

Ces obscurcissements sont souvent combinés, ce qui rend la détection automatique difficile sans une analyse approfondie.

Exemple concret : Contournement de la passerelle de messagerie

Les passerelles de sécurité pour le courrier électronique réécrivent et inspectent les liens pour protéger les utilisateurs. Par exemple, les passerelles de sécurité pour le courrier électronique réécrivent et inspectent les liens pour protéger les utilisateurs :

- Un utilisateur reçoit un courriel contenant un lien.

- La passerelle de sécurité réécrit le lien vers une URL d'analyse sécurisée.

- Au clic, la passerelle analyse et autorise ou bloque la destination.

Mais les attaquants peuvent contourner ce problème en intégrant des URL déjà réécrites ou obscurcies qui incitent les scanners à faire confiance au lien, ou en faisant tourner les liens plus rapidement que les listes noires ne se mettent à jour.

Les utilisateurs peuvent ainsi cliquer sur des liens qu'ils croyaient sûrs mais qui aboutissent finalement à des charges utiles malveillantes.

Stratégies de détection et de défense

Pour se protéger contre les attaques par lien de contournement, les défenseurs doivent :

Améliorations de la sécurité des points finaux et du courrier électronique

- Utiliser une analyse avancée des URL qui suit les chaînes de redirection complètes.

- Déployer des scanners basés sur l'IA/ML qui détectent les indicateurs obscurcis plutôt que de s'appuyer uniquement sur des listes noires.

- Enregistrer et analyser les écarts entre le comportement du scanner et la navigation réelle de l'utilisateur.

Sensibilisation des utilisateurs et simulation d'hameçonnage

La simulation d'hameçonnage et la formation aident les utilisateurs à reconnaître les liens déguisés ou manipulés.

Réputation et analyse du comportement

Marquer les liens qui :

- Utiliser plusieurs redirections

- sont de création récente et de courte durée

- Contiennent des schémas d'encodage anormaux

La détection des anomalies comportementales permet de repérer les intentions malveillantes, même si un lien n'est pas encore connu pour être mauvais.

Exemples de codes d'attaque et de défense : Techniques de contournement des liens en pratique

Ci-dessous quatre schémas d'attaque des liens de contournement dans le monde réel avec les code de détection défensive ou d'atténuationL'utilisation de l'Internet est une pratique courante dans les campagnes d'hameçonnage, la diffusion de logiciels malveillants et l'évasion des contrôles de sécurité.

Exemple d'attaque 1 : Utilisation abusive d'un raccourcisseur d'URL pour contourner les filtres de courrier électronique

Les attaquants utilisent des services de raccourcissement d'URL pour masquer la destination malveillante finale, ce qui permet aux liens de contourner les filtres basés sur des listes noires.

Attaque (lien raccourci malveillant)

texte

En coulisses, l'URL raccourcie redirige vers :

texte

https://login-secure-update[.]exemple/phish

Les passerelles de messagerie traitent souvent les domaines raccourcis comme des domaines à faible risque jusqu'à ce que la réputation les rattrape.

Défense : Résoudre et inspecter les chaînes de redirection (Python)

python

demandes d'importation

def resolve_url(url) :

response = requests.get(url, allow_redirects=True, timeout=10)

return response.url, response.history

final_url, chain = resolve_url("")

print("URL finale :", final_url)

print("Redirect hops :")

pour le saut dans la chaîne :

print(hop.status_code, hop.url)

Valeur de défense :

- Inspection des forces de l'ordre destination finaleet pas seulement le premier saut

- Permet l'application de la politique sur les domaines résolus plutôt que sur les raccourcisseurs.

Exemple d'attaque 2 : chaîne de redirection multicouche pour échapper au scanner

Les attaquants enchaînent plusieurs redirections bénignes avant d'atteindre la charge utile malveillante, épuisant ou déroutant les scanners.

Flux d'attaque

texte

lien e-mail ↓ ↓ ↓ <https://malicious-dropper.example/payload>

Certains scanners s'arrêtent après un ou deux sauts.

Défense : Application du seuil de profondeur de redirection

python

def check_redirect_depth(response, max_hops=3) :

if len(response.history) > max_hops :

retourner Faux

Retourner True

r = requests.get("", allow_redirects=True)

if not check_redirect_depth(r) :

print("Bloqué : profondeur de redirection excessive détectée")

Valeur de défense :

- Signale les comportements suspects en matière de redirection

- Efficace contre les kits d'hameçonnage utilisant le blanchiment par redirection

Exemple d'attaque 3 : lien de contournement conditionnel (détection par un robot ou par un humain)

Les attaquants diffusent un contenu propre aux scanners, mais un contenu malveillant aux utilisateurs réels sur la base des User-Agent ou des en-têtes.

Attaque (logique côté serveur)

python

from flask import Flask, request

app = Flask(**nom**)

@app.route("/link")

def bypass() :

ua = request.headers.get("User-Agent", "")

si "curl" dans ua ou "scanner" dans ua.lower() :

return "Bienvenue sur notre site"

return ""

Les scanners de sécurité voient un contenu bénin ; les utilisateurs sont redirigés.

Défense : Recherche de profils multiples

python

headers = [

{"User-Agent" : "Mozilla/5.0"},

{"User-Agent" : "curl/8.0"},

{"User-Agent" : "SecurityScanner"}

]

pour h dans headers :

r = requests.get("", headers=h)

print(h["User-Agent"], r.text[:80])

Valeur de défense :

- Détecte les réponses incohérentes

- Mise en évidence de la livraison conditionnelle utilisée dans les liens de contournement

Exemple d'attaque 4 : contournement de l'encodage de l'URL et de la confusion de l'analyseur syntaxique

Les attaquants exploitent les incohérences de l'analyse des URL entre les systèmes en utilisant des astuces d'encodage.

Attaque (lien de contournement codé)

texte

https://example.com/%2e%2e/%2e%2e/login

Certains filtres normalisent les URL différemment des navigateurs ou des serveurs.

Défense : Normalisation des URL canoniques

python

from urllib.parse import unquote, urlparse

def normalize_url(url) :

parsed = urlparse(url)

chemin_normalisé = unquote(parsed.path)

return f"{parsed.scheme}://{parsed.netloc}{normalized_path}"

url = "<https://example.com/%2e%2e/%2e%2e/login>"

print(normalize_url(url))

Valeur de défense :

- Empêche l'exploitation de la non-concordance de l'analyseur syntaxique

- Essentiel pour les pipelines de sécurité WAF, proxy et email

Alternatives aux liaisons sécurisées et cas d'utilisation des contournements sécurisés

Tous les liens de contournement ne sont pas malveillants. Par exemple, les liens de contournement sécurisés (également appelés signé ou symbolisé ) accordent un accès temporaire au contenu protégé tout en vérifiant les signatures et les jetons d'expiration avant d'autoriser l'accès.

Un lien de contournement correctement mis en œuvre peut comprendre

- Un jeton signé par le serveur pour éviter les devinettes

- Horodatage de l'expiration

- Soutien à la révocation

Ces mécanismes équilibrent la commodité et la sécurité et sont utilisés légitimement dans les flux de travail de distribution de contenu.

Bonnes pratiques pour la gestion des URL dans les outils de sécurité

Les équipes de sécurité doivent s'assurer que

- Les moteurs d'analyse d'URL récupèrent et inspectent les destination finale de la page d'atterrissage plutôt que de se contenter du premier saut.

- Les chaînes de redirection sont entièrement démêlées avant les décisions de sécurité.

- Les schémas suspects tels que les changements répétés de domaine, les domaines homoglyphes ou la fourniture de contenu conditionnel par le serveur sont enregistrés et bloqués.

- L'intégration avec les flux de renseignements sur les menaces renforce la détection des techniques de contournement qui évoluent rapidement.

Conclusion

A lien de contournement n'est pas seulement un raccourci, c'est une le champ de bataille de la sécurité où les attaquants cachent leurs intentions malveillantes derrière des couches d'obscurcissement, de redirection ou d'exploitation de la logique d'analyse. Qu'ils soient utilisés pour l'hameçonnage, la diffusion de logiciels malveillants ou l'exploitation des vulnérabilités d'une application, les liens de contournement peuvent gravement compromettre les protections de sécurité.

Une défense efficace nécessite analyse multicoucheLes équipes de sécurité peuvent utiliser les technologies de l'information et de la communication (TIC), qui combinent la réputation, les indicateurs comportementaux, l'analyse des redirections et la détection pilotée par l'IA, et non pas seulement des listes noires statiques ou de simples correspondances de chaînes de caractères. En comprenant les techniques des attaquants et en appliquant des politiques de détection rigoureuses, les équipes de sécurité peuvent garder une longueur d'avance sur les menaces de contournement de liens en constante évolution.