Les attaques de répertoires sont devenues une menace persistante et évolutive dans le paysage numérique interconnecté d'aujourd'hui. En exploitant les faiblesses dans la façon dont les applications web gèrent les chemins d'accès aux fichiers et aux répertoiresDans ce cas, des acteurs malveillants peuvent contourner les défenses traditionnelles et exposer des données sensibles. Il est essentiel pour les professionnels de la sécurité et les organisations déterminées à protéger leur infrastructure de comprendre ce qu'est une attaque par annuaire, comment elle fonctionne et comment elle peut être stoppée. Les sections ci-dessous décomposent cette menace, de ses mécanismes de base aux stratégies de prévention pratiques, offrant ainsi une vue d'ensemble des risques et des contre-mesures disponibles.

Qu'est-ce qu'une attaque de répertoire ?

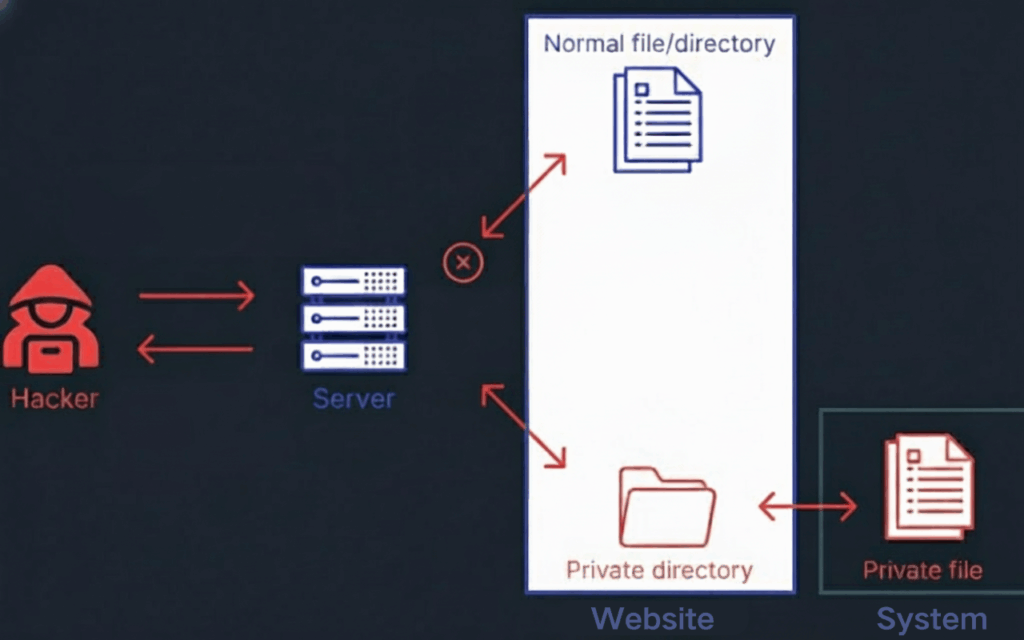

Dans le domaine de la cybersécurité, une attaque de l'annuaire décrit une catégorie de techniques dans lesquelles un attaquant manipule intentionnellement le chemin d'accès d'une requête de fichier ou s'engage dans une exploration systématique de dossiers cachés, tout cela dans le but d'obtenir un accès non autorisé à des ressources vitales résidant sur un serveur. Ces attaques prennent souvent la forme d'une traversée de répertoireoù des données malveillantes telles que ../ est utilisé pour remonter dans la structure des fichiers au-delà de la portée prévue d'une application web, ou un fichier énumération des répertoiresDans certains cas, les attaquants peuvent exploiter directement les points de terminaison des répertoires non sécurisés, en contournant toute mesure d'authentification et en extrayant des données sensibles sans grande résistance. Dans certains scénarios, les attaquants peuvent exploiter directement les points de terminaison des répertoires non sécurisés, en contournant toute mesure d'authentification et en extrayant des données sensibles avec peu de résistance.

Un exemple d'attaque de répertoire

Prenons l'exemple d'une application web qui fournit des images de profil d'utilisateur à l'aide d'un format de requête standard tel que

<https://example.com/profile.php?img=avatar.png>

Si l'application ne parvient pas à nettoyer correctement le paramètre de la requête entrante, un acteur malveillant peut soumettre une URL altérée qui ressemble à ce qui suit :

<https://example.com/profile.php?img=../../../../etc/passwd>

Dans un environnement vulnérable, le serveur pourrait interpréter ce chemin ajusté non pas comme un fichier image, mais comme un appel à la fonction /etc/passwd dossier. Cet exemple classique de Traversée du chemin ne révèle pas seulement les noms d'utilisateur, mais fournit également des informations précieuses sur la configuration du système, qui peuvent à leur tour être exploitées de manière plus profonde et plus préjudiciable.

Risques d'attaque de l'annuaire et leur impact sur les systèmes

La gravité des attaques de répertoires ne réside pas seulement dans la capacité à lire un fichier involontaire, mais plutôt dans la chaîne de conséquences qui peut suivre un tel accès non autorisé. Si un pirate parvient à obtenir des informations d'identification, des jetons d'API ou des chaînes de connexion à des bases de données à partir de fichiers exposés, ces actifs peuvent rapidement devenir des tremplins vers la compromission de l'ensemble du système. Une fois que le code source propriétaire est récupéré, l'avantage concurrentiel et la propriété intellectuelle d'une organisation peuvent être exposés, ce qui les rend vulnérables à la reproduction ou à l'exploitation. Au-delà des dommages techniques, l'accès à certains types de fichiers peut entraîner des violations des réglementations relatives à la protection des données, telles que le GDPR, l'HIPAA ou le CCPA, ce qui peut avoir des conséquences juridiques et nuire à la réputation de l'entreprise. En outre, dans un grand nombre d'opérations de l'équipe rouge, les attaques de répertoires servent d'étape de reconnaissance initiale qui ouvre la voie à l'escalade des privilèges, au déplacement latéral à travers le réseau ou à l'enchaînement d'attaques plus sophistiquées et en plusieurs étapes.

Quels sont les outils utilisés par les testeurs de sécurité pour les attaques d'annuaire ?

| Outil | Utilisation principale | Caractéristiques principales |

|---|---|---|

| Penligent | Pentesting et défense contre les attaques de répertoires alimentés par l'IA | Une station d'intégration prenant en charge plus de 200+ outils de sécurité, avec un fonctionnement en langage naturel, une vérification automatique des vulnérabilités et la génération de rapports en un seul clic. |

| Gobuster | Forçage brutal des répertoires et des fichiers | Outil CLI rapide ; listes de mots personnalisées ; analyse des sous-domaines DNS. |

| DirBuster | Énumération du répertoire HTTP | Interface graphique, balayages récursifs, multithreading. |

| FFUF | Fuzzing à grande vitesse | Filtrage Regex ; récursion ; correspondance de contenu. |

| Suite d'éructation | Tests manuels et automatisés | Exploration ; vérification des paramètres ; établissement de rapports. |

| WFuzz | Fusurage HTTP | Injection de charges utiles à travers les paramètres. |

Penligent intègre les outils susmentionnés, permettant une utilisation transparente de Gobuster, DirBuster, FFUF, Burp Suite et WFuzz au sein de son cadre de sécurité basé sur l'IA.

Comment prévenir une attaque de l'annuaire ?

La prévention des attaques contre les répertoires ne consiste pas seulement à boucher les trous, mais aussi à concevoir des systèmes qui résistent intrinsèquement à ce type d'exploitation. Les applications web doivent traiter les entrées des utilisateurs au moyen de routines de validation strictes qui rejettent tout segment de chemin ou caractère codé suggérant des tentatives de traversée. L'accès aux fichiers doit fonctionner selon le principe de la liste blanche, ce qui signifie que seuls des répertoires prédéfinis et vérifiés peuvent être atteints par des requêtes publiques. Les serveurs doivent normaliser chaque chemin d'accès à une forme absolue et veiller à ce qu'il reste confiné dans des zones sécurisées, tout en appliquant le principe du moindre privilège, de sorte que même si une faille est exploitée, la portée de l'attaquant est sévèrement limitée. Enfin, les messages d'erreur et les informations de débogage doivent être rédigés avec soin afin d'éviter la divulgation involontaire des structures de répertoires et des informations de sécurité. des tests de pénétration réguliers devraient être programmés pour découvrir de nouvelles faiblesses avant que les adversaires ne le fassent.