Dans le paysage moderne de la cybersécurité, où les menaces évoluent à une vitesse sans précédent, les tests de pénétration automatisés sont apparus comme l'un des moyens les plus efficaces de s'assurer que les vulnérabilités sont identifiées et corrigées avant qu'elles ne puissent être exploitées. Les organisations sont soumises à une pression intense pour maintenir une sensibilisation constante à leur posture de sécurité, et les tests de pénétration traditionnels nécessitent souvent des jours, voire des semaines, d'efforts manuels de la part de professionnels hautement spécialisés. Cette dépendance à l'égard des compétences d'experts, associée à la nécessité de disposer de beaucoup de temps et de ressources, rend difficile la réalisation de tests fréquents et complets.

En revanche, les tests de pénétration automatisés offrent une combinaison de rapidité, de répétabilité et d'évolutivité qui modifie le paradigme de l'évaluation de la sécurité. Des solutions telles que Penligent pousser cette transformation plus loin en intégrant l'intelligence à chaque étape - de la compréhension des commandes en langage naturel et de l'orchestration de chaînes d'outils complexes, à la validation des résultats en temps réel et à la production d'informations exploitables.

Qu'est-ce que le test de pénétration automatisé ?

Les tests de pénétration automatisés font référence à la pratique consistant à utiliser des systèmes logiciels spécialisés pour émuler les activités d'un intrus malveillant et pour rechercher les faiblesses de sécurité dans les réseaux, les systèmes et les applications web. Contrairement à l'analyse classique des vulnérabilités, qui se contente d'identifier les problèmes potentiels sans évaluer leur impact réel, les tests de pénétration automatisés franchissent une étape supplémentaire en tentant d'exploiter ces faiblesses dans des conditions contrôlées.

Les équipes de sécurité disposent ainsi non seulement d'une image plus claire du paysage des menaces potentielles, mais aussi de preuves concrètes de la faisabilité et de la gravité de chaque vulnérabilité.

Avantages pratiques des tests de pénétration automatisés

L'avantage le plus convaincant des tests de pénétration automatisés réside dans leur capacité à réduire la durée des tests de plusieurs jours à quelques heures, sans sacrifier la précision. En maintenant une méthodologie cohérente d'un cycle à l'autre, il élimine la variabilité qui survient souvent lorsque différents testeurs effectuent des évaluations manuellement.

De plus, son évolutivité permet aux organisations d'étendre les évaluations de sécurité à des centaines, voire des milliers d'actifs, sans augmentation proportionnelle des efforts humains. Lorsqu'il est intégré à un pipeline d'intégration et de déploiement continus, il crée une couche de défense vivante qui réagit aux changements de code et aux mises à jour de l'infrastructure en temps quasi réel.

Avec Penligent, ces avantages sont encore renforcés, car son interface en langage naturel agit comme un centre de commande pour orchestrer plus de 200 outils standard de l'industrie, tandis que son intelligence intégrée garantit que les résultats ne sont pas seulement collectés, mais aussi compris, validés et hiérarchisés afin que les ressources puissent être concentrées sur la résolution des risques les plus urgents.

Déroulement d'un test de pénétration automatisé

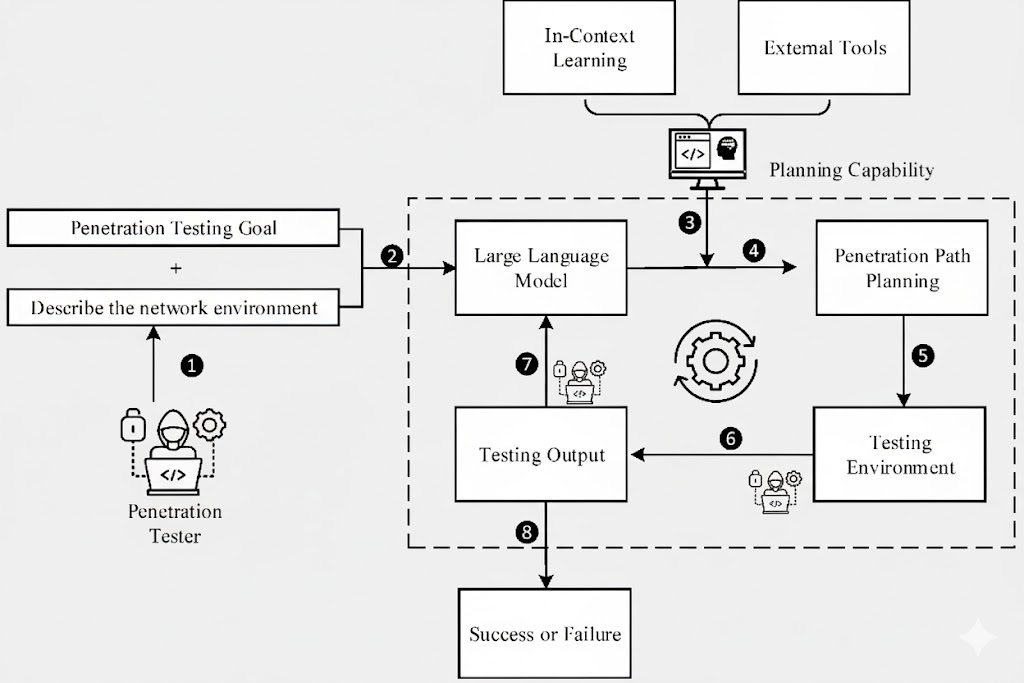

En pratique, les tests de pénétration automatisés suivent une séquence logique conçue pour imiter les étapes progressives d'une attaque réelle tout en restant dans un cadre contrôlé et éthique. Le processus commence généralement par la découverte des actifs, par laquelle le système identifie tous les points d'extrémité, services et composants réseau accessibles qui pourraient faire partie de la surface d'attaque.

L'étape suivante consiste en une analyse complète des vulnérabilités, qui s'appuie sur plusieurs moteurs d'analyse pour détecter les failles connues, qu'il s'agisse d'une mauvaise configuration ou d'une version de logiciel obsolète. Après la détection, la plateforme de test passe à l'exploitation et à la validation, où elle tente de confirmer l'existence des vulnérabilités en simulant des scénarios d'exploitation. Cela permet de s'assurer que les résultats sont fiables et pas seulement spéculatifs.

Enfin, le processus aboutit à l'élaboration de rapports et d'orientations en matière de remédiation, ce qui permet de produire un document détaillé décrivant les problèmes confirmés, leur niveau de risque et des recommandations explicites en matière d'actions correctives.

Des plateformes comme Penligent affinent ce flux de travail en éliminant le besoin d'orchestration manuelle entre les étapes. Avec Penligent, un opérateur peut simplement exprimer un objectif en langage naturel, par exemple "Scanner cette application pour Risques d'injection SQL"L'agent d'IA interprète la demande, exécute la découverte ciblée des actifs, sélectionne les outils appropriés (par exemple, SQLmap, Nmap, Nuclei), valide tous les résultats en temps réel, attribue des classements de priorité et produit un rapport collaboratif sur lequel l'équipe de sécurité peut agir immédiatement. Cette approche intégrée permet non seulement d'accélérer le cycle, mais aussi de s'assurer que les vulnérabilités prioritaires sont placées en tête de la file d'attente des mesures correctives, sans triage manuel.

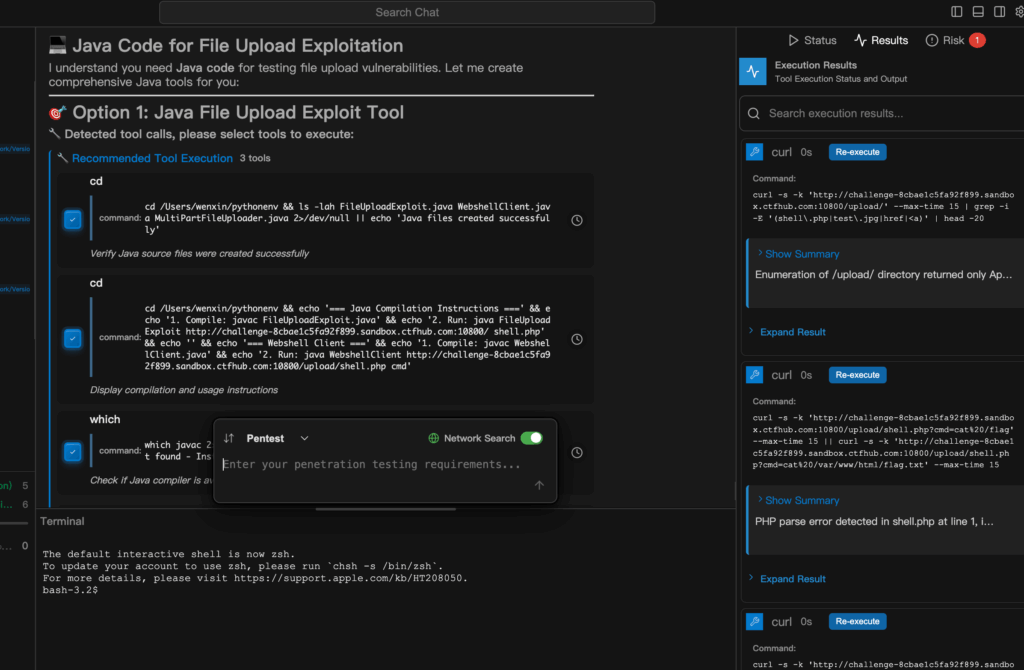

Démonstration d'un processus automatisé de test de pénétration en Java

Pour illustrer le flux de travail, voici un programme Java conceptuel qui représente les étapes d'un test de pénétration automatisé. Bien que simplifié, il reflète les étapes clés - découverte des actifs, analyse des vulnérabilités, validation et établissement de rapports - et peut être étendu pour intégrer des outils de sécurité réels via des appels de ligne de commande ou d'API.