La technologie SVG (Scalable Vector Graphics) est appréciée depuis longtemps pour sa capacité à restituer des images nettes et infiniment évolutives qui s'adaptent de manière transparente à tous les appareils et à toutes les résolutions d'écran. Toutefois, dans le paysage de la cybersécurité moderne, cette même polyvalence est devenue une épée à double tranchant. De plus en plus, les pirates ont découvert que les SVG ne se contentent pas de jouer le rôle d'actifs visuels statiques, mais qu'ils peuvent également servir de conteneurs extrêmement flexibles pour des codes malveillants, ce qui leur permet de lancer des redirections d'hameçonnage, d'exécuter des manipulations de DOM ou d'exploiter Vulnérabilités dans l'analyse XML tels que XXE. Pour les professionnels des tests de pénétration, de la recherche de vulnérabilités ou de l'audit de sécurité automatisé, la compréhension de la véritable nature des fichiers SVG n'est plus une préoccupation de niche, mais un élément crucial de la défense contre une famille de menaces qui évolue rapidement.

Pourquoi SVG est important pour la sécurité

La principale différence entre le SVG et les formats matriciels traditionnels tels que JPEG ou PNG réside dans sa base XML. Cette architecture basée sur le balisage signifie que chaque élément - des formes simples aux chemins complexes - peut être exprimé sous la forme d'un code à la fois lisible par l'homme et traitable par la machine. Dans la pratique, cela ouvre la porte à l'intégration de l'image. <script> de lier des ressources externes ou d'encoder des charges utiles directement dans le fichier. Le SVG pouvant interagir avec le modèle d'objet du document (DOM) lorsqu'il est affiché dans un navigateur, il peut exécuter des actions traditionnellement associées à des applications web plutôt qu'à des images statiques, ce qui le rend particulièrement propice aux abus lorsque l'inspection du contenu des fichiers est superficielle ou trop confiante.

Vecteurs d'attaque SVG courants

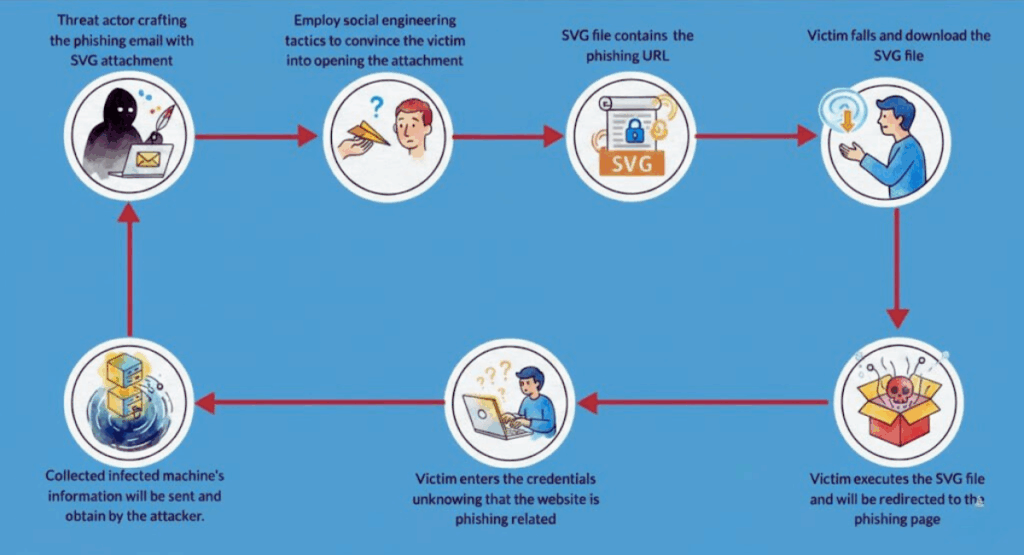

Ces dernières années, les acteurs de la menace ont élargi leurs méthodes d'exploitation des fichiers SVG, en associant leurs capacités de présentation visuelle à leurs propriétés programmables pour mener des attaques à la fois furtives et adaptables. Il s'agit notamment d'intégrer du JavaScript qui déclenche une redirection dès que le fichier est affiché dans un navigateur, d'utiliser des analyseurs vulnérables pour monter des injections d'entités externes XML (XXE) et d'intégrer de faux portails de connexion entiers dans le fichier en utilisant le codage Base64 pour éviter d'être détecté par l'analyse d'URL de base.

<svg xmlns="">

<!DOCTYPE svg [

]>

&xxe;

Défis liés à la détection des contenus SVG malveillants

La détection des SVG malveillants est compliquée pour plusieurs raisons. Les contrôles de base du type MIME sont insuffisants pour découvrir les scripts ou les charges utiles codées cachés dans le fichier. Les attaquants utilisent souvent des caractères Unicode invisibles ou des méthodes d'obscurcissement complexes pour brouiller l'analyse statique, ce qui complique la tâche des outils d'analyse, même les plus avancés, pour détecter la menace. En outre, les navigateurs classiques exécutent les scripts SVG intégrés en mode natif sans alerter l'utilisateur, ce qui signifie qu'une charge utile malveillante peut être exécutée au cours de ce qui semble être une activité de visualisation ordinaire, sans que la victime en soit avertie de manière évidente.

Bonnes pratiques pour manipuler les fichiers SVG en toute sécurité

La défense contre les menaces basées sur le SVG nécessite une combinaison d'analyse sécurisée des fichiers, de restrictions de l'environnement d'exécution et d'assainissement proactif du contenu. Les pratiques d'analyse XML sécurisée devraient inclure la désactivation de la résolution des entités externes afin d'éliminer la cause première des attaques XXE. Le renforcement des paramètres de la politique de sécurité du contenu (CSP) pour limiter l'exécution de scripts en ligne est un moyen important de réduire le risque d'injection DOM. L'intégration du désarmement et de la reconstruction du contenu (CDR) dans le flux de travail garantit que les composants potentiellement malveillants sont supprimés avant que les fichiers n'atteignent les utilisateurs finaux ou les systèmes de traitement, ce qui réduit considérablement les chances d'une compromission réussie. Dans le même temps, les équipes de sécurité devraient utiliser les flux de renseignements sur les menaces pour suivre et anticiper les variantes SVG malveillantes connues et les schémas d'attaque.

Améliorer la sécurité des SVG : Pentesting automatisé et alimenté par l'IA

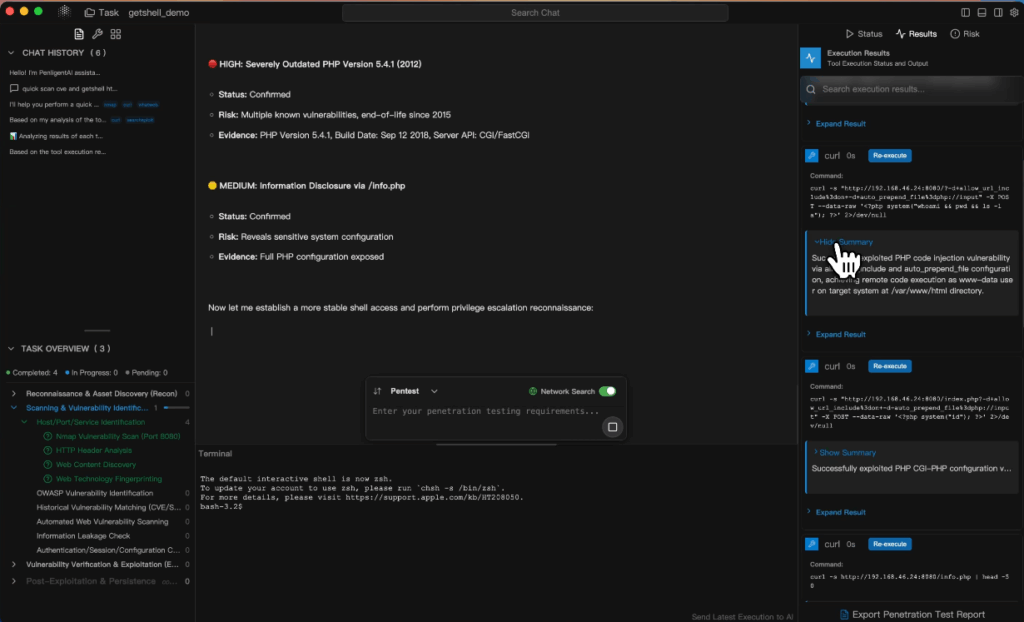

Les surfaces d'attaque ne cessant de s'étendre, les tests manuels périodiques traditionnels ne répondent plus à la nécessité d'une réponse rapide. L'intégration de scénarios d'exploitation SVG dans les tests de pénétration automatisés peuvent améliorer considérablement la rapidité et la précision de la détection des risques.

Des plates-formes telles que Penligent illustrent comment cela peut fonctionner en pratique : une équipe de sécurité peut décrire un objectif de test en langage clair - par exemple, "Analyser le point de terminaison de téléchargement pour les risques XSS ou XXE basés sur SVG" - et Penligent s'occupera de l'orchestration, en sélectionnant et en exécutant automatiquement des outils tels que Nmap, Burp, SQLmapet Nuclei. Il valide les vulnérabilités, élimine les faux positifs, hiérarchise les risques en fonction de leur gravité et produit un rapport entièrement formaté prêt à être examiné en collaboration. Ce processus raccourcit le cycle de détection à remédiation de quelques jours à quelques heures et fournit des recommandations exploitables sans exiger de chaque membre de l'équipe qu'il soit un testeur de pénétration en ligne de commande.

Conclusion

SVG, qui était perçu comme un format d'image sûr, est devenu un vecteur d'attaque exécutable et polyvalent. Cette transformation oblige les équipes de sécurité à réévaluer leur posture défensive et à moderniser leurs outils. En combinant des mesures de renforcement technique avec des tests continus pilotés par l'IA, les organisations peuvent maintenir un périmètre de sécurité solide même si les attaquants font évoluer leur utilisation du SVG pour dépasser les défenses conventionnelles.