Qu'est-ce que le scripting et pourquoi est-il important pour la cybersécurité ?

Dans l'environnement de cybersécurité actuel, l'évolution constante des menaces oblige les défenseurs à réagir dans des délais de plus en plus courts. Les attaques peuvent aller d'exploits "zero-day" qui ciblent spécifiquement des systèmes critiques à des campagnes d'intrusion méticuleusement planifiées en plusieurs étapes qui s'étendent sur des semaines, voire des mois, ne laissant aux équipes de sécurité que quelques minutes ou secondes pour réagir une fois qu'elles ont été détectées. Dans ce contexte de pression, la création de scripts n'est plus une compétence technique périphérique, mais est devenue une compétence de base pour les professionnels de la sécurité dans toutes les disciplines.

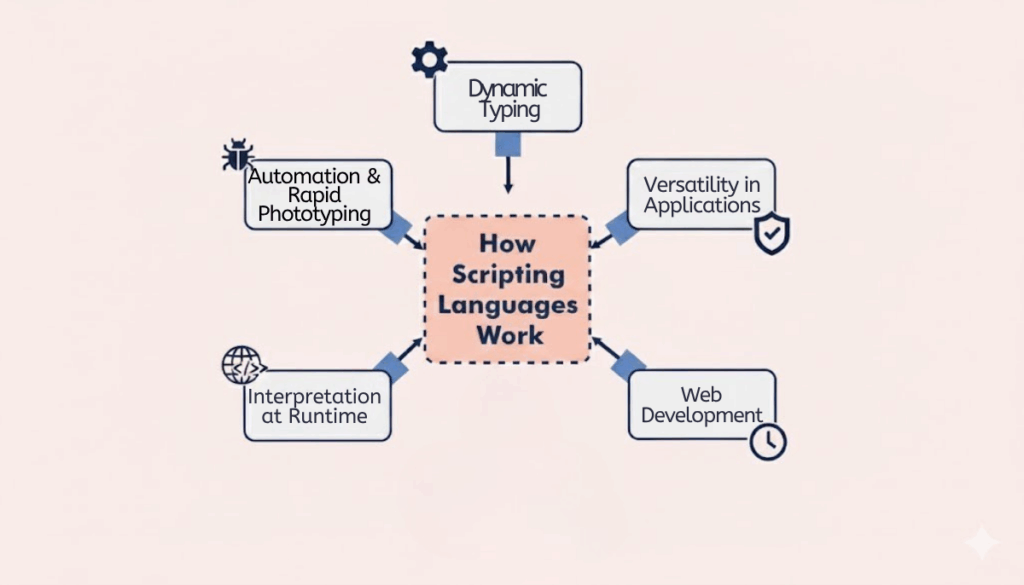

L'écriture de scripts fait référence à la pratique consistant à utiliser des langages de script pour écrire des ensembles d'instructions exécutables qui permettent aux ordinateurs d'accomplir automatiquement des tâches prédéfinies, plutôt que de dépendre d'une intervention humaine étape par étape. L'intérêt des scripts est multiple : ils réduisent considérablement le temps nécessaire à l'exécution de processus répétitifs, minimisent les erreurs humaines potentiellement coûteuses et permettent aux analystes qualifiés de consacrer leur temps à des activités de plus grande valeur telles que l'évaluation stratégique des risques, la criminalistique complexe et les efforts de réponse aux incidents en collaboration. Dans les tests de pénétration, la détection d'intrusion, la chasse aux menaces et la réponse rapide aux incidents, les scripts ont été intégrés à presque toutes les étapes des opérations défensives et offensives.

Langages de script courants

Les différents langages de script présentent des atouts distincts, ce qui les rend adaptés à différents objectifs de sécurité. Certains excellent dans la reconnaissance rapide, d'autres n'ont pas leur pareil pour traiter de grands ensembles de données, tandis que certains langages sont profondément intégrés dans des cadres de sécurité spécifiques, ce qui en fait des incontournables de l'industrie. Le tableau ci-dessous présente six des langages de script les plus utilisés dans le domaine de la cybersécurité, en résumant leurs principales caractéristiques, leur champ d'application et des exemples de code exécutable qui démontrent leur pertinence dans le monde réel.

| Langue | Caractéristiques | Exemple d'utilisation dans le domaine de la sécurité |

|---|---|---|

| Python | Syntaxe simple et lisible avec des capacités puissantes ; vaste écosystème de bibliothèques et d'outils de sécurité tels que Scapy, Requests et Volatility ; idéal pour l'analyse des vulnérabilités, l'analyse des journaux et la surveillance du trafic réseau. | Analyse automatisée des journaux et alertes "`pythonimport redef parse_logs(file_path):with open(file_path, 'r') as file:for line in file:if re.search(r"(Failed login |

| Le cambriolage | Très efficace pour enchaîner rapidement des commandes sur des systèmes de type Unix ; parfait pour la reconnaissance, la maintenance des systèmes et les tests de pénétration initiaux. | Analyse du réseaubash<br>#!/bin/bash<br>if ! command -v nmap &> /dev/null ; then<br> echo "Error : Nmap n'est pas installé."<br> sortie 1<br>fi<br>nmap -sP 192.168.1.0/24 |

| PowerShell | Conçu pour une intégration poussée avec les environnements Windows, il excelle dans la gestion des correctifs, l'audit de configuration et les flux de travail automatisés de réponse aux incidents. | Détection des correctifs manquants "`powershellImport-Module PSWindowsUpdateGet-WindowsUpdate |

| JavaScript | Essentiel pour les tests de sécurité côté client et l'analyse des codes malveillants ; largement utilisé pour simuler et détecter des vulnérabilités telles que le Cross-Site Scripting (XSS). | Test XSS sur les pages web (pour les environnements contrôlés)javascript<br>let payload = "<script>alert('XSS');<\\/script>";<br>document.querySelectorAll('input').forEach(input => {<br> input.value = payload;<br>});<br>alert("Payload injected for testing"); |

| Rubis | Très flexible et facile à maintenir ; étroitement lié à des frameworks comme Metasploit, il est idéal pour écrire ou personnaliser des modules d'exploitation. | Analyse des vulnérabilités avec Metasploitrubis<br># Exécuter dans la console Metasploit<br>utiliser auxiliaire/scanner/http/titre<br>set RHOSTS 192.168.1.0/24<br>courir |

| Perl | Exceptionnel pour l'analyse de texte et l'analyse de données par lots ; efficace pour le traitement de grands volumes de journaux ou de résultats d'analyse. | Recherche d'alertes par mot-clé dans les journauxperl<br>#!/usr/bin/perl<br>utiliser strict ;<br>les avertissements relatifs à l'utilisation ;<br>open(my $log, "<", "system.log") or die $!;<br>while(<$log>){<br> if(/Failed login/){<br> print "ALERT : $_" ;<br> }<br>}<br>close($log) ; |

Les scripts côté serveur s'exécutent généralement sur des systèmes dorsaux, à l'abri des regards de l'utilisateur, ce qui les rend plus sûrs et mieux adaptés à la manipulation de données sensibles ou à la vérification des vulnérabilités. Les scripts côté client, en revanche, s'exécutent dans le navigateur de l'utilisateur ou dans son environnement local et offrent des temps de réponse plus rapides, mais en raison de leur visibilité et de leur facilité de modification, ils sont intrinsèquement moins sûrs, à moins qu'ils ne soient associés à de solides mécanismes de validation et d'obscurcissement des données d'entrée.

Avantages et limites des scripts

Par rapport aux langages compilés, l'ouverture et l'adaptabilité des langages de script permettent aux équipes de sécurité d'accueillir rapidement de nouveaux outils, de répondre aux vulnérabilités émergentes et d'intégrer des méthodologies récemment développées sans avoir recours à de longs processus de construction. Cette souplesse est inestimable lorsqu'il s'agit d'atténuer les menaces actives ou de déployer de nouvelles stratégies de détection. En outre, les langages de script sont souvent multiplateformes, largement documentés et conviviaux pour les débutants, ce qui permet une adoption rapide par les testeurs de pénétration chevronnés et les nouveaux venus dans le domaine.

En revanche, les scripts étant généralement interprétés au moment de l'exécution, ils s'exécutent plus lentement que les binaires compilés et ne bénéficient pas de l'optimisation robuste possible dans le code compilé. Cela peut poser des problèmes dans les scénarios où des performances élevées sont essentielles, comme le traitement d'énormes ensembles de données en quelques millisecondes, ce qui nécessite souvent des approches hybrides combinant des scripts et des composants compilés.

Applications représentatives des scripts dans le domaine de la cybersécurité

Les scripts sont omniprésents dans l'ensemble du processus de sécurité. Au cours de la phase de reconnaissance, les scripts peuvent rapidement énumérer les hôtes d'un réseau, identifier les ports ouverts et détecter les services en cours d'exécution. Dans les phases de validation des vulnérabilités, ils peuvent exécuter des tests de pénétration automatisés, recouper les résultats avec les données de l Bases de données CVEet de hiérarchiser les efforts de remédiation. Lors du traitement des incidents, les scripts peuvent isoler les hôtes compromis, extraire des données médico-légales à des fins d'analyse et même lancer des actions de confinement prédéfinies déclenchées par certains modèles de détection. En incorporant des scripts à chaque niveau opérationnel, les équipes de sécurité obtiennent des résultats plus rapides, plus cohérents et plus reproductibles.

Scripts Bash : Exécution rapide des tâches de sécurité

Les scripts Bash se prêtent particulièrement bien aux opérations par lots au niveau du réseau. Leur capacité à enchaîner des commandes système natives avec des outils externes signifie qu'ils peuvent gérer efficacement des tâches administratives répétitives, telles que la réalisation de balayages de découverte d'hôtes en masse, audit de l'exposition des ports sur plusieurs appareils, en vérifiant l'intégrité des fichiers dans des environnements distribués et en suivant l'activité des utilisateurs pour détecter d'éventuelles utilisations abusives. Cette capacité est particulièrement précieuse pour les équipes qui doivent trouver un équilibre entre la sécurité opérationnelle permanente et les tests offensifs planifiés.

Python Scripting : Compétences intermédiaires et avancées

La polyvalence de Python, combinée à son large éventail de bibliothèques, en fait un outil puissant pour gérer des flux de travail nuancés en matière de sécurité. Les intégrations avec BeautifulSoup et Requests permettent d'automatiser l'exploration et l'analyse des vulnérabilités sur de vastes sites web ; Scapy permet une capture précise des paquets et une analyse des protocoles ; Volatility et YARA peuvent automatiser l'analyse statique et dynamique des logiciels malveillants ; Selenium facilite les tests fuzz sur les applications web complexes. Ces fonctionnalités permettent aux professionnels de la sécurité non seulement de détecter les menaces, mais aussi d'adapter leurs tactiques en fonction de l'évolution des techniques adverses.

Comment les attaquants s'appuient sur les scripts pour s'introduire dans la société

Les attaquants sont tout aussi habiles à exploiter les scripts, qu'ils utilisent pour intensifier et automatiser les efforts d'intrusion. Les scripts PowerShell malveillants sont fréquemment utilisés pour contourner les défenses des terminaux et exécuter des charges utiles directement en mémoire ; JavaScript intégré dans les PDF ou des pages web peuvent déclencher attaques intersites et les téléchargements clandestins ; et des mécanismes obsolètes tels que les fichiers HTA sont encore utilisés dans les pays de l'Union européenne. campagnes d'hameçonnage en accordant à l'attaquant un contrôle au niveau des scripts. En comprenant ces capacités offensives, les défenseurs peuvent mieux les anticiper, les détecter et les neutraliser.

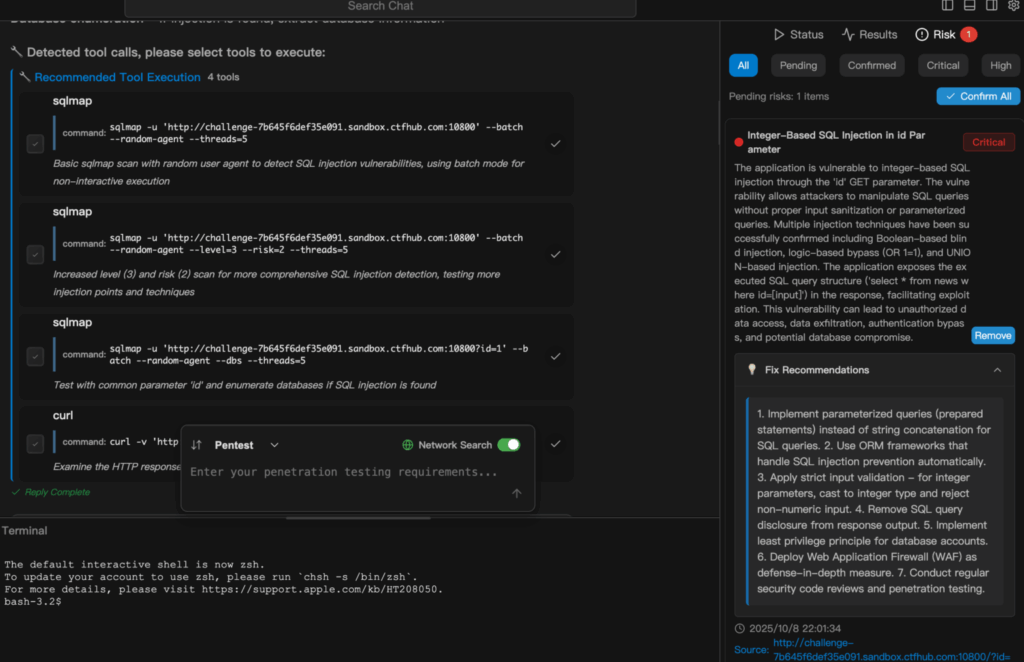

Des scripts alimentés par l'IA : L'approche de Penligent en matière de tests de pénétration intelligents

Dans le cadre des tests de pénétration traditionnels, les professionnels de la sécurité ou les hackers éthiques doivent savoir comment écrire et exécuter des scripts, utiliser manuellement des outils tels que Nmap ou Burp Suite, SQLmapet Metasploit, puis de passer au crible un grand nombre de résultats afin d'éliminer le bruit et les faux positifs avant de produire un rapport final. Ce processus exige non seulement un niveau élevé d'expertise en matière de scripts, mais peut également prendre des jours de temps précieux.

Penligent change complètement ce paradigme en supprimant l'obligation d'écrire soi-même des scripts. Au lieu de rédiger du code Python ou Bash, il vous suffit d'exprimer votre intention dans des instructions de saisie en langage naturel, telles que, "Vérifier si ce site web présente des vulnérabilités d'injection SQL". ou "Effectuer un balayage complet des ports sur le réseau de l'entreprise".. L'agent Penligent AI interprète votre demande, sélectionne automatiquement les outils les plus appropriés parmi une bibliothèque de plus de 200 utilitaires de sécurité intégrés, exécute les analyses nécessaires, valide les vulnérabilités pour s'assurer qu'elles sont réelles, attribue des scores de priorité en fonction de la gravité du risque et génère un rapport clair et professionnel prêt pour une action immédiate.