Introduction

Dans le paysage actuel de la cybersécurité, avec des vulnérabilités du jour zéro Avec l'émergence constante de nouvelles technologies et les modèles d'attaque pilotés par l'IA qui évoluent à la vitesse de la machine, le cryptage TLS (Transport Layer Security) reste le gardien souvent négligé - l'épine dorsale cryptographique de toutes les communications sécurisées.

TLS n'est pas seulement un protocole, c'est la trame cryptographique qui sous-tend l'ensemble du modèle de confiance de l'internet. Chaque session HTTPS sécurisée, cryptée API et la poignée de main protégée de l'IdO s'appuie sur elle.

À l'aube de 2025, avec les menaces quantiques qui se profilent à l'horizon et les systèmes d'IA largement déployés dans l'attaque et la défense, la précision dans la mise en œuvre de TLS est plus critique que jamais.

Pour les testeurs d'intrusion, les red teamers et les ingénieurs de sécurité IA, la compréhension de TLS n'est plus optionnelle - c'est le "ticket d'entrée" pour la détection moderne des vulnérabilités, les audits de configuration chiffrés et les cadres de tests de sécurité automatisés.

Qu'est-ce que le cryptage TLS ?

TLS (Transport Layer Security) est le successeur de SSL, utilisé pour établir des canaux cryptés entre deux points d'extrémité, généralement un client et un serveur. Il garantit les trois piliers fondamentaux de la sécurité des réseaux :

| Pilier de la sécurité | Fonction TLS | Résultats |

|---|---|---|

| Confidentialité | Protection des données transmises par cryptage symétrique | Empêche les écoutes clandestines |

| Intégrité | Utilise des codes d'authentification des messages (MAC) pour détecter les manipulations. | Empêche la modification des données |

| Authentification | Vérification de l'identité du serveur au moyen de certificats numériques | Prévient les attaques de type "man-in-the-middle". |

Bien que le protocole soit conceptuellement simple, les échecs réels proviennent presque toujours de détails de mise en œuvre : suites de chiffrement héritées, certificats mal configurés ou systèmes fonctionnant encore avec TLS 1.0/1.1. Même des ingénieurs chevronnés peuvent rencontrer des échecs de la poignée de main en raison de décalages de version ou de certificats intermédiaires expirés.

TLS 1.3 : un bond en avant en termes de rapidité et de sécurité

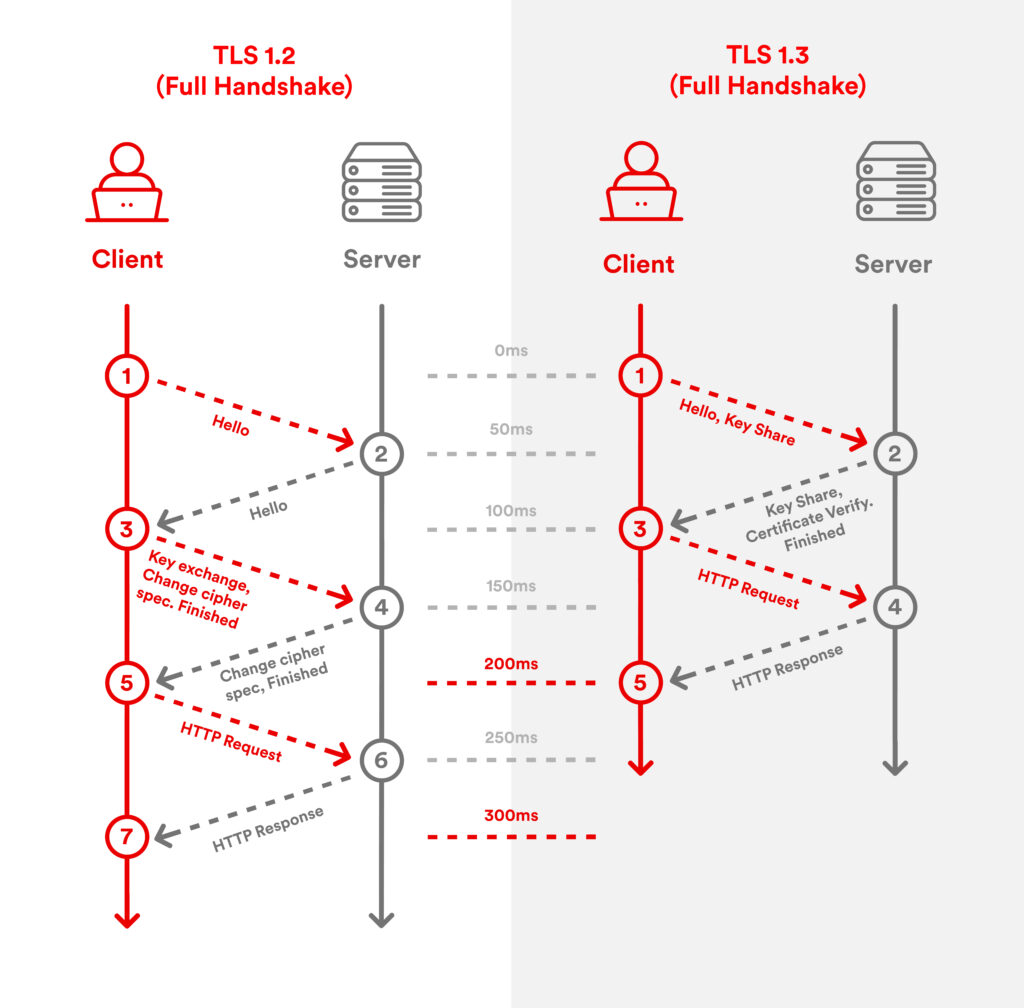

TLS 1.3 représente l'évolution la plus importante du protocole depuis sa création. Introduit en 2018, il rationalise le processus de poignée de main et supprime les algorithmes cryptographiques peu sûrs tels que RC4, SHA-1 et les échanges de clés RSA statiques.

| Fonctionnalité | TLS 1.2 | TLS 1.3 |

|---|---|---|

| Allers-retours pour la poignée de main | 2-3 | 1 (ou 0, en cas de 0-RTT) |

| Chiffres obsolètes | Partiel | Tous supprimés |

| Secret de transmission | En option | Obligatoire |

| Données 0-RTT | Non pris en charge | Pris en charge (le risque de rediffusion existe) |

TLS 1.3 concilie performance et confidentialité, ce qui est crucial pour les appels d'API à haute fréquence, les systèmes IoT et les systèmes de sécurité pilotés par l'IA nécessitant des milliers de connexions chiffrées en quelques millisecondes.

Cependant, le 0-RTT comporte des risques de rejeu, ce qui nous rappelle que la sécurité et la commodité sont toujours un problème d'équilibre.

Profondeur de la poignée de main TLS : comment le chiffrement est négocié

Au cœur de TLS se trouve la poignée de main, une séquence de messages qui établit un secret partagé, négocie les suites de chiffrement et authentifie le serveur (et éventuellement le client).

Au cours d'une poignée de main TLS 1.3 typique :

- ClientBonjour: Le client envoie les versions TLS prises en charge, les suites de chiffrement et un nonce aléatoire.

- ServerHello: Le serveur sélectionne la version TLS, la suite de chiffrement et fournit son certificat.

- Échange de clés et finition: Les deux parties calculent le secret partagé, échangent des messages finis avec vérification HMAC.

L'option 0-RTT permet au client d'envoyer des données immédiatement après ClientHello, en utilisant des clés négociées au préalable, ce qui améliore la latence au risque d'attaques par rejeu.

Mauvaises configurations et échecs courants de TLS

Même des ingénieurs expérimentés peuvent mal configurer TLS, ce qui entraîne de graves vulnérabilités ou des échecs de la poignée de main. Les problèmes les plus courants sont les suivants :

| Mauvaise configuration | Impact | Détection |

|---|---|---|

| Certificats expirés/invalides | Le navigateur/l'interface utilisateur rejette la connexion | Inspection des certificats ou OpenSSL s_client |

| Suites de chiffrement faibles | Vulnérable aux attaques de déclassement | nmap/sslyze scans |

| Contenu mixte | Ressources HTTP non sécurisées sur la page HTTPS | Console de navigation, moteur de recherche automatisé |

| HSTS manquant | Susceptible de faire l'objet d'un MITM par le biais d'attaques par bandes | Analyse des en-têtes de sécurité |

| Désalignement du proxy inverse et de l'équilibreur de charge | TLS terminé au niveau du proxy, backend mal configuré | Test des points finaux |

Des outils tels que OpenSSL, nmap, sslyzeet les contrôles de sécurité automatisés CI/CD sont indispensables pour détecter ces erreurs à temps.

Test de pénétration et automatisation

Pour les ingénieurs en sécurité de l'IA ou les testeurs de pénétration, les mauvaises configurations TLS sont des cibles de grande valeur. L'automatisation des audits TLS peut permettre d'économiser des centaines d'heures de travail.

Exemple de flux d'automatisation (Python + OpenSSL) :

import subprocess

hosts = ['example.com', 'api.example.com']

for host in hosts :

result = subprocess.run(['openssl', 's_client', '-connect', f'{host}:443'], capture_output=True, text=True)

if "Verify return code : 0 (ok)" in result.stdout :

print(f"{host} TLS OK")

else :

print(f"{host} TLS ERROR")

Cet extrait simple vérifie la validité du certificat et la réussite de la poignée de main de base sur plusieurs points d'extrémité.

Détection des faiblesses de TLS par l'IA

Les plateformes de sécurité modernes, telles que Penligent.aiL'IA permet de détecter les anomalies TLS dans les réseaux d'entreprise.

Les principales caractéristiques sont les suivantes :

- Analyse automatisée des suites de chiffrement faibles, des certificats expirés et des anomalies dans les échanges.

- Détection d'anomalies basée sur l'IA dans les modèles de poignée de main répétée pour détecter les attaques MITM ou de dégradation.

- Intégration d'un pipeline CI/CD pour la surveillance continue des points d'extrémité TLS.

En combinant la détection d'anomalies basée sur le ML et la validation basée sur des règles, Penligent.ai permet aux équipes de sécurité de remédier de manière proactive aux mauvaises configurations TLS avant qu'elles ne soient exploitées.

TLS dans les pipelines de sécurité pilotés par l'IA

Les systèmes de sécurité pilotés par l'IA s'appuient de plus en plus sur TLS pour les flux de données chiffrés entre les microservices, les API du cloud et les points d'extrémité IoT.

L'analyse automatisée, la détection des anomalies et les tests de pénétration intègrent désormais les vérifications TLS à grande échelle :

- Validation automatisée des certificats : Vérification continue de la validité, de l'expiration et de la révocation.

- Audit de la suite de chiffrement : Détecter les algorithmes de chiffrement obsolètes ou faibles, y compris les vulnérabilités de repli.

- Analyse du modèle de poignée de main : L'IA identifie les comportements anormaux de la poignée de main indiquant des attaques potentielles de type MITM.

Penligent.ai appliqué aux audits TLS

Penligent.ai peut être directement appliqué aux évaluations TLS à grande échelle. Les ingénieurs en sécurité peuvent le déployer pour analyser des centaines de points d'extrémité, classer automatiquement les mauvaises configurations et générer des rapports de remédiation exploitables.

Exemple de flux de travail :

- Penligent.ai parcourt tous les points d'extrémité de l'API, en recueillant les métadonnées de la poignée de main.

- Le moteur d'intelligence artificielle analyse les versions TLS, les suites de chiffrement, les chaînes de certificats et les délais de la poignée de main.

- Des rapports automatisés mettent en évidence les points d'extrémité présentant un protocole TLS obsolète, des algorithmes de chiffrement faibles, des certificats expirés ou des anomalies dans les échanges.

Cette automatisation permet aux équipes de sécurité de hiérarchiser les mesures correctives en fonction de l'exposition réelle au risque plutôt que d'erreurs anecdotiques.

Préparation au TLS post-quantique

L'informatique quantique présente des menaces potentielles pour la cryptographie à clé publique traditionnelle, en particulier RSA et ECDSA, qui sous-tendent aujourd'hui TLS.

Le système TLS post-quantique vise à intégrer des algorithmes résistants au quantum, tels que CRYSTALS-Kyber ou Dilithium, pour protéger les échanges de clés et les signatures.

Les ingénieurs en sécurité doivent :

- Surveiller les normes post-quantiques émergentes (résultats du concours PQC du NIST).

- Mise en œuvre de TLS hybride (classique + post-quantique) dans des environnements de test.

- Valider en permanence l'agilité cryptographique dans les pipelines d'automatisation afin de s'adapter aux futures dépréciations d'algorithmes.

Meilleures pratiques d'ingénierie : Liste de contrôle TLS

| Catégorie | Recommandation |

|---|---|

| Gestion des certificats | Utiliser le renouvellement automatisé, surveiller la révocation, appliquer le HSTS |

| Suites de chiffrement | Désactiver les algorithmes de chiffrement faibles, préférer les algorithmes AEAD (AES-GCM, ChaCha20-Poly1305) |

| Poignée de main et session | Appliquer TLS 1.2+, le secret de transmission, valider la reprise en toute sécurité |

| Proxy et équilibreur de charge | Assurer le cryptage de bout en bout, transférer les en-têtes, maintenir la confiance dans les certificats |

| Automatisation et surveillance | Intégration de la détection pilotée par l'IA, enregistrement des anomalies dans les échanges, alerte sur les certificats expirés. |

Conclusion

Le chiffrement TLS est le fondement d'une communication numérique sécurisée. Les ingénieurs en sécurité de l'IA, les testeurs de pénétration et les équipes DevOps doivent comprendre non seulement la théorie de TLS, mais aussi la mise en œuvre dans le monde réel, les tests automatisés et les erreurs de configuration potentielles.

Des plateformes comme Penligent.ai permettent aux équipes d'échelonner la détection, de classer les risques. En combinant les meilleures pratiques cryptographiques, les tests assistés par l'IA et la préparation post-quantique, les organisations peuvent garantir des communications sécurisées tout en gardant une longueur d'avance sur l'évolution des menaces.